Neppure il tempo di parlarne e la nuova versione di Emotet è già al primo posto dei malware più diffusi in Italia la scorsa settimana.

Emotet in breve:

Emotet è un trojan modulare con capacità di auto propagazione. Può ottenere la persistenza sulla macchina infetta. E' usato principalmente per il furto dati, ma anche per il riconoscimento delle reti, per eseguire movimenti laterali o per fungere da dropper di ulteriori downloader dannosi. In particolare molto spesso è usato come ariete per la distribuzione di Cobal Strike o di ransomware. Al malware si lega una botnet che sta crescendo costantemente.

Per saperne di più > Bad news, Emotet is back: il malware è tornato in attività e sta ricostruendo la sua botnet

Emotet le ultime novità:

Le novità recenti sono pessime e non hanno fatto altro che anticipare quel che è la conferma della settimana, ovvero Emotet è tornato, è più forte di prima e non se ne andrà a breve. Le ultime novità riferiscono a due evidenze:

- il volume di email di spam per la diffusione di Emotet è passato da 3000 a 30000 email al giorno tra Febbraio e Marzo e il trend, anche per Aprile, è ancora in crescita;

- Epoch4, la parte dell'infrastruttura di Emotet usata a fini di test, sta diffondendo da un paio di settimane un nuovo payload del malware, che è passato da 32-bit a 64-bit. Il tasso di individuazione da parte delle più diffuse soluzioni di sicurezza è passato da 60% al 4%.

Per approfondire > La botnet Emotet aumenta la propria attività e riduce drasticamente il tasso di rilevamento

I malware della 4° settimana di Aprile

La scorsa settimana il CERT-AGID ha individuato e analizzato 36 campagne dannose. Tutte sono mirate contro utenti italiani eccetto una, che è stata generica ma veicolata anche nel cyber spazio italiano. Ben 1220 gli IOC messi a disposizione dal CERT.

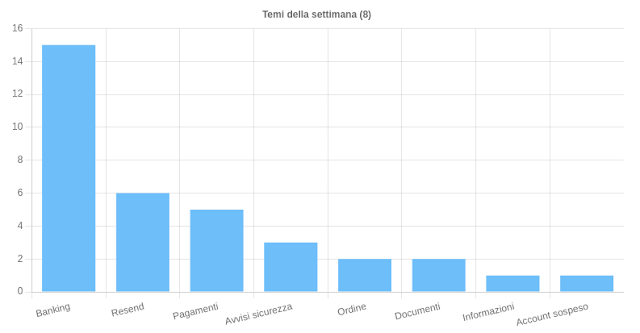

Le famiglie malware individuate in diffusione sono state 8, ecco la lista:

- Emotet si piazza al primo posto, diffuso con ben 7 campagne. Tutte provengono da Epoch4, la parte dell'infrastruttura di Emotet che attualmente sta distribuendo il nuovo downloader a 64-bit. Le campagne, a tema Resend e Documenti, veicolano allegati in formato ZIP contenenti un file LNK. Più rari i casi in cui l'archivio compresso contiene un file XLS;

- Formbook è in diffusione con ben 5 diverse campagne. Una di queste è generica, le altre invece sono mirate contro utenti italiani. Le email sono a tema Pagamenti, Banking e Ordini e veicolano allegati RAR;

- Ursnif è diffuso con due campagne mirate a tema Pagamenti: gli allegati sono in formato XLS o XLSM;

- Brata è stato diffuso via SMS con due campagne a tema banking. Gli SMS contengono un link che riporta al download di un file APK;

- AgenTesla è in diffusione con due campagne mirate contro utenti italiani. I temi sono Pagamenti e Informazioni, mentre gli allegati dannosi sono in formato ZIP e GZ;

- Qakbot è in diffusione con una campagna a tema Resend. Le email contengono un link che, a sua volta, conduce al download in un archivio ZIP. L'archivio ZIP contiene un file MSI e questa è una novità: le campagne Qakbot precedenti infatti hanno fatto uso di allegati XLSB;

- ASTesla è diffuso con una campagna in italiano. Il tema è Pagamenti, l'allegato veicolato è in formato RAR;

- SMSControllo: ennesima campagna via SMS. SMSControllo è diffuso con una campagna a tema sicurezza. Gli SMS contengono link che conduce al download di un file APK che è la versione 1.28 di SMSControllo.

|

| Fonte: https://cert-agid.gov.it |

Per approfondire > Anatomia di Qakbot, il trojan bancario e infostealer che bersaglia l'Italia

SMScontrollo in breve:

diffuso via SMS è pensato per colpire sistemi Android. E'in grado di leggere gli SMS ricevuti ed inviarli ad un server sotto controllo degli attaccanti. In alcuni server usati in precedenza da questo malware, sono stati trovati altri APK con funzionalità RDP brandizzati con nomi, loghi e riferimenti di noti istituti bancari italiani. Invisibile alle soluzioni antivirus e malware più diffusi, deve il suo nome ai tecnici del CERT primi a individuarlo. E' diffuso esclusivamente in Italia.

Le campagne di phishing della 4° settimana di Aprile

Le campagne di phishing analizzate sono state 14 e hanno coinvolto 10 brand. Il settore bancario è di nuovo quello più colpito, con Intesa San Paolo al primo posto. Seguono Nexi e MPS. Altre campagne hanno riguardato Office 365, col solito tentativo di furto delle credenziali di accesso, cPanel e Webmail generic, campagne finalizzate al furto di accessi ad account email di vari servizi.

|

| Fonte: https://cert-agid.gov.it |

|

| Fonte: https://cert-agid.gov.it |

Tipologia di file di attacco e vettore

Tra i file vettore più utilizzati si riconferma il predominio del formato archivio ZIP, che dà agli attaccanti il vantaggio del fatto che le soluzioni di sicurezza difficilmente riescono ad analizzare gli allegati compressi al loro interno. E' interessante notare come i file office (XLS, XLSM, DOC ecc...) hanno visto una riduzione drastica del loro utilizzo come vettori di attacco: file LNK, DLL e APK si piazzano rispettivamente dal 2° al 4° posto nella classica dei formati file usati per veicolare malware.

|

| Fonte: https://cert-agid.gov.it |

Nessun commento:

Posta un commento