Doctor Web — produttore russo di software antivirus — comunica di aver scoperto nel catalogo Google Play alcuni programmi malevoli che installano sui dispositivi mobili trojan della famiglia Android.SmsSend, un tipo di malware che invia dal cellulare messaggi a pagamento svuotando il conto dell'utente. L'incidente è stato riferito subito alla società Google.

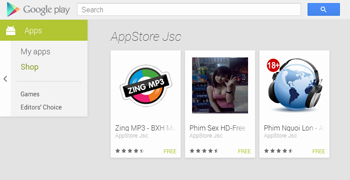

Utilizzando le statistiche di Google Play riportiamo il numero di utenti che hanno installato le applicazioni nella tabella sottostante:

Il numero totale di installazioni delle tre applicazioni è da undici a venticinquemila.

Queste applicazioni non sembrano niente di speciale, però hanno dentro un file apk che è un trojan ideato per l'invio di SMS, membro della famiglia Android.SmsSend. Quando le applicazioni - dropper, nominati da Dr.Web Android.MulDrop, Android.MulDrop.1 e Android.MulDrop.2, sono in esecuzione, potrebbe visualizzarsi una proposta di scaricare contenuti di interesse. Tuttavia se l'utente acconsente, invece del download dei contenuti richiesti, comincia l'installazione di un'altra applicazione. Sulla figura sottostante, per esempio, uno dei dropper propone all'utente di ricevere nuovi filmati erotici.

Se un utente poco prudente accetta l'installazione del programma sospetto, sul dispositivo Android viene installato il trojan Android.SmsSend.517 che invia SMS di nascosto sul numero breve 8775, specificato nel file di configurazione del malware. Va notato che l'applicazione malevola permette effettivamente di guardare video desiderati dall'utente. Ovviamente, questa funzione è stata aggiunta dai malintenzionati affinché l'app susciti meno sospetti.

Per quello che riguarda la seconda e la terza applicazione – dropper, includono il programma Android.SmsSend.513.origin il cui funzionamento è simile a quello di Android.SmsSend.517, ma a differenza di quest'ultimo, i numeri brevi per l'invio di SMS vengono trasmessi al malware dal server di comando.

Google è stata informata dell'incidente. Gli utenti dei prodotti di sicurezza Dr.Web per Android sono completamente protetti da questi malware con le relative definizioni inserite nel database dei virus.

|

Nome app

|

Nome pacchetto

|

Numero download

|

|

Phim Sex HD-Free

|

phimsex.videoxxx.clipsex.phimnguoilon.phimconheo.tinhduc

|

5000–10000

|

|

Zing MP3 - BXH Music

|

phimsexy.mp3.zing.vn.nhaccuatui.bangxephang.bxh.nhachot

|

5000–10000

|

|

Phim Nguoi Lon - Audio 18+

|

zingmp3.audio18.truyennguoilon.audiotinhduc

|

1000–5000

|

Il numero totale di installazioni delle tre applicazioni è da undici a venticinquemila.

Queste applicazioni non sembrano niente di speciale, però hanno dentro un file apk che è un trojan ideato per l'invio di SMS, membro della famiglia Android.SmsSend. Quando le applicazioni - dropper, nominati da Dr.Web Android.MulDrop, Android.MulDrop.1 e Android.MulDrop.2, sono in esecuzione, potrebbe visualizzarsi una proposta di scaricare contenuti di interesse. Tuttavia se l'utente acconsente, invece del download dei contenuti richiesti, comincia l'installazione di un'altra applicazione. Sulla figura sottostante, per esempio, uno dei dropper propone all'utente di ricevere nuovi filmati erotici.

Se un utente poco prudente accetta l'installazione del programma sospetto, sul dispositivo Android viene installato il trojan Android.SmsSend.517 che invia SMS di nascosto sul numero breve 8775, specificato nel file di configurazione del malware. Va notato che l'applicazione malevola permette effettivamente di guardare video desiderati dall'utente. Ovviamente, questa funzione è stata aggiunta dai malintenzionati affinché l'app susciti meno sospetti.

Per quello che riguarda la seconda e la terza applicazione – dropper, includono il programma Android.SmsSend.513.origin il cui funzionamento è simile a quello di Android.SmsSend.517, ma a differenza di quest'ultimo, i numeri brevi per l'invio di SMS vengono trasmessi al malware dal server di comando.

Google è stata informata dell'incidente. Gli utenti dei prodotti di sicurezza Dr.Web per Android sono completamente protetti da questi malware con le relative definizioni inserite nel database dei virus.