Agli inizi di Giugno, la botnet (rete di computer zombie: vedi immagine sotto) Necurs è andata offline: la conseguenza è stato uno stop quasi totale delle campagne di diffusione del trojan bancario Dridex (leggi qui per maggiori informazioni) e del ransomware Locky.

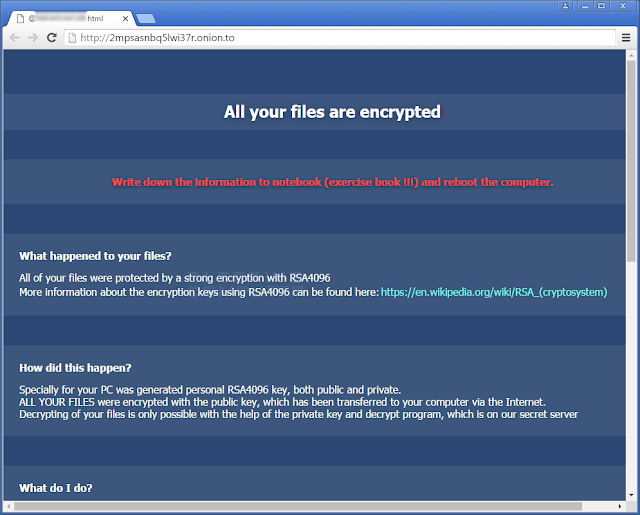

Con TeslaCrypt fuori dai giochi, il vuoto è stato riempito per qualche tempo

dal ransomware CryptXXX, del quale abbiamo seguito

alcune delle principali evoluzioni (leggi gli articoli qui): la scomparsa dei “ransomware di punta” ha

infatti creato la necessità non solo di programmare nuovi ransomware, ma anche

di raffinare e migliorare ransomware già esistenti.

Con TeslaCrypt fuori dai giochi, il vuoto è stato riempito per qualche tempo

dal ransomware CryptXXX, del quale abbiamo seguito

alcune delle principali evoluzioni (leggi gli articoli qui): la scomparsa dei “ransomware di punta” ha

infatti creato la necessità non solo di programmare nuovi ransomware, ma anche

di raffinare e migliorare ransomware già esistenti.

E’ di questo Lunedì il rilevamento di una massiccia campagna (si parla di

milioni di mail) di diffusione del ransomware Locky. L’ analisi degli indirizzi

IP utilizzati dimostra come la botnet di provenienza sia di nuovo Necurs, una botnet sicuramente tra le più estese al mondo (alcuni ricercatori ipotizzano che controlli più di 4 milioni e mezzo di macchine).