Nel tardo pomeriggio di ieri un attacco informatico su vasta scala ha colpito molti siti governativi italiani. Dietro agli attacchi DDoS i gruppi russi KillNet e Legion insieme ai gestori della botnet Mirai, dopo il reclutamento su canali Telegram di volontari. Una risposta all'armata di "hacker" ucraini lanciata dal governo ucraino e gestita dalla startup Hacken.

L'italia sotto attacco DDoS: giù per qualche ora il sito del Senato

Intorno alle 17.00 di ieri, Mercoledì 11 maggio, l'Italia è stata investita da una ondata di attacchi DDoS. Contemporaneamente finivano sotto attacco siti governativi tedeschi e polacchi. La prima vittima a fare notizia è il sito del Senato, che finisce in down per qualche ora

|

| Fonte: Red Hot Cyber |

Poco dopo si ha notizia di altre vittime: il Ministero della Difesa, l'istituto Superiore di Sanità, l'ACI, Kompass, IMT di Lucca ma anche il portale dell'Eurovision Song Contest di Torino ecc... Va detto che i siti web sotto attacco sono tornati online dopo poche ore, escluso il sito dell'ACI.

Siamo di fronte all'escalation, anche cyber, della guerra tra Russia e Ucraina che, come potevamo attenderci, si sta allargando oltre i confini dei due paesi.

L'attacco DDoS contro Italia, Polonia e Germania è stato rivendicato dal gruppo Legion, vicino alla Russia.

I gruppi KillNet e Legion il reclutamento di cyber guerrieri online

KillNet è un gruppo hacker vicino alla Russia. Conosciuto fino a poco tempo fa solo dagli esperti di settore, è balzato agli onori delle cronache mondiali a fine Aprile quando il primo ministro rumeno Nicolae Ciuca annunciò un vasto attacco DDoS contro una serie di siti governativi rumeni: il portale della polizia di frontiera, le ferrovie nazionali ecc... L'attacco fu rivendicato proprio da KillNet, giustificandolo con la decisione della Romania di fornire armi all'esercito ucraino.

L'attacco DDoS di ieri ha avuto un organizzazione peculiare. Un modello già utilizzato dagli ucraini e che si sta evidentemente diffondendo insieme all'allargarsi dei "confini" della cyberwarfare. Tutto nasce da un canale Telegram gestito dal gruppo Legion, neonato (ha fatto la sua comparsa a fine Aprile) e molto vicino al gruppo KillNet: entrambi i gruppi sono filo russi. Nel proprio canale gli attaccanti hanno pubblicato un messaggio volto al reclutamento di volontari per costituire un cyber battaglione pronto a combattere l'Ucraina. Poco dopo lo stesso messaggio viene rilanciato da KillNet. Il messaggio contiene anche un appello ai gestori della botnet Mirai: anche questi si sono recentemente dotati di un canale Telegram.

In sunto, nel messaggio, i gestori Legion annunciano di essere alla ricerca di volontari da inquadrare in 3 diversi "battaglioni", letteralmente. Questi sono:

- battaglione Mirai;

- battaglione Sakurajima;

- battaglione Jacky.

Per entrare in questi battaglioni non è richiesta esperienza, ma solo di mettere a disposizione il proprio PC e scaricare alcuni tool. Il reclutamento è però rivolto anche a programmatori esperti: si annuncia che i gestori della botnet Mirai hanno necessità di reclutare programmatori esperti e si invitano i candidati a mettersi in contatto coi gestori di Mirai.

Viene anche proposta una "scuola di DDoS" per i meno esperti, tenuta dal capo battaglione @Cybereducational.

Per saperne di più > Le nuove varianti del malware botnet Mirai riportano l'attenzione sulla sicurezza dei dispositivi IoT

I canali Telegram di Legion e Killnet sono serviti, e questo ormai è un modello diffuso, a coordinare gli attacchi. La lista dei siti sotto attacco ieri è circolata infatti pubblicamente su questi canali, con l'invio a suddividere le forze per lanciare un attacco coordinato più vasto possibile

Stamattina, con un messaggio sul proprio Canale Telegram, i membri di Killnet hanno ribadito più volte di non essere direttamente responsabili dell'attacco, ma di avere "dei figli indisciplinati" ovvero i membri del gruppo Legion.

Gruppo Legion che, appena neonato, non dispone di infrastrutture complesse come quelle di altri gruppi e si è mostrato decisamente poco organizzato nel lanciare l'attacco: nonostante questo, i siti istituzionali italiani sono caduti come mosche, anche se per poche ore.

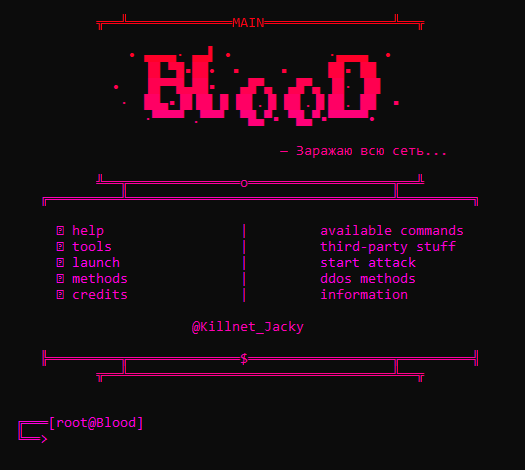

L'uso del tool Blood, disponibile su GitHub

Secondo la redazione di Red Hot Cyber il tool utilizzato per lanciare gli attacchi DDoS che hanno colpito ieri l'Italia si chiama Blood ed è liberamente scaricabile da Github. Blood può sfruttare dispositivi di varia natura non solo per lanciare, ma anche per compartecipare e amplificare attacchi DDoS. Il tool reca la firma @Killnet_Jacky.

|

| Fonte: Red Hot Cyber |

Il battaglione ucraino che attacca i siti governativi russi e bielorussi

A Killnet e Legion corrisponde, in Ucraina, il battaglione di cyber volontari aggregato intorno alla startup Hacken. Hacken è una società ucraina che, prima della guerra, si occupava di cyber sicurezza e di mining di criptovalute: talent scouting per rimpolpare le fila della cyber difesa nazionale ucraina, ha lanciato anche una propria criptovaluta, chiamata DDOS. Hacken infatti si occupa principalmente di blockchain.

Tutto inizia il 26 febbraio, quando Mikhail Fedorov, ministro della trasformazione digitale e Vice Primo Ministro ucraino, lancia un appello via Twitter: vuole reclutare volontari per creare un'armata informatica. Spiega che tutte le istruzioni per lanciare attacchi, per coordinarsi, per rimanere aggiornati transiteranno su un canale Telegram. Parliamo di IT Army Ukraine, canale Telegram che supera i 300.000 iscritti in 4 giorni: la più grande armata cyber della storia (per adesso).

L'armata non si occupa, in realtà solo di attacchi: produce anche propaganda (video, post, foto ecc...) che diffonde poi nel cyber spazio russo. Non a caso l'armata è divisa in gruppi operativi, uno dei quali si occupa di lanciare attacchi DDoS.

Gli attacchi DDoS sono eseguiti proprio tramite un software della Hacken, chiamato disBalancer: chi scarica disbalancer cede come nodo di una botnet il proprio dispositivo. La Hacken utilizza i dispositivi "volontari" della botnet e tramite questa lancia gli attacchi DDoS. Nel frattempo, i dispositivi volontari concorrono a minare la criptovaluta di Hacken, la DDOS.

L'armata è oggi estremamente numerosa e il governo ucraino ha affermato che ormai possono contare su 100.000 utenti attivi al giorno con disBalancer attivo h24.

Battaglioni cybernetici: occhio alla fascinazione, è tutto molto pericoloso

La notizia di arruolamenti volontari in cyber battaglioni ormai sta circolando ampiamente soprattutto su Telegram e Twitter. I numeri degli arruolati, più o meno consapevoli, si fanno consistenti. Tutto ciò è molto pericoloso.

Anzitutto è illegale: scaricare codice che viene utilizzato per lanciare attacchi contro siti istituzionali di altri paesi è un'attività illegale. Poco conta che tale attività sia organizzata con una chiamata governativa come nel caso dell'Ucraina o da gruppi di cyber attaccanti come KillNet e Legion.

Oltre ad essere illegale, espone i soggetti che vi si prestano ai rischi di un arruolamento atipico e non regolamentato da alcuna legge. Inoltre espone soggetti magari poco consapevoli alla partecipazione diretta ad azioni che sono, nei fatti, atti di guerra, anche se cyber, e che potrebbero esporre il paese stesso di cui è cittadino il volontario ad azioni di risposta.

Non solo: i malware che trasformano in bot i dispositivi hanno di solito la capacità non solo di garantirsi la persistenza sui dispositivi, ma anche di controllarli. Scaricare Blood, o direttamente Mirai, espone a gravi rischi come quello di vedere il proprio dispositivo utilizzato per lanciare cyber attacchi non collegati alla guerra, ma alle truffe, alle campagne di phishing, alle campagne ransomware.

Anche disBalancer, il tool DDoS dell'Armata IT Ucraina, non ha codice sorgente pubblico e disponibile, sicuramente è collegato al mining della criptovaluta di Hacken, ma non si sa ne per quanto ne che tipo di controllo instaura sulle macchine. Insomma, in termini di rischi, arruolarsi in questi battaglioni è decisamente una pessima idea.

Nessun commento:

Posta un commento