Brutta notizia: il ransomware REvil, che sembrava sconfitto dopo il down delle infrastrutture e l'arresto da parte della Russa dei suoi gestori, è tornato in attività.

REvil in breve

Il ransomware REvil è stato inizialmente conosciuto col nome di Sodinokibi. E' stato individuato in diffusione ad Aprile del 2019, poco dopo che il ransomware GandCrab aveva sospeso le operazioni: non a caso c'era chi vide subito in REvil / Sodinokibi il sostituto di GandCrab. In pochi anni è diventato uno dei ransomware più attivi al mondo famoso soprattutto per le richieste di riscatto enormemente superiori alle richieste medie dei suoi "colleghi". Ha fatto storia l'attacco multiplo che il gruppo REvil lanciò nell'Agosto del 2019 contro diverse pubbliche amministrazioni texane: invece di chiedere più riscatti, il gruppo ne chiese uno solo della "modica" cifra di 2 milioni e mezzo di dollari da pagare in Bitcoin.

L'attacco che però ha consacrato REvil tra i ransomware più pericolosi al mondo è stato l'attacco supply-chain lanciato contro Kaseya: il gruppo era riuscito a fare irruzione nei sistemi di Kaseya e a distribuire il ransomware come parte integrante degli aggiornamenti dell'applicativo. Con un solo attacco il gruppo infettò circa 1500 aziende nel mondo, richiedendo un riscatto collettivo complessivo di oltre 70 milioni di dollari. In conseguenza di questo attacco gli Stati Uniti dichiararono guerra al gruppo, che si prese una pausa di un paio di mesi durante i quali cercò di cancellare la propria presenza sui forum dell'undeground hacking, azzerando l'infrastruttura.

Quel che gli attaccanti non sapevano è che una task force di forze dell'ordine internazionali aveva già fatto irruzione nei server del gruppo: così quando il gruppo eseguì il ripristino dell'infrastruttura usando i backup dei server che aveva avuto in uso, ripristinò anche macchine controllate dalle forze dell'ordine.

|

| Uno dei primi, tardivi, post che denunciavano la violazione dell'infrastruttura di REvil. |

Nel Novembre 2021 gli USA annunciarono l'arresto di un affiliato del ransomware di nazionalità ucraina ritenuto responsabile dell'attacco a Kaseya e il recupero di oltre 6 milioni di dollari da vari affiliati della rete di distribuzione del ransomware. Lo stesso mese la Romania arrestò altri due membri del gruppo, attualmente sotto processo con l'accusa di aver condotto 5.000 attacchi col ransomware REvil con un un guadagno di circa 500.000 euro. Nel Gennaio di quest'anno si parlava del colpo di grazia definitivo: le autorità della Federazione Russa hanno messo offline l'infrastruttura e arrestato circa 14 membri del gruppo sequestrando circa 426 milioni di rubli, 600 mila dollari statunitensi e 500.000 euro insieme ad una gran quantità di attrezzature informatiche per lanciare attacchi ransomware e minare criptovalute.

REvil is back!

La pessima notizia è che REvil è tornato, risorto dalle proprie ceneri proprio come Emotet. Ad Aprile 2022 i ricercatori hanno scoperto che i server di REvil nella rete TOR sono tornato online e reindirizzano ad una nuova operazione ransomware. Non si può dire che vi sia dietro a questa nuova operazione, ma il sospetto è che sia qualcuno che già era implicato nell'operazione precedente. Il nuovo sito di leak del ransomware infatti riporta una lunga lista di vittime, molte delle quali erano state colpite nell'ambito dell'operazione REvil. Ma ve ne sono già di nuove come Oil India, colpita nel corso della nuova operazione ransomware.

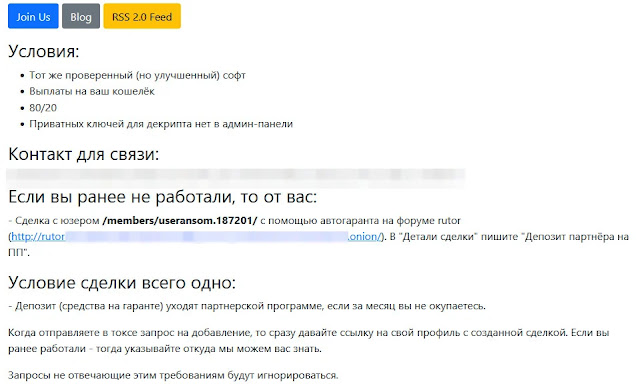

Pochi giorno dopo questa scoperta, sul famoso marketplace per russofoni RuTOR sono iniziati i primi post promozionali della nuova operazione, in cerca di affiliati. Il sito di leak riporta le condizioni di affiliazione: una distribuzione 80/20 dei proventi degli attacchi ransomware e una versione rivista e migliorata del ransomware stesso.

|

| I vantaggi per gli affiliati REvil, come presentati sul sito di leak del ransomware |

Curiosità: il ricercatore di sicurezza MalwareHunterTeam ha fatto sapere che, a partire da metà Dicembre del 2021, ha registrato attività da diversi gruppi ransomware correlate però all'encryptor di REvil nonostante però non sia stato possibile individuare connessioni evidenti.

Il campione ransomware individuato online

Come detto poco prima, l'encryptor di REvil è usato anche da altri gruppi ransomware, che però non sembrano avere accesso diretto al codice sorgente ma, al contrario, usano versioni patchate del ransomware. La nuova versione però è stata compilata dal codice sorgente originale ed ha subito varie modifiche.

Il ricercatore di sicurezza indipendente R£MRUM ha analizzato questo sample, scoprendo che appunto è stato modificato a partire dal codice sorgente della versione 1.0 del ransomware.

VItali Kremez, uno tra i massimi esperti di ingegneria inversa, ha analizzato il codice sorgente e ha ribadito, come riporta Bleeping Computer, che è stato compilato a partire dal codice sorgente in data 26 Aprile e che non è stato patchato.

La nota di riscatto lasciata da questo sample ransomware è identica alla nota di riscatto di REvil.

|

| La nota di riscatto di REvil |

Non risultano, al momento della scrittura di questo testo, evidenze di distribuzione in Italia.

Nessun commento:

Posta un commento