L'ultimo e più recente alert relativo alla diffusione di Qakbot in Italia è di qualche giorno fa: si può leggere sul sito ufficiale del CERT-Agid e analizza in dettaglio l'ultima campagna mirata contro utenti italiani. E' solo l'ennesimo episodio del lungo rapporto tra Qakbot e il cyber crimine italiano, visto che questo malware è quasi senza interruzione in diffusione, con nuove campagne, ogni settimana. Vediamolo quindi un pò più da vicino.

Qakbot: biografia di una lunga vita al servizio del cyber crime

Qakbot è in attività da più di dieci anni. Fu individuato per la prima volta nel lontano 2007, già in uso in attacchi reali. Non è scomparso semplicemente perché in tutti questi anni non ha mai smesso di essere aggiornato, mantenuto e migliorato. Piano piano ha scalato le classifiche dei trojan più diffusi e pericolosi, arrivando ad essere considerato una minaccia di rilievo mondiale. La sua attività principale, per il quale è stato sviluppato fin dall'inizio, è il furto di credenziali bancarie ma le evoluzioni che lo hanno caratterizzato in questi anni hanno portato all'addizione di una vasta gamma di nuove funzioni: dalla possibilità di installare ransomware al fine di massimizzare i profitti da ogni attacco, passando per tecniche di keylogging (furto delle battiture sulla tastiera), tecniche di evasione delle soluzioni di sicurezza, funzionalità di backdoor ecc...

Ha anche moduli specifici per il furto di account email dai quali rilanciare ulteriormente le proprie campagne di diffusione.

Nel 2019 viene diffusa una nuova versione, che, rispetto alla precedente dimostra un grande lavoro svolto dai suoi sviluppatori per armarlo ulteriormente e renderlo una minaccia ancora più pericolosa.

QakBot: la catena di infezione

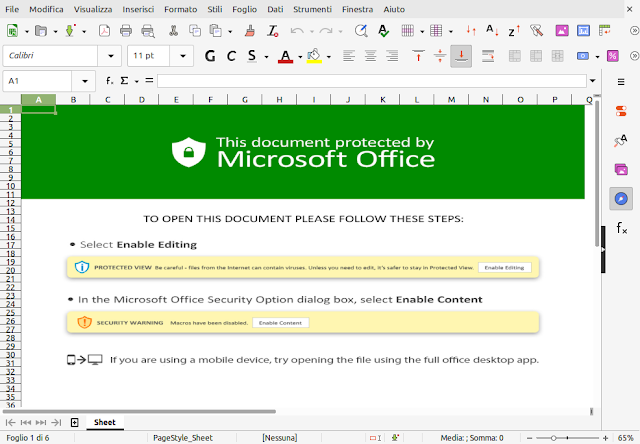

Qakbot, solitamente, infetta le vittime tramite massive campagne di email di spam. Queste veicolano allegati in formato Office oppure archivi protetti da password contenenti a sua volta i documenti Office. Questi documenti contengono macro dannose ed utilizzano vari escamotage per convincere gli utenti ad abilitare la macro.Per fare un esempio concreto, gli esperti del CERT hanno spiegato che la campagna Qakbot in corso dal 12 Febbraio in Italia inizia con una email presentata come una risposta ad una conversazione precedente. L'oggetto mail cioè inizia con "Re:" per indurre l'utente a pensare di avere già una conversazione attiva. Il nome utente, spiegano, è identico ma è l'indirizzo email ad essere differente. La conversazione precedente è effettivamente in calce al testo, segno che è stato compromesso l'account email della persona con cui si è avuto realmente la conversazione.

|

| Fonte: https://cert-agid.gov.it |

In questo caso, il testo email contiene un link che rimanda al download di un archivio in formato .ZIP che contiene al suo interno un file XLSB (Excel), contenente una serie di URL nascosti nelle celle di un foglio nascosto.

|

| Fonte: https://cert-agid.gov.it |

Se l'utente abilita la macro si avvia la catena di infezione. In dettaglio:

- l'utente abilita la macro. Alcune varianti eseguono una richiesta "GET" ad un URL specifico, richiedendo un file immagine PNG. Il file scaricato è un effetti un file binario;

- il payload scaricato include altri binari contenenti, a loro volta, i moduli criptati del malware. Una di queste risorse criptate contiene la DLL loader del malware, ma verrà decriptata in seguito, durante il runtime;

- il payload carica quindi il loader del malware in memoria, lo decripta e quindi lo esegue. Le impostazioni di configurazione sono invece reperite da una fonte diversa;

- il payload apre le comunicazioni con il server di C&C;

- vengono scaricate ulteriori minacce come ransomware o altri malware.

Ovviamente ha una funzionalità specifica per garantirsi la persistenza sul sistema bersaglio: per farlo schedula un processo che garantisce la persistenza e che server ad eseguire un Javascript che ha lo scopo di dirottare, ad orari e giorno precisi, la connessione della vittima verso i domini compromessi.

Qakbot: quali funzionalità dannose?

La prima operazione, fondamentale per Qakbot, è reperire tutte le informazioni utili e inviarle al server di comando e controllo. Oltre alle informazioni generali sul sistema operativo, nome utente, nome computer, orario del sistema, dominio, risoluzione dello schermo ecc... esegue una serie di verifiche ulteriori come

ipconfig /all

net view /all

WMI Query ROOT\CIMV2:Win32_BIOS

WMI Query ROOT\CIMV2:Win32_DiskDrive

WMI Query ROOT\CIMV2:Win32_PhysicalMemory

WMI Query ROOT\CIMV2:Win32_Product

WMI Query ROOT\CIMV2:Win32_PnPEntity

netstat -nao

net localgroup

ecc...

Tutte le informazioni rubate sono inviate al serve C2 in forma criptata. Una volta che queste comunicazioni sono inviate, il malware si mette in attesa di ricevere istruzioni dal server C2, secondo la tipologia di macchina sotto attacco. I moduli attivati infatti dipendono dalla "fotografia" che il malware riesce a scattare al sistema infetto.

Qakbot: moduli addizionali

Oltre alle funzionalità dannose già elencate sopra, Qakbot ha una ulteriore serie di modulo pensati per rubare informazioni addizionali.E' dotato, ad esempio, di un cookie grabber ovvero un modulo pensato per rubare i cookie dei principali browser come Edge, Firefox, Chrome, Explorer ecc... ma anche di un modulo VNC (Virtual Network Computing) per l'accesso remoto alle macchine, così da poter interagire direttamente con la macchina senza che l'utente ne sia a conoscenza.

Infine c'è un modulo per la raccolta di email: in dettaglio questo modulo ricerca la presenza di Microsoft Outlook sul pc bersaglio e ne esfiltra in maniera ricorsiva indirizzi email.

|

| Parte del modulo di raccolta account email |

Indicazioni di mitigazione

Come detto, il downloader del malware è diffuso via email. Ne consegue che la prima forma di difesa è quella di saper distinguere una campagna di spam dannosa da una email reale del tutto innocua. E' difficile quindi snocciolare un protocollo fisso da seguire, perché dipende molto dal tipo di campagna dannosa. Diciamo che sono regole sempre valide e universali:

- non scaricare o visualizzare allegati email sospetti o provenienti da indirizzi sconosciuti (verificare bene il nome mittente e se questo combacia davvero con l'email mittente);

- trattare tutti gli allegati ricevuti via email con estrema cautela;

- non eseguire mai file eseguibili ricevuti via email;

- non attivare mai le macro di Office a meno che non si abbia l'assoluta certezza della legittimità della provenienza. Office ha disabilitato di default le macro proprio per la maggiore sicurezza degli utenti. Ricordiamo che nessun problema di visualizzazione di un file può essere risolto abilitando una macro: qualora un file mostri un avviso simile, è consigliabile cestinarlo senza abilitare la macro;

- è molto utile eseguire una scansione degli allegati con un buon antivirus, aggiornato alle più recenti definizioni virus;

- per contrastare Qakbot in dettaglio è molto importante mettere in sicurezza le condivisioni di rete tramite l'Active Directory.

Per saperne di più > Documenti dannosi Office: Microsoft prova a bloccare i malware con una nuova funzione

Per saperne di più > Gli allegati email più usati per infettare Windows

Nessun commento:

Posta un commento