L'esperto di cyber sicurezza Lawrance Abrams ha pubblicato una breve guida sugli allegati email che sono comunemente usati per colpire il sistema operativo Windows: ormai, spiega nel testo, è necessario che tutti abbiano la capacità di riconoscere almeno i più comuni schemi di attacco di phishing via email e gli allegati dannosi più usati. Come abbiamo infatti scritto spesso, gli antivirus e le soluzioni di sicurezza non sono bastanti a sé stesse: l'anello debole della catena della sicurezza informatica resta infatti l'utente, che può essere convinto con l'inganno ad eseguire una macro o collegarsi ad un dominio compromesso, scavalcando anche gli alert che le soluzioni di cybersecurity possono mostrare. Insomma la consapevolezza dell'utente è e rimane una componente essenziale della cybersecurity.

La catena di attacco

Pur differendo nei temi, questa tipologia di attacco si ripete con uno schema comune e consolidato: che si parli di fatture, invii, ritardi nei pagamenti, informazioni di spedizione, verifiche amministrative, protocolli sanitari anti Covid, verifica account poco conta. L'email di phishing classica ha un oggetto e testo finalizzati solo a convincere l'utente al download e all'apertura di un allegato compromesso, molto spesso in formato Word o Excel, oppure al clic su un link che consente il download degli stessi allegati dannosi. Se l'utente attiva la macro contenuta, si avvia l'infezione.

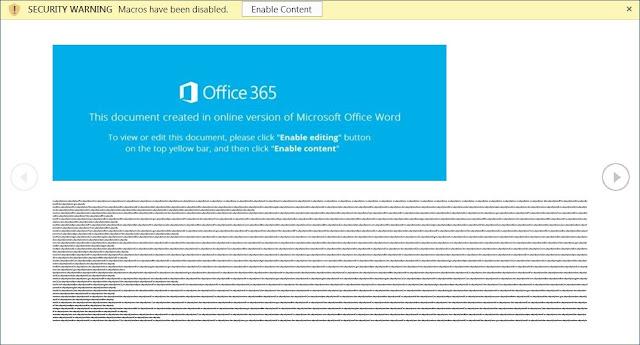

Prima di eseguire una macro in Word o Excel, Office chiede conferma all'utente, invitandolo a cliccare su "Modifica contenuti" o "Abilita macro", con uno specifico alert di sicurezza

Questo passaggio di sicurezza, creato appositamente per allertare l'utente, è un ostacolo per gli attaccanti: questo è il motivo per il quale molti di questi documenti mostrano testo o immagini che indicano un problema di visualizzazione. Per risolvere questo fantomatico problema di visualizzazione, l'utente dovrebbe approvare la macro: una tecnica truffaldina che però ha grande successo.

Per aiutare gli utenti, Lawrance Abrams ha creato una lista che esemplifica i più comuni "document template", ovvero l'insieme delle immagini e del testo che accompagnano queste campagne di spam. Questi modelli possono essere usati per diffondere anche malware diversi da quelli che sono associati nella lista di seguito.Dridex

Dridex è un trojan bancario modulare avanzato, individuato nel 2014 per la prima volta e costantemente migliorato. Come raccontato nelle ultime settimane, è una delle minacce più diffuse in Italia. Una volta colpita una macchina, Dridex può scaricare molteplici moduli per eseguire attività dannose di vario genere: primi tra tutti il furto di credenziali e l'apertura di backdoor per fornire accesso remoto alla macchina infetta. Una volta compromessa la rete e aperta la backdoor, lascia spesso la strada al download del ransomware BitPaymer e e WastedLocker.

Al contrario di altre campagne di diffusione malware, Dridex usa un document template che mostra una breve anteprima del contenuto oppure del contenuto offuscato, indicando all'utente di abilitare i contenuti per poterlo vedere meglio. Sotto un esempio

Un'altra tipologia di documento molto utilizzata da Dridex è la simulazione di documenti di spedizione dei corrieri DHL e UPS.

In alcuni casi, sopratutto quando il tema dell'email e del documento è una fattura, il testo viene mostrato così in piccolo da non essere leggibile: si invita così l'utente ad Abilitare la modifica del documento per poterlo visualizzare correttamente.

Tutti questi documenti sono comunque resi all'apparenza più legittimi grazie all'uso dei loghi delle aziende o delle pubbliche amministrazioni relative.

Emotet

Emotet, anch'esso tra i top malware diffusi in Italia, è legato strettamente ai documenti Word o Excel: diffuso con campagne di spam massive a livello mondiale, ruba le email delle vittime per diffondere ulteriormente le email a nuovi contatti in tutto il mondo. Molto spesso gli utenti colpiti da Emotet, vengono colpiti da ulteriori trojan come TrickBot o QakBot: tutti questi trojan rubano credenziali e password, cookie, file e sono progettati per espandersi e compromettere l'intera rete aziendale. Non solo: sia Emotet che TrickBot sono collegati ai ransomware Conti e Ryuk, ai quali molto spesso fanno da "apripista" sui computer già infetti.

Emotet ha una strategia diversa da quella di Dridex; non mostra immagini dei documenti, al contrario utilizza una vasta gamma di template per mostrare falsi alert coi quali la vittima viene invitata a Abilitare i contenuti per mostrare il documento in maniera corretta.

Recentemente è stata portata una campagna di diffusione nella quale l'alert mostrato all'utente spiegava che il documento era stato creato con "Windows 10 Mobile" e per questo era necessario consentire la modifica del contenuto

In altri casi l'alert indica il documento è in modalità di visualizzazione protetta

Un altri casi l'alert si "camuffa" da Microsoft Office Activation Wizard: senza l'abilitazione della modifica dei contenuti, l'utente "non può" completare l'attivazione di Office.

QakBot

QakBot, anch'esso molto diffuso in Italia, è un trojan bancario che utilizza documenti Word dannosi per attaccare le aziende. E' un trojan modulare che ruba credenziali bancarie e altri dati, installa altri malware, fornisce accesso remoto alla macchina infetta. Collabora col ransomare ProLock, al quale mette a disposizione le backdoor aperte sulle macchine colpite.

Il document template delle campagne di distribuzione di QakBot è molto meno minimale di quello di Emotet: nella foto sotto un documento mostrato come fosse proveniente da DocuSign

Un altro tema molto usato è l'alert di errore attivazione di Windows

BazarLoader

BazarLoader è un malware per le aziende che è stato sviluppato dallo stesso gruppo dietro al Trojan Emotet. Una volta installato, il gruppo di attaccanti usa BzarLoader/BazarBackdoor per accedere da remoto al computer infetto e da qui si diffonde compromettendo il resto della rete aziendale. In molti casi l'accesso alle reti aziendali viene usato per diffondere il ransomware Ryuk.

BazarLoader viene diffuso tramite email di phishing contenenti link ad allegati Word o Excel appoggiato su Google Documenti o Google Fogli. Al tentativo di apertura, questi documenti Google mostrano errori di visualizzazione, quindi suggeriscono agli utenti il download via link. Nella foto sotto un falso Google Doc invita l'utente ad eseguire il download del documento a causa dell'impossibilità di mostrare l'anteprima.

Tutti gli allegati eseguibili

Oltre ai più comuni file Office, ci sono altri formati di file usati per colprire utenti via email: è consigliabile non eseguire mai file .vbs, .js, .exe, .ps1, .jar, .com o .scr ricevuti via email. La maggior parte dei servizi email, compresi Office e Gmail, bloccano questi allegati eseguibili: per superare questo osctacolo gli attaccanti spesso li allegano entro archivi compressi protetti da una password indicata nel corpo messaggio. E' una tecnica che consente all'eseguibile allegato di bypassare i gateway di sicurezza email e raggiungere comunque la inbox del destinatario.

Purtroppo Microsoft ha deciso di nascondere le estensioni dei file di default, cosa che molto spesso rende più facile per gli attaccanti ingannare una vittima e convincerla ad eseguire comunque il file. Per questo Abrams consiglia a tutti gli utenti di abilitare la visualizzazione dell'estensione dei file.

Nessun commento:

Posta un commento