Già da tempo abbiamo dato risalto al cambiamento di strategia dell'universo ransomware: attenzione che si è spostata dalle vittime home user alle aziende (capaci di pagare riscatti ben più alti) e doppia estorsione, ovvero un riscatto per poter riportare in chiaro i file criptati e un riscatto per scongiurare la pubblicazione dei dati rubati al momento dell'ingresso in rete degli attaccanti.

La novità, che indica chiaramente come il cybercrime abbia deciso di alzare ulteriormente il tiro contro le proprie vittime, è stata scoperta e denunciata da Malware HunterTeam: gli attori dietro al ransomware SunCrypt hanno aggiunto un terzo livello di estorsione, collegato ad attacchi DDoS.

In dettaglio, gli attori di SunCrypt per la prima volta hanno lanciato un attacco DDoS contro il sito dell'azienda sotto ricatto, per convincere i suoi dirigenti a sedere al tavolo delle trattative. Gli attaccanti hanno deciso di ricorrere a questo ulteriore livello di attacco quando le trattative con la vittima si sono arenate. La vittima, loggando sul sito Tor per il pagamento, visualizzava un messaggio con il quale gli attaccanti la avvisavano di aver lanciato un attacco DDoS che sarebbe continuato fino alla riapertura delle trattative.

"Al momento il tuo sito web è down in conseguenza agli sforzi dei nostri tecnici. Sei pregato di inviarci un messaggio prima possibile o prenderemo ulteriori provvedimenti", questo l'avviso degli operatori di SunCrypt.

Stando alla ricostruzione di MalwareHunterTeam, l'azienda bersaglio (il cui nome è stato giustamente omesso dai report) ha chiesto spiegazioni sul perchè di un attacco DDoS, dato che questa modalità è del tutto inusuale per i ransomware, almeno per i modelli di attacco per ora consueti. La risposta degli sviluppatori di SunCrypt è stata chiarissima: l'attacco DDoS è stato condotto al mero scopo di forzare le trattative per il pagamento.

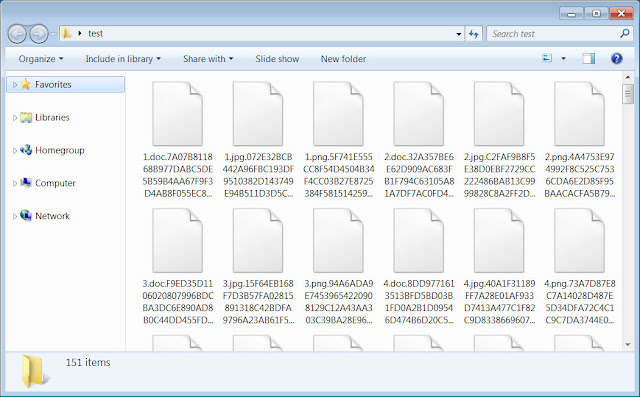

"Eravamo in fase di negoziazione, quando poi il nostro interlocutore non si è presentato. Abbiamo quindi deciso di intraprendere ulteriori azioni", queste le dichiarazioni degli attaccanti alla richiesta di spiegazioni da parte di MalwareHunterTeam. La redazione di Bleeping Computer ha pubblicato uno stralcio dello scambio tra gli attaccanti e la vittima:

|

| Clicca sull'immagine per ingrandirla |

Come annunciato, gli operatori hanno cessato l'attacco DDoS quando la vittima si è di nuovo "seduta" al tavolo delle trattative

| |

|

La tattica ha effettivamente pagato gli attaccanti: la vittima ha ceduto e ha quindi pagato il riscatto, testimoniando l'efficacia di questa particolare tecnica di attacco. Efficacia particolarmente evidente e prevedibile sopratutto nel caso in cui il bersaglio sia una piccola o media impresa: queste sono infatti tipologie di aziende per le quali già gli effetti di un attacco ransomware sono devastanti, figuriamoci "una combo" tra attacco ransomware e attacco DDoS. Combinando furto dati, minaccia di data breach, impossibilità di accesso ai file criptati e, adesso, attacchi DDoS gli attaccanti hanno tutto il potere di obbligare una PMI al blocco completo dei sistemi e, quindi, delle proprie operazioni.

SunCrypt in breve

In diffusione già da qualche mese come DLL, una volta eseguito cripterà tutti i file presenti sul computer e nelle condivisioni di rete. Aggiunge ai file criptati una estensione corrispondente ad un hash esadecimale.

Diffuso in attacchi mirati contro le aziende, da qualche settimana sembra prediligere vittime nei settori dell'istruzione e sanitario. Un paio di mesi fa era rimbalzata sui siti specializzati la notizia dell'affiliazione di SunCrypt al "Cartello delle estorsioni" lanciato dagli attori del ransomware Maze, ma sono stati poi i fondatori stessi del cartello a smentire il gruppo di SunCrypt specificando che non c'è mai stato alcun accordo tra SunCrypt e gli altri attori ransomware affiliati al cartello.

Nessun commento:

Posta un commento