I ransomware non sono più il vettore principale di attacco per i cyber criminali, che oggi si rivolgono al mining di cripto valuta come strumento di profitto facile (almeno fino a quando i valori delle cripto valute saranno così alti). Ciò non significa però che i ransomware non siano più uno strumento di attacco. Descriviamo qui due nuove varianti di famiglie a noi ben note e pubblichiamo qualche dato utile a inquadrare la situazione.

Cryptomix

Cryptomix è una famiglia di ransomware di cui abbiamo spesso trattato. Di seguito riportiamo tutto ciò che c'è da sapere sulla nuova variante appena scoperta. Per la maggior parte è uguale alle varianti precedenti, i metodi di criptazione rimangono gli stessi, la richiesta di riscatto è ancora denominata _HELP_INSTRUCTION.TXT, ma le email di contatto utilizzate adesso sono:

- systemwall@keemail.me

- systemwall@protonmail.com

- systemwall@yandex.com

- systemwall1@yandex.com

- emily.w@dr.com

Un'altra novità è l'estensione .SYSTEM aggiunta al nome del file criptato. Ad esempio, un file di prova criptato da questa variante diventerà 0D0A516824060636C21EC8BC280FEA12.SYSTEM.

Sfortunatamente, in questo momento il ransomware non può essere decriptato gratuitamente.

Scarabey

Il ransomware Scarab è stato scoperto per la prima volta lo scorso giugno ed è entrato nella distribuzione di massa a Novembre, quando è stato avvistato come parte di una massiccia campagna di email di spam inviata dalla botnet Necurs.

Una nuova versione di Scarab, prende il nome di Scarabey ed è pressochè identica: ad esempio continua a utilizzare l'estensione .scarab per i file crittografati. Tuttavia invece di essere distribuita tramite campagne di spam via email, viene diffuso tramite attacchi di brute force contro porte RDP protette con password deboli. Il ransomware, una volta ottenuto l'accesso al sistema, viene installato manualmente.

Poiché i computer con porte RDP aperte si trovano principalmente negli ambienti aziendali e vengono utilizzati per le amministrazioni di sistemi remoti, è certo che Scarabey è stato creato per attaccare principalmente delle aziende.

Poiché i computer con porte RDP aperte si trovano principalmente negli ambienti aziendali e vengono utilizzati per le amministrazioni di sistemi remoti, è certo che Scarabey è stato creato per attaccare principalmente delle aziende.

Le tre principali differenze tra Scarab e Scarabey:

- Scarab è scritto in Visual C compiled, mentre Scarabey è scritto in Delphi, ma senza il packaging C ++.

- La richiesta di riscatto di Scarab è scritta in inglese, mentre la nota di riscatto di Scarabey è in russo.

- A differenza di Scarab, che dice alle vittime che la quota del riscatto aumenterà dopo un certo periodo di tempo, Scarabey dice alle vittime che cancellerà 24 file ogni 24 ore finché non ne rimarranno più.

Informazioni utili

- Non avviene, a differenza di quanto dichiarato, alcuna cancellazione dei file.

- Nonostante i criminali sostengano di avere una copia dei file, il ransomware Scarabey non crea backup di alcun file. Li cripta semplicemente.

- La richiesta di riscatto di Scarab è scritta in inglese, tuttavia, appare come una traduzione parola per parola di un testo russo in inglese, senza conoscere la corretta grammatica o sintassi della lingua inglese. La richiesta di Scarabey, è scritta in russo, ma se la si immette in Google Translate, si può notare che contiene gli stessi errori grammaticali della nota Scarab. La maggior parte delle prove suggerisce quindi che i creatori di Scarab hanno creato Scarabey come strumento per rivolgersi alle imprese russe.

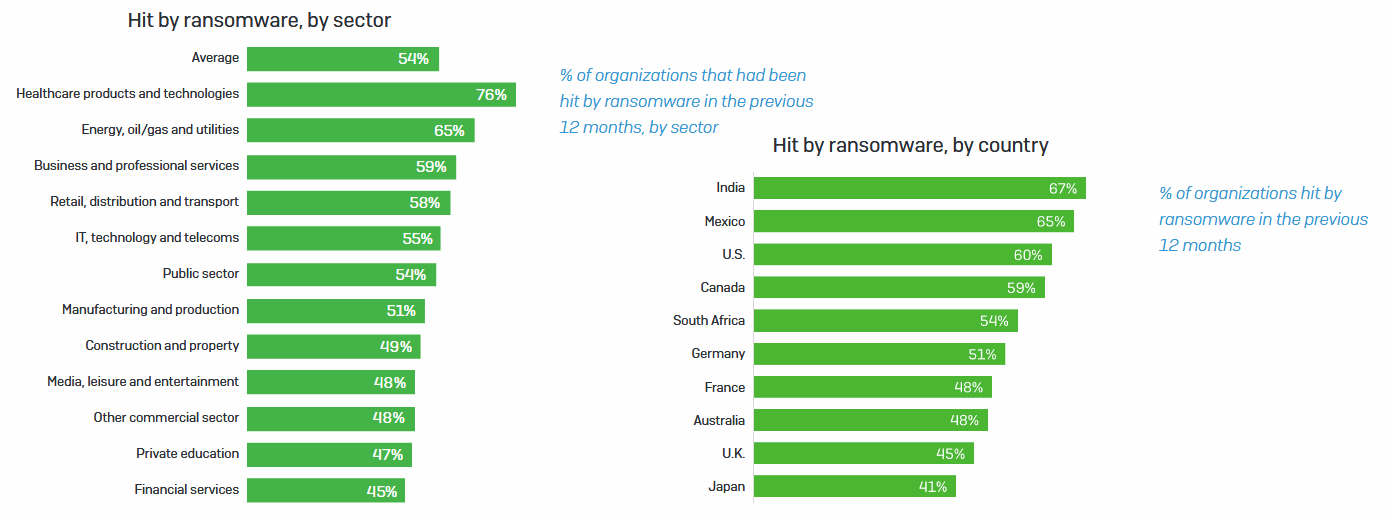

Uno studio sviluppato da 2.700 professionisti IT in tutto il mondo ha rivelato che il 54% delle aziende ha subito un attacco ransomware nell'ultimo anno e che la maggior parte di queste è stata colpita più di due volte.

In media, ogni attacco di ransomware costa alle aziende 133.000 $, ma alcune infezioni sono più diffuse di altre e il 5% degli intervistati afferma di aver avuto a che fare con incidenti ransomware con costi che variano da 1,3 a 6,6 milioni di dollari. Queste stime non includono solo il costo della quota di riscatto, ma anche le ore di lavoro perse, i tempi di fermo delle apparecchiature, i costi dei dispositivi e della rete e le opportunità di affari perdute.

I settori colpiti

Tutto il mondo è stato colpito da attacchi ransomware, il livello di infezione più alto è stato registrato in India, seguita da Messico, Stati Uniti, Canada e Sud Africa. Tra i settori il più colpito è stato il settore sanitario. Il 76% degli intervistati ha dichiarato di aver subito un attacco di ransomware negli ultimi 12 mesi. Di seguito troviamo il settore energetico e i servizi di pubblica utilità con il 65%, i servizi con il 59%, la vendita al dettaglio, distribuzione e trasporti con il 58% e IT, tecnologia e telecomunicazioni con il 55%.

Sebbene sia i servizi sanitari che quelli finanziari contengano dati di alto valore, l'assistenza sanitaria è spesso percepita come un obiettivo facile, poiché tende ad avere un'infrastruttura IT obsoleta, che lascia buchi di sicurezza e risorse limitate per migliorare la sicurezza IT.

Gli aggressori non si preoccupano delle dimensioni dell'azienda, la probabilità di subire un attacco è quasi la stessa sia per le aziende più piccole che per quelle più grandi.

Nessun commento:

Posta un commento