E' stato individuato un nuovo ransomware chiamato LockCrypt, che viene diffuso attaccando i servizi di desktop remoto. Una volta ottenuto l'accesso al sistema, LockCrypt cripterà i file della vittima aggiungendovi l'estensione .1btc.

Come si diffonde?

In sostanza, gli aggressori cercheranno di attaccare quei computer dove sono presenti Servizi di Desktop Remoto attivi, cercando di individuare le credenziali di accesso con attacchi di Brute Force. Una volta ottenuto l'accesso sul computer bersaglio, gli attaccanti eseguiranno il ransomware su tutti i computer che troveranno accessibili. Gli sviluppatori del ransomware provvederanno successivamente a fornire le informazioni necessarie per il pagamento del riscatto, sia che si tratti di decriptare una singola macchina sia che si tratti invece di recuperarne più di uno.

In sostanza, gli aggressori cercheranno di attaccare quei computer dove sono presenti Servizi di Desktop Remoto attivi, cercando di individuare le credenziali di accesso con attacchi di Brute Force. Una volta ottenuto l'accesso sul computer bersaglio, gli attaccanti eseguiranno il ransomware su tutti i computer che troveranno accessibili. Gli sviluppatori del ransomware provvederanno successivamente a fornire le informazioni necessarie per il pagamento del riscatto, sia che si tratti di decriptare una singola macchina sia che si tratti invece di recuperarne più di uno.

Come cripta i file?

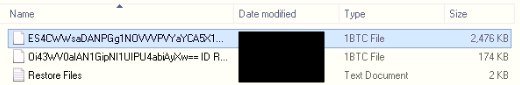

Questa versione funziona allo stesso modo delle altre versioni di questa famiglia, tuttavia gli sviluppatori hanno cambiato l'estensione applicata ai file infetti e stanno utilizzando contatti di posta elettronica differenti. La diffusione di quest'ultima versione è cominciata a fine Dicembre 2017: cripta i file usando una criptazione base64. Infine viene aggiunta al file l'estensione 1.btc Sotto un esempio:

La richiesta di riscatto:

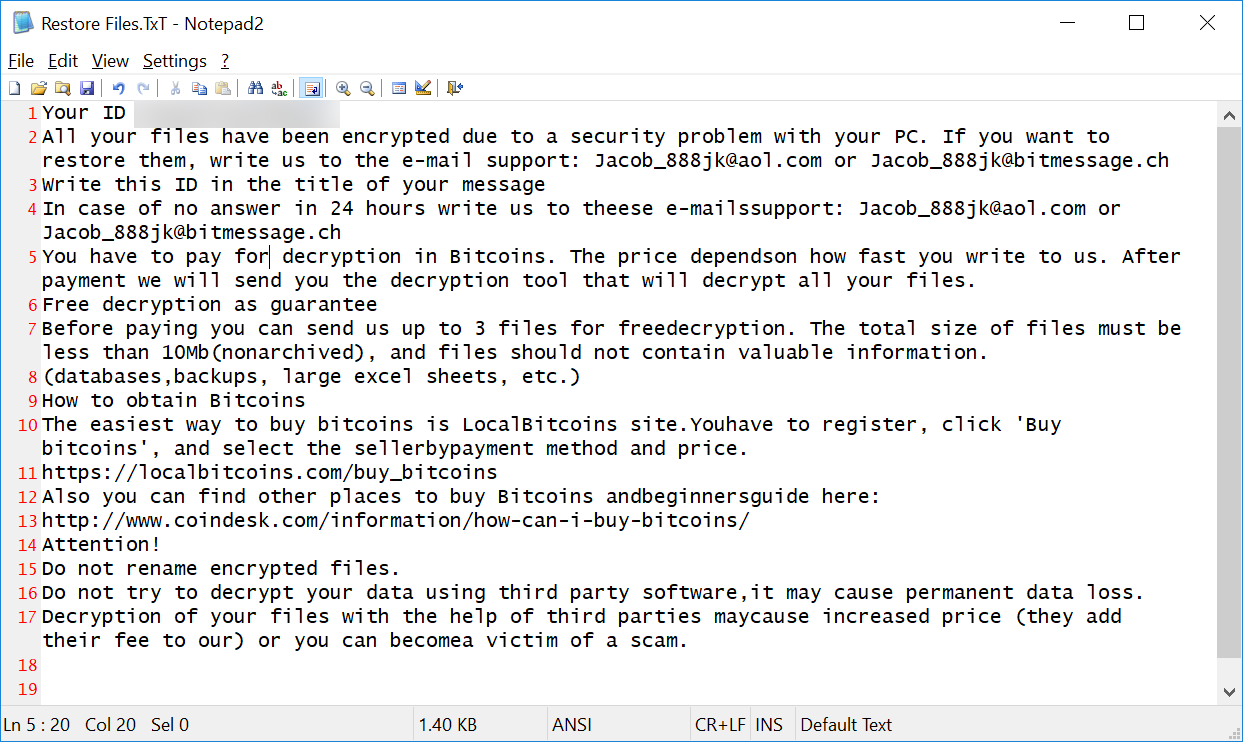

LockCrypt lascerà delle note di riscatto nelle macchine infette, rinominate Restore Files.TxT. Queste note contengono l'ID unico della vittima e le istruzioni per scrivere via email agli attaccanti: Jacob_888jk@aol.com o a Jacob_888jk@bitmessage.ch in modo da ricevere le informazioni necessarie per il pagamento del riscatto. Sotto la nota di riscatto:

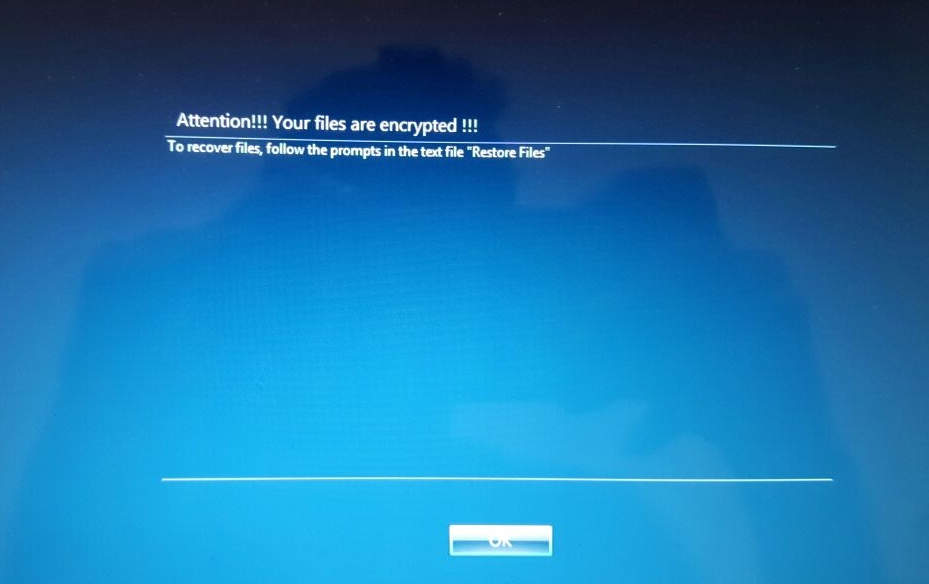

Non siamo ancora in grado di dire con certezza a quanto ammonti il riscatto richiesto dagli aggressori; possiamo ipotizzare che, in base all'estensione, esso si aggiri su una cifra pari ad 1 bitcoin per macchina. Infine LockCrypt aggiunge un avviso sulla macchina della vittima che mostra un alert prima ancora del login al sistema.

Sfortunatamente questo tipo di ransomware non è decriptabile.

Allo scopo di proteggervi da qualsiasi tipo di ransomware, è importante che adottiate seguiate alcune accortezze e disponiate di un software per la sicurezza. Oltre a questo, è fondamentale che abbiate sempre a disposizione un backup affidabile e collaudato dei vostri dati, in caso che questi debbano essere ripristinati a causa di un'emergenza, come appunto un attacco ransomware.

Dal momento che LockCrypt si diffonde attraverso i servizi di Desktop Remoto, assicuratevi che il vostro sia il più sicuro possibile. Questo significa anche accertarsi che nessuno dei computer sui quali sono presenti servizi di desktop remoto siano connessi costantemente ad Internet, ma solo quando è necessario. Chi non può fare diversamente, può usare una rete VPN, in modo tale che siano accessibili solo a coloro che possiedono un account VPN. Altra cosa da fare è impostare credenziali sicure del vostro account, in modo da renderne più difficile un'eventuale forzatura.

Fate in modo anche di scegliere un software per la sicurezza dotato della funzione di individuazioni comportamentali o euristiche. Ultimo, ma non meno importante, abituatevi ad eseguire le seguenti operazioni, poichè potrebbero tornarvi utili in molte occasioni:

- eseguite regolarmente i backup;

- non aprite gli allegati ricevuti da account sconosciuti;

- non aprite gli allegati se non siete sicuri di aver individuato il mittente;

- esaminate gli allegati con strumenti come Virus Total;

- installate gli aggiornamenti Microsoft non appena vengono rilasciati assicurandovi di aggiornare tutti i programmi, in particolare Java, Flash e Adobe Reader. Un aggiornamento costante di questi programmi vi permetterà di eliminare le vulnerabilità proprie delle versioni obsolete, evitando che gli aggressori le usino a loro favore per infettarvi;

- assicuratevi che il vostro software per la sicurezza sia dotato di una qualche funzione di individuazione comportamentale o che utilizzi la tecnologia white list. Inserire in white list può essere una spina nel fianco, tuttavia abituarvi a farlo potrebbe rappresentare il vostro maggior vantaggio;

- usate password complesse ed evitate di usare la stessa password per più account.

Per una guida completa a come difendersi dai Ransomware, vi invitiamo a consultare la nostra guida

Indicatori di compromissione

Associated files

Restore Files.TxTJacob_888jk@aol.com

Jacob_888jk@bitmessage.ch

Nessun commento:

Posta un commento