QNAP sta avvisando i clienti riguardo una campagna di diffusione del ransomware DeadBolt, iniziata Sabato scorso. Questa campagna sta sfruttando una vulnerabilità 0-day, cioè sconosciuta prima degli attacchi, presente nella Photo Station.

Viste le numerose richieste di assistenza per attacchi ransomware su NAS QNAP che continuiamo a ricevere, pensiamo sia importante far sapere che QNAP ha risolto la vulnerabilità sfruttata da questa operazione ransomware per criptare i dispositivi.

La campagna ransomware DeadBolt contro i NAS QNAP

"QNAP ha scoperto che la minaccia alla sicurezza DeadBolt sfrutta una vulnerabilità presente in Photo Station per criptare i NAS QNAP direttamente connessi ad internet" spiega il vendor nel relativo avviso di sicurezza.

Gli attacchi sono iniziati Sabato scorso.

QNAP ha risolto la vulnerabilità 0-day: cosa devono fare gli utenti per mettersi in sicurezza

Questa volta però il vendor è stato molto celere nell'affrontare la minaccia ed ha già risolto la vulnerabilità sfruttata dagli attaccanti. La vulnerabilità è stata risolta e la patch è stata resa disponibile in 12 ore dopo l'inizio della campagna. Per questo consigliamo a tutti gli utenti QNAP di procedere immediatamente ad aggiornare Photo Station alla più recente versione.

I seguenti update di sicurezza risolvono la vulnerabilità:

- QTS 5.0.1: Photo Station 6.1.2 e successivi;

- QTS 5.0.0/4.5.x: Photo Station 6.0.22 e successivi;

- QTS 4.3.6: Photo Station 5.7.18 e successivi;

- QTS 4.3.3: Photo Station 5.4.15 e successivi;

- QTS 4.2.6: Photo Station 5.2.14 e successivi.

In alternativa, il vendor suggerisce di sostituire Photo Station con QhMagie, un tool per lo storage e la gestione delle foto sui NAS QNAP.

"Sollecitiamo vivamente gli utenti a non collegare direttamente ad Internet il proprio NAS QNAP. Raccomandiamo agli utenti di usare la funzione, fornita da QNAP, myQNAPcloud Link o di abilitare un servizio VPN", conclude l'alert.

Applicare gli aggiornamenti di sicurezza impedirà al ransomware DeadBolt di criptare i file, ma ciò non toglie che altri attori potrebbero sfruttare altre vulnerabilità oppure eseguire attacchi di brute force sulle password deboli per accedere ai dispositivi. Ecco perché eseguire l'update di sicurezza è fondamentale, ma la prima "mossa" da fare è non esporre direttamente il NAS ad Internet e, al contrario, proteggerlo dietro ad un Firewall.

In ultimo, ricordiamo che è fondamentale proteggere gli account con password solide ed eseguire regolari snapshot per prevenire la perdita di dati in caso di attacco.

Qui sono consultabili le disposizioni e tutte le informazioni rilasciate dal vendor su questa minaccia.

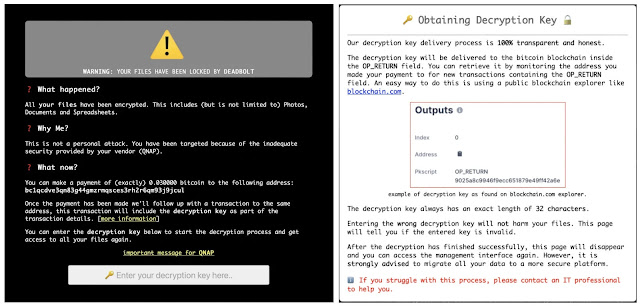

Il ransomware DeadBolt in breve

L'operzione ransomware DeadBolt è iniziata nel Gennaio 2022 e si è specializzata proprio nell'attacco ai dispositivi NAS. E', per questo gruppo, pratica consueta quella di sfruttare vulnerabilità, anche 0-day, per attaccare i NAS esposti in Internet.

Una prima campagna mirata contro i dispositivi NAS QNAP era già stata condotta in Maggio, seguita poi da una seconda ondata di attacchi in Giugno. Questa è la terza campagna mirata da parte di questo gruppo. A Febbraio invece DeadBolt si era concentrato sui NAS ASUSTOR, anche in questo caso sfruttando una vulnerabilità 0-day che gli attaccanti hanno tentato di rivendere al vendor stesso per 7.5 Bitcoin.

Per saperne di più > Nuovo ransomware bersaglia i NAS Qnap: Checkmate è già in diffusione in Italia

Nessun commento:

Posta un commento