E' stata individuata una falla nell'algoritmo di criptazione della versione più recente del ransomware Thanos: è quindi risolvibile la maggior parte delle criptazioni eseguite con questo ransomware. Abbiamo ricevuto molte segnalazioni e richieste di supporto per questo ransomware, anche da utenti italiani: i dati telemetrici confermano una circolazione globale del ransomware, che però ha spesso colpito in Europa, Italia compresa.

Coloro che hanno bisogno di assistenza possono consultare la pagina dedicata al servizio, contenente tutte le indicazioni necessarie per ricevere supporto > https://www.decryptolocker.it/

Thanos: come riconoscere l'infezione

Il primo problema che spesso si presenta alle vittime di ransomware è quello di riuscire a individuare il tipo di criptazione subite. Thanos ha alcune caratteristiche peculiari, che aiutano ad individuarlo:

> estensioni di criptazione: la maggior parte dei ransomware "aggiunge" al nome file una estensione che lo caratterizza. Le prime versioni di Thanos utilizzavano l'estensione .locked, le più recenti invece una estensione di 6 caratteri casuali.

|

| Esempio di file criptati da Thanos Ransomware |

NB: le criptazioni in .locked non sono ancora risolvibili. Quelle con 6 caratteri casuali, ad opera della versione più recente del ransomware, sono invece risolvibili.

> nota di riscatto: la nota di riscatto può variare rispetto ai contatti che i cyber attaccanti inseriscono per essere contattati dalla vittima, ma tendenzialmente rispetta un template unico. Le prime versioni del ransomware copiavano sui dispositivi della vittima la nota di riscatto "HOW_TO_DECYPHER_FILES.txt"

La versione più recente invece si chiama "RESTORE_FILES_INFO.txt":

|

| Clicca sull'immagine per ingradirla |

Qualche info tecnica

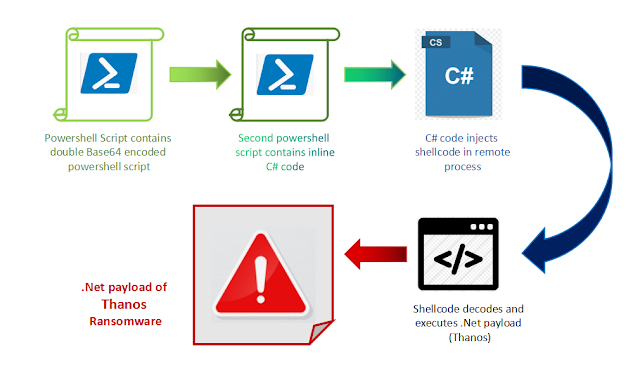

Purtroppo il vettore di infezione di Thanos non è chiaro: si sa che l'infezione viene avviata con uno script PowerShell che contiene ulteriori script. Questi script vengono diffusi lateralmente a tutte le macchine collegate in rete. Sotto il flusso di esecuzione dei diversi script

|

| Fonte: seqrite.it |

Il Payload finale del ransomware è un .NET criptato di tipo modulare: il ransomware Thanos cioè è dotato di più moduli, ognuno dedicato ad una diversa funzionalità. Senza elencarli tutti, ecco i principali:

- Antikill: è un modulo che mette al sicuro i processi collegati al ransomware Thanos. La funzione lamInmortal rende impossibile interrompere quel processo;

- Antidebugger: questo modulo serve al ransomware ad "accorgersi" nel caso in cui sia in esecuzione su debugger o ambienti virtuali. In questo caso il modulo interrompe immediatamente l'esecuzione del ransomware. E' una tecnica per ostacolare quei ricercatori che utilizzano i cosiddetti Honeypot, ovvero macchine virtualizzate per attirare i ransomware e poterli analizzare senza che possano fare danno. E' una forma di autodifesa degli attaccanti;

- Antisniffer: altro modulo di autodifesa del ransomware. Serve ad arrestare una serie di processi usati solitamente per analizzare i ransomware, qualora siano trovati attivi sulla macchina bersaglio;

- Encryptions - contiene tutto ciò che è correlato alla routine di criptazione, come le funzioni di criptazione AES-CBC, di decriptazione, di lettura dei dati dai file, di scrittura dei dati su file;

- CryptographyHelper - implementa la criptazione RSA;

- NetworkSpreading - scarica una applicazione di Power Admin (che consente di eseguire Windows su una macchina remota) e esegue la versione corrente sulla macchina remota;

- ProcessCritical - verifica se il processo sia in esecuzione con i privilegi di amministrazione;

- RIP - implementa la tecnica RIPplace (vedi qui ulteriori dettagli)

Thanos ha anche una serie di funzioni dedicate agli antivirus: ricerca cioè tutti i processi correlati alle più popolari soluzioni antivirus e le termina, così da disarmare completamente il dispositivo.

|

| Fonte: seqrite.it |

In ultimo, Thanos cancella le copie shadow dal sistema usando vssadmin.exe e tutti i file di backup che riesce a trovare, anche fossero su drive differenti: insomma impedisce il rispristino del sistema.

Alcune versioni avevano perfino una funzionalità per sovrascrivere l'MBR, fondamentale per avviare il sistema operativo. In quei casi il SO diviene inavviabile e viene mostrata solo questa schermata:

|

| Fonte: seqrite.it |

Nessun commento:

Posta un commento