Quali malware girano nel panorama italiano? Quali campagne di attacco? Quali sono i malware che un team di sicurezza IT dovrebbe tenere d'occhio per aggiornare gli indici di compromissione dei sistemi di sicurezza così che possano bloccare un'infezione alla fonte?

A queste domande risponde settimanalmente il CERT-AgID con un apposito report che rende una fotografia delle cyber minacce individuate e analizzate dal team di esperti del Computer Emergency Response Team italiano.

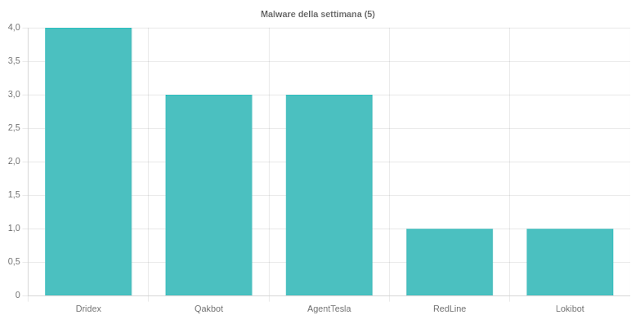

I malware della settimana 30 Ottobre - 5 Novembre

Nel corso della scorsa settimana in CERT AgID ha analizzato 33 campagne dannose nel cyber spazio italiano: 30 hanno mirato ad obiettivi italiani, 3 sono state campagne generiche ma veicolate anche in Italia. 538 gli indicatori di compromissione messi a disposizione.

5 sono state le famiglie malware individuate in diffusione, con 12 campagne. Ecco il dettaglio:

- Dridex è stato diffuso con 4 campagne generiche a tema Pagamenti: il malware è stato diffuso tramite allegati EXCEL .XLS .XLSM con macro dannosa e con archivio .ZIP;

- Qakbot è stato diffuso con 3 campagne mirate a tema Resend: il file vettore era un allegato .ZIP:

- AgenTesla è stato diffuso con 3 campagne generiche e allegato in formato immagine .ISO e GZ;

- RedLine è stato rilevato in diffusione a seguito di attività di monitoraggio di una serie di domini sospetti. Il CERT ha pubblicato su questo malware una apposita news consultabile qui;

- Lokibot è stato diffuso con una campagne generiche, una a tema Ordine e una a tema Pagamenti: vettori attacco gli allegati .GZ.

|

| Fonte: https://cert-agid.gov.it |

21 sono state le campagne di phishing analizzate, che hanno coinvolto ben 11 brand:

- Webmail generica: sono ben 6 le campagne email individuate volte al furto di credenziali di accesso ad account email. Per la prima volta il phishing bancario non è al primo posto per il numero di campagne;

- Poste, Nexi, Intesa Sanpaolo, MPS, Paypal sono i brand sfruttati nelle campagne phishing a tema Banking della settimana;

- Sky è ancora stata sfruttata, come la scorsa settimana, in campagne a tema Abbonamento e Streaming volte al furto delle credenziali dei clienti;

- DHL è stato sfruttato con una campagna volta al furto dei dati delle carte di credito;

- Zimbra invece ha subito una campagna di phishing a tema Avviso di sicurezza mirata ovviamente al furto delle credenziali di accesso agli account email;

- Camera dei Deputati è stata sfruttata per una campagna a tema Avviso di sicurezza, anche in questo caso volta al furto di credenziali email: le email erano molto credibili, recanti anche loghi istituzionali ufficiali;

- Netflix è stata sfruttata con una campagna a tema Streaming volta al furto delle credenziali delle carte di credito.

|

| Fonte: https://cert-agid.gov.it |

|

| Fonte: https://cert-agid.gov.it |

Tipologia di file di attacco e vettore

Tra i file vettore utilizzati per la distribuzione dei malware, il gradino più alto del podio è occupato dal formato archivio .ZIP, subito dopo si confermano i file formati Excel, quindi i formati .GZ e .ISO

|

| Fonte: https://cert-agid.gov.it/ |

Canali di diffusione

Riguardo ai canali di diffusione, le email restano e si confermano il canale privilegiato rispetto agli SMS

|

| Fonte: https://cert-agid.gov.it |

Nessun commento:

Posta un commento