Tra la fine di Luglio e l'intera durata di Agosto diversi ricercatori di sicurezza hanno individuato una serie di ondate di email di spam vettrici di un nuovo ransomware chiamato PyLocky. Fin dal nome colpisce l'evidente tentativo di simulare, ma la nota di riscatto conferma il dubbio, il famigerato e tutt'ora irrisolto ransomware Locky: tutti gli esperti di sicurezza però concordano nell'affermare che questo ransomware, che è pensato per colpire utenti francesi, italiani, coreani e tedeschi nel dettaglio, non ha alcun legame con la famiglia di ransomware Locky.

E' scritto in Python e "confezionato" con PyInstaller, un tool che consente la creazione di eseguibili autonomi da programmi Python. L'uso combinato di Inno Setup Installer (un installer open source basato su script) e PyInstaller rende molto difficile l'analisi statica, anche per le soluzioni basate sull'auto apprendimento (la tecnica non è nuova: qualcosa di simile si è verificato col ransomware Cerber, anche se, in quel caso, veniva usato l'installer NullSoft).

La distribuzione del ransomware

Come detto, PyLocky viene distribuito sopratutto in Europa. Il fatto che la nota di riscatto (vedi sotto), sia scritta anche in italiano rende chiaro che l'Italia è già stata e continuerà ad essere un campo

di battaglia per questo ransomware. Ad oggi la maggior parte delle campagne di spam si è rivolta verso Germania e Francia.

di battaglia per questo ransomware. Ad oggi la maggior parte delle campagne di spam si è rivolta verso Germania e Francia.

|

| Dati: trendmicro.com |

La catena di infezione

Le email sono approntate secondo le più classiche strategie di ingegneria sociale: la maggior parte sembrano dirette alle aziende, spacciandosi per urgenti comunicazioni riguardanti documenti di fatturazione. L'email tenta di convincere l'utente a fare click su un link allegato in corpo mail: il link reindirizza verso un sito web dannoso contenente appunto PyLocky.

Nel dettaglio, l'URL dannoso conduce verso un file .ZIP (un esempio Facture_23100.31.07.2018.zip) che contiene un eseguibile firmato (del tipo Facture_23100.31.07.2018.exe). Se eseguito, il file .exe scarica la componente malware (svariate librerie C++ e Python, ma anche una libreria DLL Python 2.7 Core dynamic-link, oltre ovviamente all'eseguibile principale del ransomware) in

C:\Users\{user}\AppData\Local\Temp\is-{random}.tmp.

C:\Users\{user}\AppData\Local\Temp\is-{random}.tmp.

I file bersaglio

PyLocky cripta immagini, video, documenti, audio, programmi, giochi, database e file archivio. Nel dettaglio:

.dat, .keychain, .sdf, .vcf, .jpg, .png, .tiff, .gif, .jpeg, .jif, .jp2, .jpx, .j2k, .j2c, .fpx, .pcd, .bmp, .svg, .3dm, .3ds, .max, .obj, .dds, .psd, .tga, .thm, .tif, .yuv, .ai, .eps, .ps, .svg, .indd, .pct, .mp4, .avi, .mkv, .3g2, .3gp, .asf, .flv, .m4v, .mov, .mpg, .rm, .srt, .swf, .vob, .wmv, .doc, .docx, .txt, .pdf, .log, .msg, .odt, .pages., .rtf, .tex, .wpd, .wps, .csv, .ged, .key, .pps, .ppt., .pptx, .xml, .json, .xlsx, .xlsm, .xlsb, .xls, .mht, .mhtml, .htm, .html, .xltx, .prn, .dif, .slk, .xlam, .xla, .ods, .docm, .dotx, .dotm, .xps, .ics, .mp3., .aif, .iff, .m3u, .m4a, .mid, .mpa, .wav, .wma, .msi, .php, .apk, .app, .bat, .cgi, .com, .asp, .aspx, .cer, .cfm, .css, .js, .jsp, .rss, .xhtml, .c, .class, .cpp, .cs, .h, .java, .lua, .pl, .py, .sh, .sln, .swift, .vb, .vcxproj, .dem, .gam, .nes, .rom, .sav, .tgz, .zip, .rar, .tar, .7z, .cbr, .deb, .gz, .pkg, .rpm, .zipx, .iso, .ged, .accdb, .db, .dbf, .mdb, .sql, .fnt, .fon, .otf, .ttf, .cfg, .ini, .prf, .bak, .old, .tmp, .torrent

La criptazione

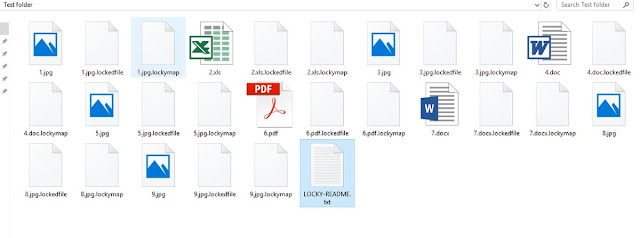

PyLocky anzitutto, abusando di Windows management Instrumentation (WMI), verifica le proprietà del sistema attaccato. Resterà inoltre immobile per 999.999 secondi (tradotto 11,5 giorni) se la dimensione della memoria visibile totale del sistema è inferiore a 4 GB: è un meccanismo anti sandbox. Al contrario la routine di criptazione si avvia in caso di memoria superiore o uguale ai 4GB. Questo ranhsomware implementa la routine di criptazione usando la libreria PyCrypto, usando il cipher 3DES. I file criptati da questo ransomware sono riconoscibili perchè la loro estensione viene modificata in ".lockedfile" o ".lockymap".

PyLocky anzitutto, abusando di Windows management Instrumentation (WMI), verifica le proprietà del sistema attaccato. Resterà inoltre immobile per 999.999 secondi (tradotto 11,5 giorni) se la dimensione della memoria visibile totale del sistema è inferiore a 4 GB: è un meccanismo anti sandbox. Al contrario la routine di criptazione si avvia in caso di memoria superiore o uguale ai 4GB. Questo ranhsomware implementa la routine di criptazione usando la libreria PyCrypto, usando il cipher 3DES. I file criptati da questo ransomware sono riconoscibili perchè la loro estensione viene modificata in ".lockedfile" o ".lockymap".

Una volta criptati i file, il ransomware stabilisce la connessione con il proprio server C&C, al quale invia non soltanto le informazioni necessarie per la routine di criptazione e decriptazione, ma anche le informazioni sul sistema infetto.

La nota di riscatto

La nota di riscatto è scritta in 4 lingue: inglese, italiano, coreano e francese. Nella nota si danno indicazioni su come raggiungere un URL controllato dagli attaccanti dove è possibile acquistare il decryptor: non viene indicato alcun ammontare del riscatto, si specifica solo che ogni 96 ore trascorse senza pagamento l'ammontare verrà raddoppiato. Infine si rimanda perfino ad un indirizzo Tor per eventuale supporto.

Buone e cattive notizie

La cattiva notizia è che questo ransomware per adesso non ha alcuna soluzione. La buona notizia è che è altamente rilevabile da parte della maggior parte degli antivirus. Per quanto riguarda i software antivirus dei quali siamo distributori, Quick Heal e Seqrite individuano con successo questo ransomware come Program.Unwaders. Qui è possibile vedere l'elenco completo

Nessun commento:

Posta un commento