I ricercatori di sicurezza del team Unit42 di Palo Alto Network hanno rilevato una pericolosa ondata di attacchi in grado di creare gravi disfunzione sui sistemi colpiti. Il malware in diffusione è noto come Xbash, attributo al gruppo di cyber criminali "Iron Group", e presenta caratteristiche di virulenza e capacità di auto propagazione nei sistemi Linux e Windows. E' programmato in Python ed è stato convertito in un eseguibile ELF (Linux) approntato abusando di PyInstaller per la distribuzione. E' molto pericoloso anche perchè ha un tasso di individuazione bassissimo.

|

Che cosa fa?

L'analisi del codice ha reso chiaro che Xbash ha non poche capacità offensive, prima di tutte la

capacità di usare exploit per propagarsi sui sistemi sfruttando le vulnerabilità dei software presenti nella macchina bersaglio. Nel dettaglio Xbash sfrutta:

1. vulnerabilità di tipo esecuzione di codice da remoto (2016) nel Resource Manager di Apache Hadoop YARN;

2. una vulnerabilità (2015) di Redis che può consentire (se sfruttata) la scrittura di file e l'esecuzione di comandi arbitrari da remoto e senza autenticazione;

3. vulnerabilità di Apache ActiveMQ in grado di consentire il caricamento e l'esecuzione di file arbitrari sul sistema (CVE-2016-3088)

Oltre a ciò Xbash può effettuare scansioni di rete e effettuare attacchi di brute force con credenziali predefinite su servizi di rete quali VNC, Rsync, MySQL, MariaDB, Memcached, PostgreSQL, MongoDB e phpMyAdmin (l'elenco deri servizi scansiti si trova in fondo all'articolo).

Oltre a ciò Xbash può effettuare scansioni di rete e effettuare attacchi di brute force con credenziali predefinite su servizi di rete quali VNC, Rsync, MySQL, MariaDB, Memcached, PostgreSQL, MongoDB e phpMyAdmin (l'elenco deri servizi scansiti si trova in fondo all'articolo).

|

| Tentativo di brute-force contro Rsync. |

Una volta entrato nel sistema e propagatosi, il malware si installa in maniera persistente sul sistema tramite cronjob di Linux, oppure si imposta come elemento di avvio di Windows. Da quel momento Xbash può:

- colpire i sistemi Linux per le capacità di botnet e ransomware;

- scaricare ulteriori trojan, sopratutto cryptominer per sfruttare la capacità di calcolo dell'host della vittima. Ciò causa forti rallentamenti e surriscaldamento, sopratutto per i sistemi Windows;

- scaricare ransomware in grado di criptare e rendere inutilizzabili i file presenti all'interno della macchina infetta. Il traffico ad oggi individuato è di 48 transazioni in entrata, tutte del valore di 0.964 bitcoin. Non c'è però alcun riscontro rispetto all'effettivo recupero dei file dopo il pagamento;

- rendere la macchina infetta nodo di una botnet.

|

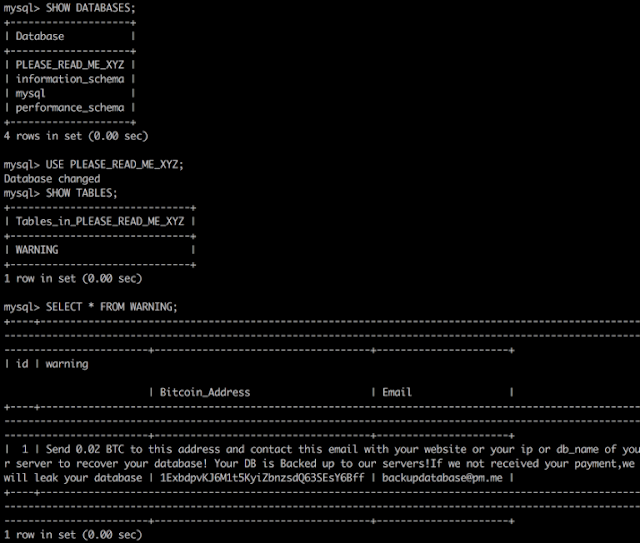

| Nuovo database e riscatto creati da Xbash |

La modalità di propagazione nella rete

Il codice di Xbash rivela anche una alta capacità di propagazione. In ogni versione di Xbash studiata è stata individuata una classe Python chiamata "LanScan". La sua funzione è di ottenere informazioni sulla rete locale intranet, generare una lista di tutti gli IP entro la stessa subnet e eseguire una port-scan su tutti questi IP. Questa parte di codice pare, in realtà sconnessa dalla parte principale del codice: crediamo che l'autore possa abilitare questa funzionalità in versioni future.

|

| Generazione della lista di indirizzi IP nella subnet della vittima e scansione delle porte |

In ogni caso, solitamente, in una rete aziendale ci sono più spesso server che forniscono servizi interni che pubblici: raramente questi servizi sono ben protetti o configurati con password solide. Le possibilità di individuare servizi vulnerabili nell'Intranet è molto più alta che nell'Internet pubblico. In caso quindi questa funzionalità di Xbash venga implementata completamente, gli effetti potenziali sono enormi.

Servizi bersaglio

HTTP: 80, 8080, 8888, 8000, 8001, 8088

VNC: 5900, 5901, 5902, 5903

MySQL: 3306

Memcached: 11211

MySQL/MariaDB: 3309, 3308,3360 3306, 3307, 9806, 1433

FTP: 21

Telnet: 23, 2323

PostgreSQL: 5432

Redis: 6379, 2379

ElasticSearch: 9200

MongoDB: 27017

RDP: 3389

UPnP/SSDP: 1900

NTP: 123

DNS: 53

SNMP: 161

LDAP: 389

Rexec: 512

Rlogin: 513

Rsh: 514

Rsync: 873

Oracle database: 1521

CouchDB: 5984

Nessun commento:

Posta un commento