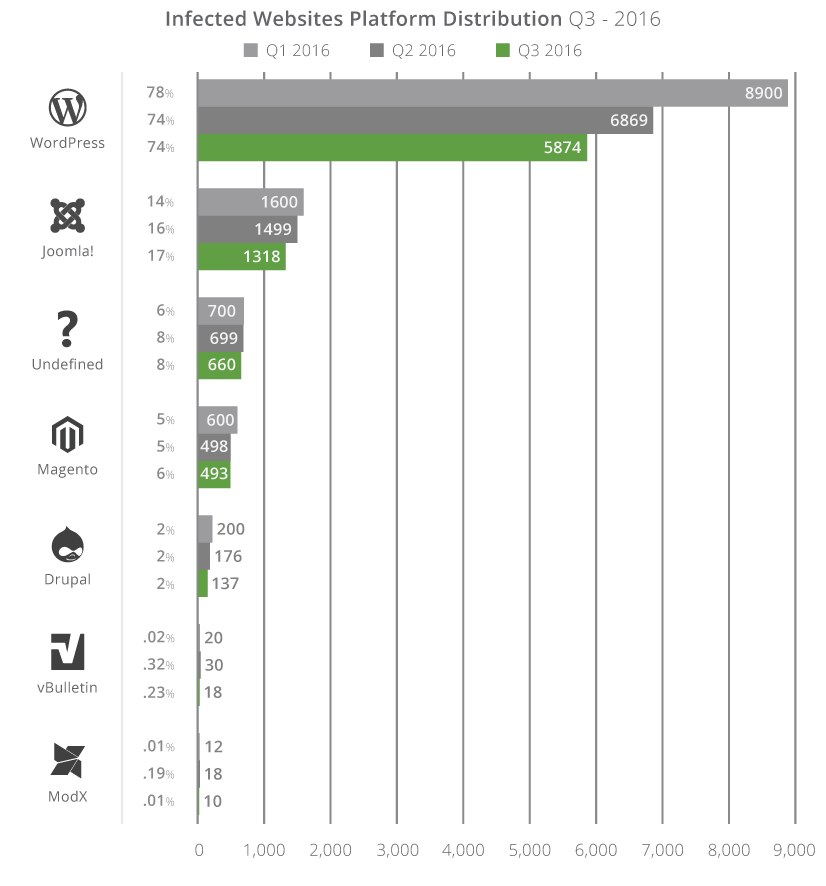

Sulla base di un'analisi statistica effettuata da Sucuri (qui è possibile visualizzare il testo completo) su dati raccolti di 7.937 siti web, pare che Wordpress, Joomla e Magento, in quest'ordine, continuino ad essere le piattaforme CMS più violate nel corso del terzo trimestre 2016(luglio-agosto-settembre).

Tra tutti i siti web violati il 74% ha Wordpress, dato non particolarmente sorprendente se si tiene conto della grandezza della quota di mercato del CMS tra i siti di oggi.

Per il terzo trimestre 2016 restano invariate le percentuali dei siti con Joomla e Magento violati, ovvero rispettivamente 17% e 6%. Altre voci di rilievo possono essere Drupal, vBulletin, e MODx, ma gli incidenti che coinvolgono queste piattaforme, anche se sommati tra loro, non superano il 2.25% delle violazioni annue totali.

NB: il grafico mostra una riduzione del numero di attacchi: in realtà, il campione studio del 3° trimestre è più piccolo.

Il problema? I mancati update

Questa statistica non serve a dimostrare che WordPress, Joomla e Magento non sono piattaforme sicure, ma solo che probabilmente i webmaster commettono degli errori di configurazione che permettono agli aggressori di prendere il controllo sui propri siti web .

Una gran parte di questi hack è avvenuto perchè il webmaster non è riuscito ad eseguire

l' up-to-date delle versioni del CMS. L'utilizzo di versioni obsolete è stata una delle principali fonti di problemi per Joomla, Magento e Drupal, mentre per quanto riguarda Wordpress solo il 61% dei siti sono stati violati per un problema di arretratezza negli aggiornamenti. Infatti, nonostante l'esecuzione di update per i siti con Wordpress, i webmaster non sono riusciti ad aggiornare plugin e temi ed è stato proprio questo a creare un punto di accesso per gli aggressori.

Dove si crea l'accesso per i cyber-criminali in Wordpress...

Circa il 18% dei siti Wordpress violati può essere attribuito a tre plugin out-of-date : RevSlider, Timthumb, e GravityForms.

Questi plugin sono stati aggiornati molto tempo fa , sembra però che i webmaster non siano comunque riusciti a proteggere i propri siti. Il caso più eclatante è quello di Timthumb, il quale ha ricevuto un aggiornamento di sicurezza nel 2011, quindi quasi sei anni fa, ma gli amministratori dei siti ancora non sono riusciti ad istallarlo.

Nella maggior parte dei casi Timthumb è stato utilizzato come parte di altri plugin o temi , e spesso i webmaster nemmeno sanno che il proprio sito è vulnerabile, ma anche quelli che riescono a rimuovere una cartella sospetta o alcuni file, non riescono a rimuovere interamente l'infezione. In genere un'infezione coinvolge circa 92 file.

Nel 72% dei siti web violati gli hacker lasciano una backdoor, così se non si riesce a pulire perfettamente il server loro possono riguadagnare l'accesso ad esso poco dopo.

La conseguenza diretta di questi fallimenti di clean-up è che il sito diventa foriera di malware, un partecipante in campagne di email di spam , una pedina in black hat schemi di SEO , o di un partecipante nelle operazioni di kit .

Ma la conseguenza ancora peggiore è che i siti web perdono il loro posizionamento sui motori di ricerca. Circa il 15% dei siti web violati non vengono scoperti in tempo utile e finiscono nella lista nera.

Nessun commento:

Posta un commento