Alla fine è arrivato anche in Italia, come indicato dal CERT nell'ultimo report settimanale sulle minacce informatiche circolate nel nostro paese. Parliamo del malware per il furto dati BluStealer

BluStealer: la campagna di diffusione individuata dal CERT

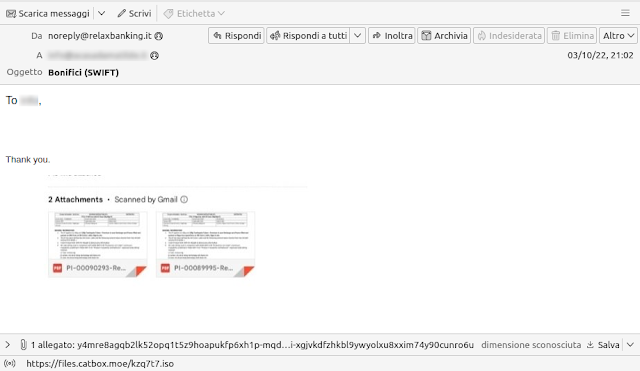

Il CERT ha pubblicato un lungo reportage su BlueStealer, dopo aver individuato per la prima volta nel nostro paese una campagna di diffusione di questo malware. Le email erano a tema Bonifici e emulavano comunicazioni ufficiali di un fantomatico Istituto di Credito Relax Banking. Nel corpo email erano visibili in anteprima due file PDF, pensate per indurre l'utente a cliccarci sopra. Il click sulle anteprime conduceva al download di un file ISO. L'infezione inizia con l'apertura di questo file.

|

| Fonte: https://cert-agid.gov.it/ |

L'email risulta proveniente da una macchina facente parte di un servizio localizzato negli Stati Uniti, le due "anteprime PDF" altro non sono che immagini contenenti il link che punta al download del file ISO

|

| I metadati del file ISO. Fonte: https://cert-agid.gov.it |

Entro il file ISO c'è un file EXE scritto in .NET.

BluStealer: breve biografia

BluStealer è stato individuato in diffusione, per la prima volta, nel Maggio 2021. E' un malware pensato per il furto di informazioni, con particolare attenzione al furto dei dati dei wallet di criptovaluta. Cerca e ruba, inoltre, i documenti. L'esfiltrazione dei dati avviene tramite SMTP, Telegram Bot API.

Viene diffuso principalmente tramite campagne email di spam, che solitamente ripropongono l'uso del medesimo loader scritto in .NET.

BluStealer: info tecniche

BluStealer si compone di un core scritto in Visual Basic e un payload in .NET. Ha subito nel tempo varie modifiche, molte delle quali mirate ad introdurre meccanismi anti VM e rendere più difficile l'analisi in honeypot da parte dei ricercatori di sicurezza. Pesante il livello di offuscamento delle varie componenti, parte delle quali sono anche criptate.

Come detto, l'infezione inizia con un file ISO che contiene un file eseguibile. L'eseguibile scarica un file JPG da un server remoto: analisi più approfondite hanno portato a scoprire che questo file JPG non è una immagine, ma un file di testo che contiene codice esadecimale.

|

| Fonte: https://cert-agid.gov.it |

Da questo codice viene poi ottenuto, in conversione, una DLL che poi viene eseguita. Il file "eseguibile" è quindi, in realtà, un downloader.

Nella campagna italiana, spiegano dal CERT, la DLL riporta una vecchia conoscenza, ovvero l'injector PureCrypter. PureCrypter, sottolineiamo, non è un tool illegale: è un tool commerciale disponibile a prezzi piuttosto accessibili. Questo tool, tra le altre cose, verifica il nome della macchina in cui è in esecuzione: in dettaglio verifica che il nome della macchina sia diverso da “hal9th” e il nome utente da “johndoe”, dati che sono legati all'emulatore antivirus Windows Defender. Una volta ottenuta la persistenza copiando se stesso in “\AppData\Roaming\docs\offic.exe“, il tool rilascia ed esegue il malware finale.

Ecco che siamo di fronte al malware vero e proprio, che incredibilmente, è scritto in Virtual Basic 6.0 (si risale al 1998!) ed è offuscato. Nel report del CERT è possibile leggere in dettaglio le modalità utilizzate per deoffuscare il codice ed "estrarne" le funzionalità: ne consigliamo la lettura agli addetti ai lavori

Ecco la struttura del ciclo principale di BluStealer resa dal CERT

| |

|

Sono eseguite tre azioni:

- ogni volta che viene premuto un tasto sia di mouse che tastiera, i dati dei browser, dei client di posta, VPN e FT sono esfiltrati e salvati in una cartella di lavoro, mentre altri sono immediatamente inviati via email;

- viene effettuato, ogni secondo, un check della presenza di questi file bersaglio: se trovati, sono inviati via email;

- ogni millisecondo eventuali indirizzi di wallet di cripovaluta presenti nella clicpboad sono sostituiti con indirizzi wallet del malware: così l'utente che copincolla indirizzi wallet per eseguire pagamenti (in Bitcoin ed Ethereum) finisce per indirizzarli verso wallet gestiti dagli attaccanti.

L'esfiltrazione dei dati comunque comincia solo dopo che il malware ha effettuato controlli anti virtual machine e antidebug. Per il furto delle password dai browser verifica la presenza di SQLite sulla macchina bersaglio, altrimenti esegue due eseguibili zippati tramite i quali, tra le altre cose, salva le credenziali nel file %APPDATA%\Microsoft\Windows\Templates\credentials.txt

BluStealer: quali dati ruba?

In dettaglio Blustealer mira:

- ai dati dei wallet di criptovaluta, infatti verifica la presenza di dati relativi ai wallet Zcash, Armory, bytecoin, Jaxx Liberty, Exodus, Ethereum, Electrum, Atomic, Guarda, Coinomi;

- alle credenziali di accesso e alle carte di credito salvate nei browser Chrome, Opera, Yandex Browser, 360Chrome, Comodo Dragon, ChromePlus, Chromium, Torch, Brave Browser, Iridium, 7Star, Amigo, CentBrowser, Chedot, CocCoc, Elements Browser, Epic Privacy Browser, Kometa, Orbitium, Sputnik, Uran, Vivaldi, Sleipnir5, Citrio, Coowon, Liebao, QIP Surf, Edge, Firefox, Waterfox, K-Meleon, IceDragon, Cyberfox, BlackHawK, Pale Moon;

- ai client di posta Outlook 2013+, Thunderbird, FoxMail. Nel caso la vittima utilizzi Thunderbird o 163Mail,BluStealer può rubare anche il contenuto delle email e i contatti della rubrica;

- ad app come CoreFTP, WinSCP e NordVPN.

Per maggiori dettagli e gli IoC rimandiamo all'approfondimento del CERT

Nessun commento:

Posta un commento