Il CERT-AGID ha individuato e analizzato una campagna di diffusione di un nuovo malware per Android. Colpisce solo utenti italiani e spagnoli

MailBot,il nuovo malware per Android, in breve

E' stato individuato dal CERT-AGID, in uso in campagne di attacco contro utenti italiani, un nuovo malware pensato per colpire i sistemi Android. MailBot, come è stato soprannominato, ha funzionalità per il furto delle credenziali, dei cookie, per bypassare l'autenticazione multifattore (2FA, MFA) e la verifica in due passaggi: mira a credenziali finanziarie, dati personali e wallet di criptovaluta. E' anche capace di controllare da remoto i dispositivi infetti grazie ad un'implementazione server VNC.

Distribuzione di MailBot

Per quanto fino ad adesso osservato Mailbot viene diffuso tramite siti web fraduolenti. Le campagne SMS che lo distribuiscono, per adesso rinviano infatti a siti web truffaldini: i ricercatori di F5 ad esempio ne hanno individuati due, Mining X e TheCryptoApp. Questi siti web inducevano gli utenti a scaricare una "app per il mining di criptovalute" che invece nascondeva il malware.

TheCryptoApp, ad esempio, è un'app legittima presente nel Google Play Store e vanta oltre un milione di download. In questo caso specifico, spiegano i ricercatori F5, il link indirizza l'utente al download dell'APK dannoso solo se utilizza un dispositivo Android, altrimenti viene visualizzata la pagina dell'app legittima nel Play Store.

|

| Le variabili Javascript usate per modificare l'URL di download. Fonte: F5 |

MailBot però si "traveste" anche da altre app, non solo app per il mining: alcuni sample si camuffano da Chrome e MySocialSecurity e sicuramente la lista si allungherà.

L'abuso dell'API di Accesibilità

MailBot presenta una funzionalità che gli consente di bypassare alcune forme difensive come quella delle permissioni presenti sui sistemi Android. Per farlo, MailBot cerca di sfruttare l'API di Accessibilità: pensata per utenti con difficoltà e bisogni aggiuntivi, consente alle app mobile di eseguire azioni senza l'autorizzazione dell'utente. Ad esempio leggere un testo dallo schermo o premere pulsanti ecc...

Se l'uso legittmo consente una fruizione più semplice ad alcuni tipi di utenti, l'uso illegittimo sui dispositivi Android permette sia di manipolare il dispositivo e le sue impostazioni, sia di rubare dati sensibili. L'API accessibilità permette MailBot, ad esempio, di ottenere la persistenza sul sistema e la possibilità di impedire all'utente la sua disinstallazione.

E' tramite l'API di accessibilità che MailBot può intercettare i codici prodotti da Google Authenticator per l'autenticazione MFA. Al tentativo di accesso da un dispositivo sconosciuto infatti, viene mostrato un prompt che richiede all'utente di autorizzare o negare l'accesso. L'API di Accessibilità consente a MailBot di autorizzare questi accessi illegittimi senza che l'utente ne sia a conoscenza. Gli OTP sono inviati quindi al server di comando e controllo che li inserisce automaticamente quando richiesto.

MailBot elenca le app installate sul dispositivo e fornisce all'utente una schermata di login fake "credibile"

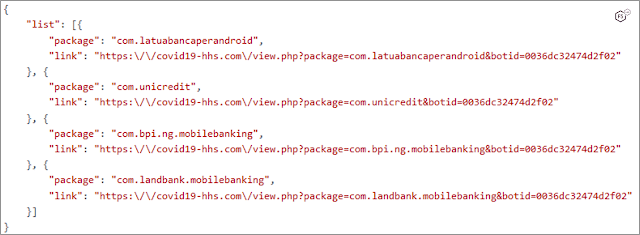

Al momento in cui MailBot registra il dispositivo al server C&C, invia una lista delle app installate sul dispositivo. Questa lista indica al server C&C quali overlay / injection fornire. Il server risponde con una lista di app e i link injection associati

|

| La risposta del server C&C con i link injection / overlay. Fonte: F5 |

Ogni injection contiene un overlay HTML che serve a mostrare all'utente una schermata di login simile a quelle originali. Nel caso sotto ecco la schermata fake di accesso a Unicredit

|

| Fonte: F5 |

Il furto dei cookie

Per capitalizzare al massimo l'attacco, MailBot ruba tutte le informazioni che potrebbero avere un valore. Per farlo saccheggia anche i cookie e le credenziali che trova salvate sul dispositivo. Ecco una lista, parziale, delle app Google monitorate e saccheggiate da MailBot:

- com.android.vending

- com.google.android.apps.maps

- com.google.android.gm

- com.google.android.youtube

- com.google.android.apps.photos

- com.google.android.apps.docs

- com.google.android.apps.youtube.music

- com.google.android.music

Nella foto sotto, la porzione di codice di MailBot per individuare le app Google in apertura

|

| Fonte: F5 |

Da queste provvederà ad intercettare password ed email ma anche a inviare la lista dei cookie al server C&C.

L'ingegneria sociale non passa mai di moda

MailBot è un malware insidioso perchè nessun antivirus può bloccare un'app alla quale l'utente stesso ha concesso estese permissioni. E' il classico caso, questo, dove la prima linea di difesa è l'utente stesso. Rovesciando la visione dal punto di vista degli attaccanti, MailBot è il classico malware che più che dotarsi di complessi exploit, sfrutta l'anello più debole della catena della sicurezza informatica: l'utente poco consapevole e attento. L'ingegneria sociale resta, a tutt'oggi, una delle principali tecniche di cyber attacco.

Nessun commento:

Posta un commento