Quali malware girano nel panorama italiano? Quali campagne di attacco? Quali sono i malware che un team di sicurezza IT dovrebbe tenere d'occhio per aggiornare gli indici di compromissione dei sistemi di sicurezza così che possano bloccare un'infezione alla fonte?

A queste domande risponde settimanalmente il CERT-AgID con un apposito report che rende una fotografia delle cyber minacce individuate e analizzate dal team di esperti del Computer Emergency Response Team italiano.

I malware della settimana 25 Settembre – 01 Ottobre 2021

La scorsa settimana, il CERT ha individuato e analizzato 34 campagne dannose, 30 mirate specificatamente contro obiettivi italiani e 4 invece, generiche, veicolate anche in Italia: gli indicatori di compromissione messi a disposizione sono stati 461.

La campagne malware individuate in diffusione sono state 11: 7 le famiglie malware distribuite

- Formbook è stato diffuso con ben 3 campagne a tema Ordine: è di nuovo il malware più diffuso della settimana. E' stato diffuso con allegati DOC e ZIP ma anche, e questa è una novità, con file in formato HTML. Gli allegati HTML, una volta aperti, portano al download di un file ZIP che contiene, a sua volta, un file EXE in base64. Hancitor e Formbook sono i malware più diffusi per Settembre in Italia;

- Qakbot è stato diffuso con due campagne email con allegati ZIP e XLS: le campagne sono state a tema Contratti;

- Lokibot è stato diffuso con due campagne a tema Ordine e allegati di tipo archivio in formato ZIP e RAR, contenenti a loro volta un file immagine ISO;

- AgentTesla è stato diffuso con una sola campagna mirata a tema Ordine, con allegati GZ;

- Hancitor è stato diffuso con una sola campagna generica a tema Documenti: l'email conteneva un link per il download di un documento DOC contenente la classica macro dannosa;

- Guloader è stato in diffusione con una campagna mirata contro utenti italiani a tema Pagamenti e allegati GZ;

- Dridex conquista la 6 posizione tra i malware più diffusi nel mese di Settembre in Italia: la campagna della scorsa settimana è stata a tema Pagamenti con allegati XLSB veicolati via email.

Per approfondire > Anatomia di FormBook, uno dei malware infostealer più diffuso in Italia

|

| Fonte: https://cert-agid.gov.it |

Le campagne di phishing della settimana 25 Settembre – 01 Ottobre 2021

Le campagne di phishing analizzate sono state 23 ed hanno coinvolto 12 brand, la maggior parte, ovviamente, afferenti al settore bancario e finanziario:

|

| Fonte: https://cert-agid.gov.it |

- MPS, Intesa Sanpaolo, Poste, CheBanca e ING sono stati i brand più sfruttati la scorsa settimana. La campagna di phishing che ha riguardato i clienti Poste Italiane è stata veicolata via SMS ed è visibile solo da utenti mobile;

- Due campagne a tema Casella Piena e Aggiornamenti sono state mirate contro utenti italiani per rubare le credenziali di accesso ai servizi email;

- Decathlon è stata sfruttata per una truffa contro gli utenti italiani della catena: l'email era un sondaggio fake che conduceva, in realtà, ad una schermata di pagamento con carta di credito compilata il quale la vittima si trova abbonata ad un servizio non specificato che sottrae automaticamente denaro dalla carta;

- Microsoft ha visto il proprio brand sfruttato per una campagna volta al furto delle credenziali der servizio Outlook Web App, tramite un dominio weebly;

- i clienti Aruba hanno subito un massivo invio di email fake a tema Pagamenti con lo scopo di sottrarre gli estremi della carta di credito tramite un form fake di pagamento del rinnovo del servizio;

- We Transfer e Zimbra sono stati sfruttai per campagne a tema File Sharing: il primo brand è stato sfruttato per una campagna contro la PA volto al furto delle credenziali di accesso alla posta elettronica. Zimbra è stato sfruttato invece, sempre contro la PA, per il furto delle credenziali di accesso agli account di posta elettronica. Le email, diffuse da un account compromesso della PA; usavano allegati HTM che una volta aperti, presentano form identici a quelli istituzionali: le credenziali lì inserite sono inviate direttamente agli attaccanti.

|

| Fonte: https://cert-agid.gov.it |

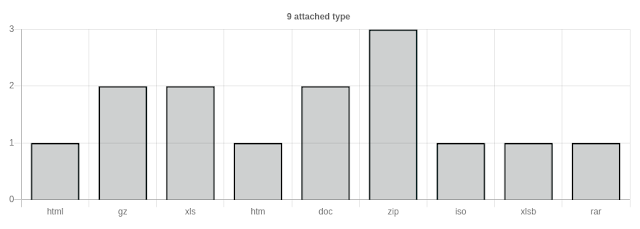

Tra i file vettore utilizzati per la distribuzione dei malware, il gradino più alto del podio è occupato dal formato archivio ZIP: seguono i formati GZ e l'immancabile XLS e DOC. I file Office con macro restano uno dei vettori di attacco più comunemente utilizzati dai cyber attaccanti

|

| Fonte: https://cert-agid.gov.it |

Nessun commento:

Posta un commento