Di Hancitor abbiamo parlato per la prima volta nel mese di Luglio di quest'anno, quando il CERT-AGiD, nell'ambito delle verifiche sulle campagne di attacco in corso nel cyberspazio italiano, individuò la prima campagna di diffusione in Italia: come tutti i downloader, Hancitor era impostato per scaricare e installare ulteriori malware che, in quel caso era FickerStealer, un infostealer.

Per approfondire > Un nuovo malware per il furto dati in diffusione in Italia: il Cert-Agid intercetta tre campagne che diffondono FickerStealer

Dal mese di Settembre ad ora, Hancitor figura costantemente tra i malware diffusi in Italia e monitorati dal CERT: anche nel corso della settimana 02 - 08 Ottobre Hancitor si conferma il secondo malware più distribuito in Italia, stando ai dati del CERT AGID. Ecco perchè riteniamo utile dedicarvi un breve approfondimento.

Info tecniche

Hancitor è un infostealer, ma la sua funzione principale è quella di Donwloader. Una volta che ha infettato un dispositivo, infatti, vi scarica e installa ulteriori malware: nel 2020 ha iniziato ad utilizzare il tool di penetration testing Cobal Strike, mentre le prime campagne italiane lo vedevano in coppia con FickerStealer. Negli ultimi mesi gli attori che lo gestiscono hanno iniziato anche ad utilizzare un tool per il ping delle reti, utile a enumerare gli host attivi nell'ambiente Active Directory.

La Unit24 di PaloAltoNetwork ha condotto approfondite analisi su questo malware e le sue campagne di diffusione: l'immagine sotto mostra la catena di infezione, che tendenzialmente è invariata dal 2020 a parte lievi modifiche

|

| Fonte: https://unit42.paloaltonetworks.com |

In breve:

- la vittima riceve una email con un falso documento DocuSign che conduce ad un ulteriore documento su Google Drive (collegato ad account compromessi in precedenza);

- il link alla pagina Google Drive conduce al download di un documento Office (solitamente Word) compromesso;

- il documento Office contiene le istruzioni per abilitare la macro;

- l'abilitazione della macro porta al download della DLL, che viene quindi eseguita usando rundll32.exe;

- a questo punto Hancitor inizia a generare il traffico C&C;

- il server C&C invia i comandi per il download di FickerStealer (o altri malware);

- il server C&C gestisce l'attività Cobalt Strike nell'ambiente AD;

- le attività che Hancitor esegue tramite Cobal Strike possono portare all'uso di tool per il ping della rete oppure all'installazione di malware tramite Remote Access Tool (RAT);

- in alcuni, rari, casi Hancitor è servito alla distribuzione del malware botnet Send-Safe, per trasformare i dispositivi infetti in bot di spam per spingere ulteriormente Hancitor.

|

| Fonte: https://unit42.paloaltonetworks.com |

In dettaglio, una volta abilitata la macro dannosa contenuta nel documento Word, questa scarica la DLL di Hancitor. Solitamente questa DLL si chiama W0rd.dll e viene scaricata nella cartella C:\Users\[username]\AppData\Roaming\Microsoft\Word\STARTUP\W0rd.dll

|

| Fonte: https://unit42.paloaltonetworks.com |

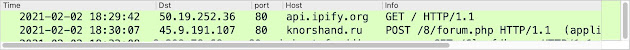

Il file DLL viene eseguito con rundll32.exe ed avvia il traffico di C&C. Sotto l'analisi di questo traffico con WireShark

|

| Fonte: https://unit42.paloaltonetworks.com |

Si avvia la terza fase dell'infezione: stabilito il traffico C&C, Hancitor recupera l'ulteriore malware da scaricare, dallo stesso dominio che ospita Hancitor: questi domini variano, ma non cambiano i malware in diffusione ovvero Hancitor stesso, Cobalt Strike (che non è un malware ma un tool legittimo utilizzato a finalità illegittime), FickerStealer e Send-Safe. Per dirla con più precisione, Cobal Strike viene usato essenzialmente per distribuire il malware finale.

Ora si avvia l'ultima fase, quella che conclude la catena di attacco: sugli host dove è eseguito Cobal Strike viene scaricato un eseguibile in formato .EXE che esegue un ping della rete: il risultato del ping viene salvato nella stessa directory che contiene il documento Word, nel file result.txt. Nella foto sottostante si vedono il file doc compromesso, l'eseguibile per il ping della rete (che da febbraio 2021 ha cambiato nome in netpingall.exe) e il file txt dove sono salvati i risultati

Tramite questa analisi gli attaccanti hanno una panoramica chiara degli host attivi entro l'ambiente AD: tutte queste verifiche creano comunque un traffico inteso e fastidioso.

Mitigazione

Il CERT-AGID sta monitorando costantemente la diffusione di Hancitor: rimandiamo al sito istituzionale per gli Indicatori di Compromissione. Filtri antispam decenti, un'adeguato sistema di amministrazione (possibilmente ad approccio zero-trust) e host aggiornati alle versioni più recenti dei sofwtare e SO riducono notevolmente il rischio di infezione e l'efficienza dell'attività post infezione del malware.

Nessun commento:

Posta un commento