Il report che la società di sicurezza KELA ha pubblicato qualche giorno fa accende i riflettori su un fenomeno che spesso resta in secondo piano: la rivendita di accessi alle reti violate sembra essere argomento sottovalutato rispetto alla vendita nel dark web di dati personali a fini di furto d'identità o di coppie di credenziali.

Rivendere gli accessi: il mercato delle reti violate

Il report parla di una organizzazione capillare, molto strutturata al punto da configurare, praticamente, una filiera: è la riconferma del fatto che il cybercrime si fa sempre più "professionale" e sempre meglio organizzato. La rappresentazione plastica di questo fenomeno, oltre alla nascita dei RaaS (Ransomware as a service) e dei MaaS (malware as a service) e la strutturazione sempre più avanzata del mercato di compravendita di accessi. Ora si può definitivamente parlare di un vero e proprio mercato in cui si vendono accessi alle reti.

Lo schema è questo: un gruppo di attaccanti riesce a violare, in qualche maniera, una rete. L'idea comune è che, ottenuto un accesso, l'attaccante prosegua nel suo intento portando attacchi più profondi e pesanti al fine di poter guadagnare monetizzando l'attività. La novità è che sempre più spesso gli attaccanti si fermano all'ottenimento dell'accesso alla rete e poi monetizzano direttamente quello, rivendendolo ad altri "colleghi". Si profila quindi una filiera in cui alcuni cyber attaccanti si specializzano in violazione delle reti, mentre altri si specializzano in diffusione malware, furto dati e criptazione.

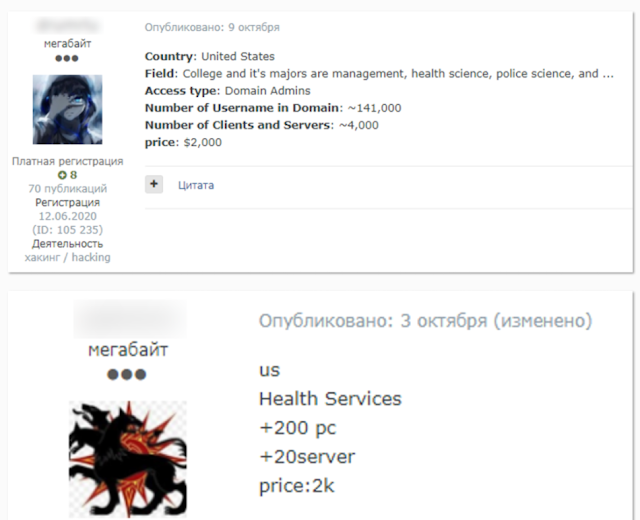

Il report di KELA analizza soltanto il 3 trimestre del 2020 ma fa una panoramica chiarissima: solo nei 3 forum specializzati in questo particolare tipo di "mercato" sono transitati accessi a oltre 250 reti compromesse. Se questi accessi fossero a listino, questo avrebbe il valore di circa 1,2 milioni di dollari. Alcuni accessi però non sono neppure a listino: alcuni di questi sono contrattati in privato, quindi il valore complessivo potrebbe essere più alto.

Che tipo di accessi sono venduti?

Dai dati emerge che la maggior parte degli accessi in vendita sfrutta due tipi di protocolli, ovvero l'RDP (Remote Desktop Protocol) e VPN (Virtual Private Network). Non solo: il ricorso massivo ai sistemi di accesso remoto a causa della pandemia Covid-19, spesso in forme improvvisate e poco sicure, ha avuto un effetto dirompente su questo mercato nero.

L'alleanza tea operatori malware & ransomware

Se la maggior parte degli accessi alle reti rivenduti sui forum dell'underground di hacking attiene a protocolli RD e VPN vulnerabili, c'è tutta una parte di mercato che invece avviene in trattativa privata, in accordo tra gruppi ransomware e malware: un accordo quasi professionale, suddiviso anche per competenze. E' il mercato che si sviluppo tra gli operatori malware che violano le reti e condividono gli accessi a gruppi ransomware affiliati.

Un esempio tra tutti e la coppia TrickBot + Ryuk: i log delle attività su uno dei server usati dal trojan TrickBot nelle fasi post-compromissione di una rete mostrano come i suoi gestori distribuiscano il ransomware Ryuk nelle reti compromesse, fino a due settimane dopo l'accesso. In dettaglio, una volta compromessa la rete, gli attaccanti avviano una scansione in cerca di live system che hanno specifiche porte aperte e rubano gli hash delle password dai gruppi Admin. Vengono testati soprattutto servizi come FTP, SSH, SMB, Server SQL, desktop remoto perchè sono molto utili per spostarsi da un computer ad un altro lungo una rete. Gli attaccanti a questo punto profilano ogni macchina ed estraggono più informazioni possibili: mappano quindi la rete e , nei fatti, vi ottengono il controllo completo, potendo accedere a quanti più host possibili. A questo punto inizia la distribuzione del ransomware Ryuk a tutte le macchine accessibili.

Per approfondire > Malware che si nascondo nella rete (e ci restano): la coppia TrickBot Ryuk

Nessun commento:

Posta un commento