Quali malware girano nel panorama italiano? Quali campagne di attacco? Quali sono i malware che un team di sicurezza IT dovrebbe tenere d'occhio per aggiornare gli indici di compromissione dei sistemi di sicurezza così che possano bloccare un'infezione alla fonte?

A queste domande risponde settimanalmente il CERT-AgID con un apposito report che rende una fotografia delle cyber minacce individuate e analizzate dal team di esperti del Computer Emergency Response Team italiano.

I malware della settimana 15/01

Il CERT-AGiD ha individuato e analizzato 24 campagne dannose attive nello spazio italiano: 23 miravano esplicitamente obiettivi italiani, solo 1 invece si è dimostrata essere una campagna generica veicolata anche in Italia. 299 gli indicatori di compromissione (IoC) messi a disposizione dal CERT.

6 le famiglie malware individuate in diffusione:

- Emotet torna prepotentemente sul podio, diffuso con ben 4 diverse campagne a tema Pagamenti, Aggiornamenti, Comunicazioni e Documenti. Tutte e 4 le campagne hanno visto l'uso di archivio .ZIP protetti da password contenenti, a loro volta, un file in formato DOC compromessi. In un caso è stata usata una email PEC compromessa in precedenza: il CERT ha pubblicato qui una breve news specifica.

- sLoad: è stato diffuso in quella che è risultata essere la prima campagna dell'anno mirata ad account PEC, rilevata Lunedì 11 e subito contrastata dai gestori. La campagna ha visto l'uso di allegati .ZIP a doppia compressione: entro l'archivio, un file dannoso in formato VBS. Questa campagna, a tema Pagamenti, è stata diffusa solo tramite il circuito PEC, cioè veicolata da PEC contro utenti PEC. La doppia compressione è dovuta alla presenza, entro il primo archivio allegato all'email dannosa, di un secondo archivio contenente, a sua volta due file, uno in formato VBS e uno in formato XML.

- Lokibot, Dridex, Formbook, Masslogger sono le altre famiglie individuate in diffusione, con sporadiche campagne.

sLoad in breve:

sLoad è in diffusione ormai da anni e ha fatto dell'Italia un bersaglio prediletto. Scopo principale di sLoad è quello di raccogliere quante più informazioni possibile dal sistema infetto, compresi screenshot, inviando tutto quello che viene raccolto ad un server di comando e controllo: tramite il server 2C gli attaccanti ricevono le informazioni e inviano comandi al malware sulle mosse successive da eseguire. Spesso sLoad viene usato come mero malware downloader: una volta raccolte le informazioni sul sistema, sLoad viene usato come tramite per installare un secondo payload malware in base al tipo di sistema e quanto può far guadagnare gli attaccanti.

|

| Fonte: https://cert-agid.gov.it/ |

Le campagne di phishing della settimana 15/01

9 sono stati i brand coinvolti nelle campagne di phishing: Intesa San Paolo e Poste Italiane si confermano i brand più sfruttati, così come il settore bancario si conferma quello più colpito. C'è però una new entry: anche MPS è finito sfruttato in campagne di phishing.

- Intesa San Paolo ha visto il suo brand sfruttato in 4 campagne mirate, tutte a tema Banking;

- Poste Italiane è stato sfruttato in 3 campagne ad hoc;

- Ubibanca e Unicredit completano la lista;

- fuori dal tema bancario, troviamo i brand Outlook e Wetranfer, impiegati in alcune campagne volte al furto di credenziali.

E' stata anche condotta una campagna a tema Dogane, contenente espliciti riferimenti a false normative che permetterebbero di usare Paysafecard per pagare le imposte doganali: lo scopo della campagna è quello di convincere più utenti possibili a comprare carte del valore di 75 euro, per poi inviarle ad un indirizzo email specifico.

| |

|

|

| Fonte: https://cert-agid.gov.it/ |

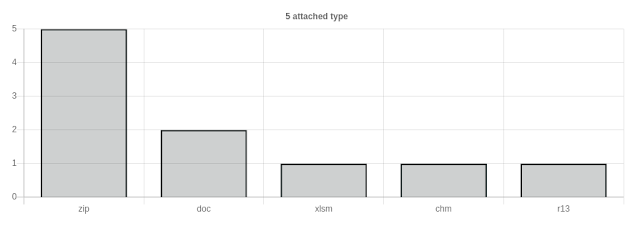

Tipologia di file di attacco

Per quanto riguarda le tipologie di file allegati per veicolare i malware, sono stati soltanto 3: il più utilizzato è stato il formato archivio .ZIP. Seguono i formati Office .doc e .xlsm.

|

| Fonte: https://cert-agid.gov.it/ |

Nessun commento:

Posta un commento