Il ransomware Robbin Hood non è molto conosciuto al di fuori della cerchia degli esperti del panorama ransomware: individuato ormai quasi un anno fa, non ha mai raggiunto numeri allarmanti né in termini di campagne di distribuzione né di infezioni. Ha segnato, effettivamente, un picco di popolarità quando è stato impiegato per attaccare le municipalità di Baltimora e Lake City, nell'ambito di quella lunga scia di cyber attacchi mirati che stanno funestando gli Stati Uniti ormai da più di un anno.

Per approfondire >> Ransomware & città criptate: cosa sta accadendo negli Stati Uniti?

Mira tra l'altro principalmente aziende, in dettaglio i computer nelle reti aziendali. Non è diffuso via email di spam, ma cerca altri metodi tra i quali l'attacco ai servizi di desktop remoto e lo sfruttamento di altri trojan che forniscono un sufficiente livello di accesso al sistema per installare il payload del ransomware.

La nuova variante, individuata la scorsa settimana, mostra una interessante tecnica per terminare i processi antivirus e procedere all'installazione indisturbata del payload del ransomware, che tiene di conto il fatto che un attaccante deve "spingere" l'eseguibile del ransomware prima possibile sul sistema infetto così da ridurre al minimo la possibilità che una qualche soluzione di sicurezza individui l'attacco e rimuova l'eseguibile prima che possa essere avviato.

Il driver vulnerabile... per sfruttare al vulnerabilità

Per risolvere il problema, gli autori di Robbin Hood usano un pacchetto personalizzato per l'arresto delle soluzioni antivirus, da installare sulla macchina bersaglio in maniera da preparare il terreno alla criptazione dei file. Il problema (per gli attaccanti) è che quasi tutti i processi relativi ai software di sicurezza su Windows hanno protezioni contro l'arresto ad opera di processi regolari e possono essere terminati solo dai driver del Kernel, che hanno le permissioni più alte possibili su Windows. Per aumentare la protezione, Windows ha anche aggiunto una funzione di verifica "via firma": non è possibile installare driver del Kernel Windows senza che questi siano cofirmati da Microsoft stessa. Parliamo di un meccanismo volto ad impedire che un attaccante o un malware possano installare driver dannosi che possono ottenere i massimi privilegi di amministrazione sul sistema, perchè prima dell'installazione viene imposta la revisione di Microsoft.

Il trucchetto degli sviluppatori di RobbinHood aggira tutte queste protezioni: per farlo si sono serviti di un driver GYGABYTE (azienda con sede a Taiwan produttrice di hardware) già conosciuto come vulnerabile e cofirmato da Microsoft. Gli attaccanti installano il driver vulnerabile GIGABYTE, quindi lo sfruttano con exploit per disabilitare la funzionalità di verifica della firma dei driver. Fatto questo, gli attaccanti hanno la possibilità di caricare un secondo driver non firmato ed è proprio questo che termina tutti i processi relativi alle soluzioni antivirus.

L'exploit utilizzato si chiama Steel.exe e sfrutta la vulnerabilità CVE-2018-0007 presente nel driver gdrv.sys di Gigabyte. E' proprio Steel.exe che estrae l'eseguibile ROBNR.EXE nella cartella dei file temporanei. Nella stessa cartella saranno estratti altri i due driver: il primo, che è il driver vulnerabile gdrv.sys e l'altro, chiamato rbnl.sys che è il driver dannoso sviluppato dagli attori di RobbinHood.

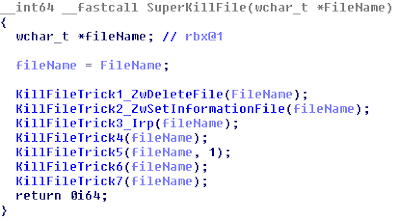

ROBNR installa quindi il driver GIGABYTE e lo sfrutta disabilitando il meccanismo di verifica delle firme di Windows. Fatto questo, procede all'installazione del driver dannoso rbnl.sys necessario affinché steel.exe possa terminare e cancellare i processi di antivirus e software di sicurezza. Steel.exe ha con se un file PLIST.txt che contiene l'elenco dei processi da terminare e cancellare se rilevati sul sistema. I ricercatori che hanno studiato il ransomware non sono però stati per adesso in grado di avere accesso al file plist.txt, quindi ad ora sono sconosciuti i processi AV ai quali mira questo ransomware.

A questo punto la macchina bersaglio non ha più strumenti difensivi ed inizia la routine di criptazione. Un meccanismo complesso e molto laborioso, che richiede investimenti da parte degli attaccanti, ma questa altro non è che una conseguenza del fatto che RobbinHood è un ransomware pensato per colpire le aziende in maniera mirata e, come si sa, è più facile estorcere un grosso riscatto ad un'azienda che criptando le foto delle vacanze e le playlist di un qualsiasi utente home. Più alta è la posta in gioco, più remunerativo si fa un attacco, più i cyber attaccanti sono portati ad investire denaro e tempo nell'upgrade dei loro malware.

Nessun commento:

Posta un commento