Qualche tempo fa scrivemmo un articolo che dettagliava una delle accoppiate "vincenti" per il cyber crimine: l'unione cioè di exploit kit con i ransomware.

Per approfondire >> Exploit as a Service: perchè exploit kit e ransomware sono ormai coppia fissa

Parliamo, per capirsi, di cyber criminali spesso appartenenti a gruppi diversi che uniscono le proprie forze per diffondere malware e condividere i relativi guadagni: ecco quindi che chi affitta exploit kit come fosse un servizio, ricerca, per monetizzare la propia creazione, malware di vario genere da diffondere per guadagnare. Nella quasi totalità dei casi troviamo in diffusione trojan bancari o ransomware.

C'era da aspettarsi quindi di assistere, dopo l'annuncio di cessazione di attività di GandCrab, divenuto il ransomware di punta diffuso tramite diversi exploit kit, ad un generale riassestamento di tali "accordi" e collaborazioni.

L'exploit kit RIG

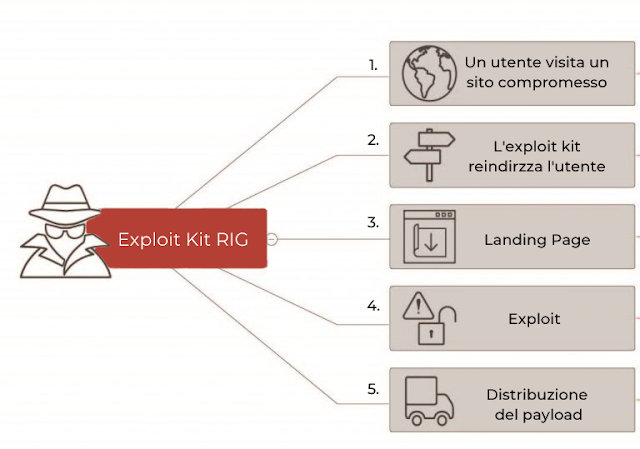

RIG più che essere un semplice exploit kit è una vera e propria piattaforma usata per diffondere malware di ogni genere. E' infatti un exploit kit in affitto, noleggiabile nel dark web. Va "nascosto" entro una pagina web: al momento in cui una vittima viene attratta, con svariate tecniche, sulla pagina compromessa, questo Exploit verifica le informazioni inviate dal computer al sito web (ad esempio sistema operativo o versione del browser" per selezionare l'exploit più efficace su quel target e installare il malware prescelto da remoto.

La nuova coppia: RIG Ek e Buran

Buran è una nuova variante del ransomware VEGA ed è uno dei nuovi "partner" di RIG Ek. La prima campagna di diffusione di questo ransomware è stata individuata qualche giorno fa dal ricercatore indipendente nao_sec: è una campagna di malspam che reindirizza gli utenti su siti web compromessi con RIG, il quale appunto scarica sul dispositivo target il payload Buran.

Sotto è visibile un tentativo di RIG di eseguire l'exploit su alcune vulnerabilità tramite Internet Explorer

Se l'exploit ha successo, vengono lanciati una serie di comandi che scaricano ed eseguono il ransomware in oggetto. Buran, come detto, è una versione leggermente rivista di Vega, un malware individuato da Eset ma diffuso quasi esclusivamente in Russia. Nonostante alcune differenze, la routine di criptazione di Buran è rimasta la stessa del ransomware Vega.

Come cripta i file

Quando RIG esegue con successo l'exploit e scarica l'eseguibile di Buran nel pc della vittima, il ransomware esegue una copia di se stesso su %APPDATA%\microsoft\windows\ctfmon.exe ed è da qui che il ransomware verrà eseguito.

Pare, per adesso, che Buran non esegua il delete delle volume shadow copies, non cancelli il log degli eventi e non disabiliti neppure il meccanismo di ripristino automatico dello startup di Windows: sono tutte accortezze che, solitamente, i ransomware eseguono per impedire le forme più semplici di recupero e ripristino dei file.

In ogni caso, il ransomware è dotato di una lista di esclusione, dove sono specificati quelle estensioni, quei file name e quelle cartelle nelle quali NON DEVE ESSERE eseguita la criptazione dei file.

Tra le estensioni file escluse troviamo:

. cmd, .com, .cpl, .dll, .msc, .msp, .pif, .src, .sys, .log, .exe, .buran.

Nelle cartelle escluse troviamo:

- \windows media player\

- \apple computer\safari\

- \windows photo viewer\

- \windows portable devices\

- \windows security\

- \embedded lockdown manager\

- \reference assemblies\

- :\windows.old\

- :\inetpub\logs\

- :\$recycle.bin\

- :\$windows.~bt\

- \application data\

- \google\chrome\

- \mozilla firefox\

- \opera software\

- \tor browser\

- \common files\

- \internet explorer\

- \windows defender\

- \windows mail\

- \windows nt\

- \windowspowershell\

- :\recycler

- :\windows\

- c:\windows\

- :\intel\

- :\nvidia\

- \all users\

- \appdata\

- \boot\

- \google\

- \mozilla\

- \opera\

- \msbuild\

- \microsoft\

Quando cripta i file, Buran ne modifica l'estensione aggiungendovi l'ID unico della vittima. Sotto un esempio di file criptati:

Durante il processo di criptazione, Buran scrive quelle che sembrano essere le chiavi di criptazione pubblica e privata nella chiave di registro HKEY_CURRENT_USER\Software\Buran

La nota di riscatto

La nota di riscatto di Buran è denominata !!! your files are encrypted !!!.txt, le email di contatto contenute sono polssh1@protonmail.com e polssh@protonmail.com: scrivendo a queste email si dovrebbero ricevere le istruzioni per il pagamento del riscatto. La nota contiene anche l'ID unico che individua una vittima specifica tra le molte.

Esiste una soluzione?

Attualmente no, non esiste un sistema gratuito per decriptare questo ransomware. Bleeping Computer ha però fatto sapere che i suoi ricercatori sono all'opera: i dati che Buran salva nella chiave di registro fanno ben sperare nella possibilità di risolvere l'algoritmo di criptazione e approntare un tool.

Per ora raccomandiamo alle vittime di creare un backup della nota di riscatto e della chiave di registro HKEY_CURRENT_USER\Software\Buran, qualora divenisse disponibile un tool per la decriptazione.

Appreciate the thoughtfulness and detail in what you share. Give this profile a look — it's worth your time CPS Test. CPS tests are perfect for those who want to test reflexes.

RispondiElimina