Ufficialmente il ransomware GandCrab è risolvibile: sono stati pubblicati online alcuni tool di decriptazione gratuiti (facilmente rintracciabili con ricerce sui principali motori di ricerca). Ciò però non ne sta impedendo la distribuzione, anzi.

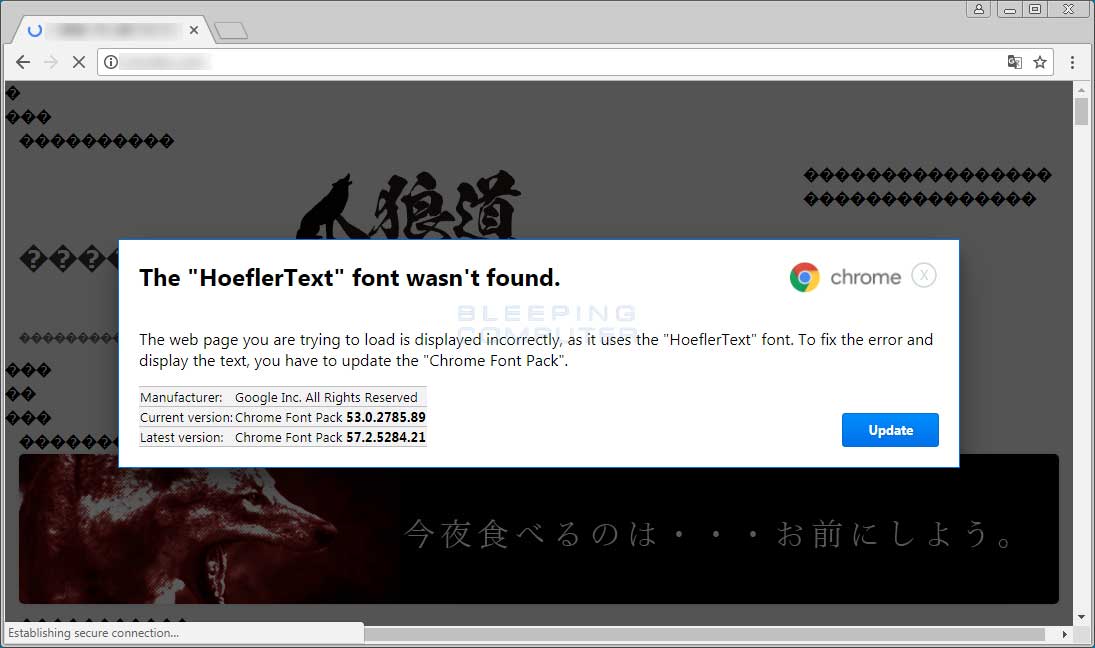

Oggi è stata

individuata una campagna EITest sfruttata per diffondere il ransomware

GandCrab come parte della truffa HoeflerTextFont. Questa truffa

di ingegneria sociale rimescola il testo di un sito compromesso quando

un visitatore lo raggiunge attraverso il motore di ricerca. Il codice

Javascript mostra quindi un avviso che informa che il testo è

illeggibile a causa del fatto che il

browser non riesce a trovare il carattere: richiede quindi l'installazione di un Font Pack per il browser al fine di risolvere il problema.

browser non riesce a trovare il carattere: richiede quindi l'installazione di un Font Pack per il browser al fine di risolvere il problema.

| |

| Fonte: bleepingcomputer.com |

Se un utente fa clic

sul pulsante "Update"m verrà scaricato un file chiamato Font_Update.exe:

appena eseguito avvierà il ransomware GandCrab.Ecco come funziona su Chrome:

Sul ransomware GandCrab rimandiamo alle analisi precedentemente fatte, disponibili qui e qui.

EITest diffonde anche Netsupport Manager

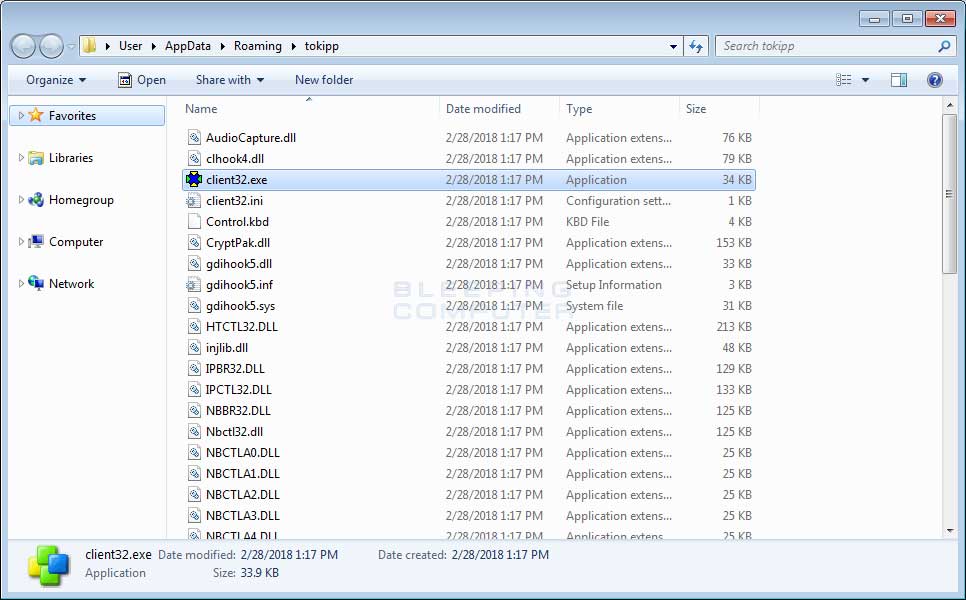

Oltre al ransomware, l'eseguibile scaricato come Font Pack scarica anche il software per l'assistenza in remoto Netsupport Manager. Probabilmente non è l'unico software di assistenza in remoto che distribuisce, potrebbe dipendere dal tipo di payload in diffusione: spesso nella stessa ondata si distribuiscono più payload.

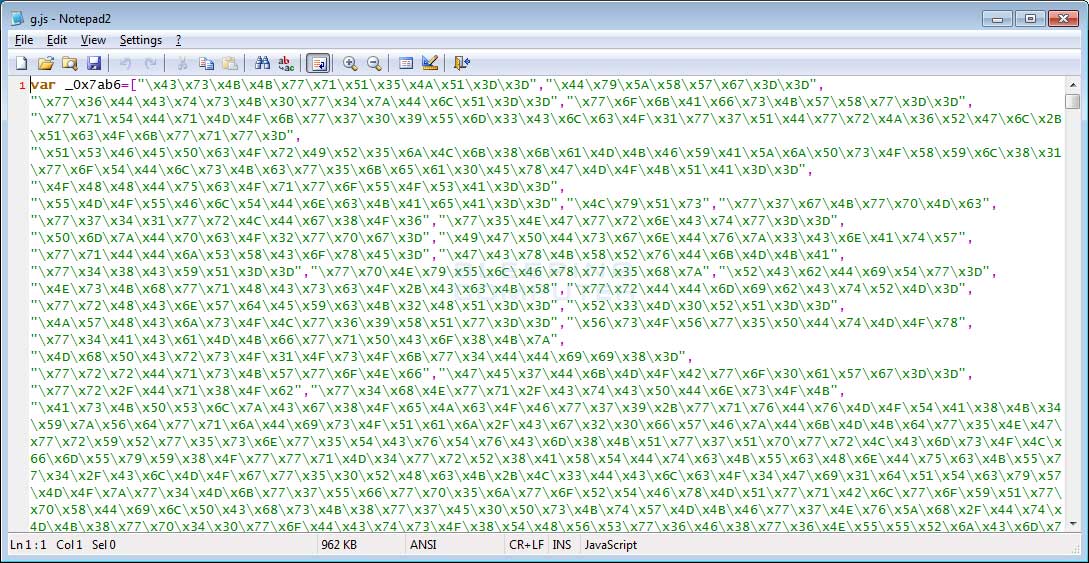

Nel caso in questione, una volta eseguito Font_Update.exe, viene estratto e eseguito un file offuscato g.js.

|

| Fonte: bleepingcomputer.com |

|

| Fonte:bleepingcomputer.com |

Chi sono le possibili vittime?

Chiunque esegua i browser Firefox e/o Chrome. Sono in diffusione infatti due diversi formati di questo fantomatico Font Pack, uno per ogni browser in questione. Nel caso il vostro computer visualizzasse l'invito a scaricare questi Font Pack chiudete immediatamente il browser e evitate la navigazione sul sito infetto.

Nessun commento:

Posta un commento