AGGIORNAMENTO: GandCrab è risolvibile. Chi avesse subito una infezione da parte di questo ransomware può scriverci alla email alessandro@nwkcloud.com, inviandoci due file criptati e la richiesta di riscatto.

_________________________________________________________________________________

Un nuovo ransomware chiamato GandCrab è stato rilasciato verso la fine della scorsa settimana e attualmente viene distribuito tramite exploit kit. GandCrab ha alcune caratteristiche interessanti mai viste prima in un ransomware, come ad esempio, accettare la valuta DASH e utilizzare il dominio .BIT di Namecoin.

_________________________________________________________________________________

Un nuovo ransomware chiamato GandCrab è stato rilasciato verso la fine della scorsa settimana e attualmente viene distribuito tramite exploit kit. GandCrab ha alcune caratteristiche interessanti mai viste prima in un ransomware, come ad esempio, accettare la valuta DASH e utilizzare il dominio .BIT di Namecoin.

Per il momento non c'è modo di rimettere in chiaro i file criptati da GandCrab gratuitamente, ma la soluzione è in fase di studio ransomware.

Come si diffonde?

Secondo i ricercatori GandCrab è attualmente distribuito attraverso una campagna di malvertising chiamata Seamless, che indirizza i visitatori verso l'exloit kit RIG. L'exploit kit tenterà quindi di utilizzare le vulnerabilità presenti all'interno del software del visitatore per installare GandCrab senza la sua approvazione. Se L'exploit kit riesce ad installare il ransomware, probabilmente la vittima non si renderà conto di essere infetta fino a quando non sarà troppo tardi.

Il pagamento

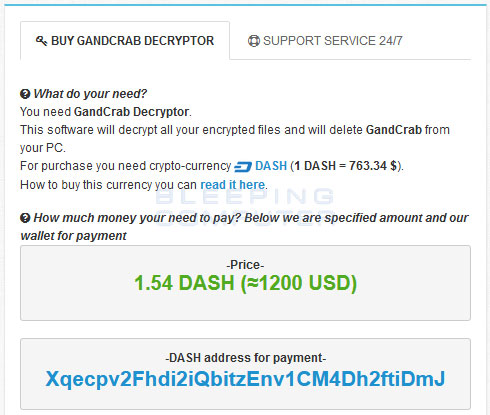

GandCrab è il primo ransomware ad utilizzare la criptovaluta DASH per il pagamento del riscatto. La maggior parte delle famiglie di ransomware i file hanno utilizzato o utilizzano quasi esclusivamente Bitcoin come valuta di pagamento. Ultimamente però alcuni ransomware hanno richiesto pagamenti tramite a Monero e Ethereum. Questa è la prima volta, però, che vediamo un ransomware richiedere DASH come pagamento. Ciò è probabilmente dovuto al fatto che DASH è costruito e pensato per tutelare il più possibile la privacy e l'anonimato, quindi è più difficile per le forze dell'ordine monitorare i proprietari delle monete.

|

| La richiesta di riscatto. Fonte: bleepingcomputer.com |

Gli sviluppatori di GandCrab stanno attualmente chiedendo 1.54 DASH, il cui valore è di circa 1.170 dollari, stando ai prezzi odierni.

NameCoin

Un'altra caratteristica interessante di Grandcarb è l'uso del dominio di primo livello NamceCoin .BIT. .BIT non è riconosciuto dall'Internet Corporation for Assigned Names and Numbers (ICANN), ma è gestito dal sistema decentralizzato di assegnazione domini chiamato NameCoin.

Cio significa che qualsiasi software che tenti di risolvere il domain name che usa .BIT, deve usare un server DNS che lo supporti. GandCab risolve la cosa usando il server DNS a.dnspod.com, accessibile da Internet e che è in grado di risolvere i domini .bit.

Il ransomware usa i domini .BIT come indirizzi per i propri server C&C. Anche i nomi dei domini sono assai interessanti:

bleepingcomputer.bit

nomoreransom.bit

esetnod32.bit

emsisoft.bit

gandcrab.bit

Come cripta i file?

Cio significa che qualsiasi software che tenti di risolvere il domain name che usa .BIT, deve usare un server DNS che lo supporti. GandCab risolve la cosa usando il server DNS a.dnspod.com, accessibile da Internet e che è in grado di risolvere i domini .bit.

Il ransomware usa i domini .BIT come indirizzi per i propri server C&C. Anche i nomi dei domini sono assai interessanti:

bleepingcomputer.bit

nomoreransom.bit

esetnod32.bit

emsisoft.bit

gandcrab.bit

Come cripta i file?

Quando GandCrab viene lanciato per la prima volta, tenterà di connettersi al server Command & Control del ransomware. Poiché questo server è ospitato su uno dei domini .bit di Namecoin, deve interrogare un name server che supporta questo dominio di primo livello.

Lo farà interrogando gli indirizzi sopra mostrati, usando il comando nslookup [insert domain] a.dnspod.com.

Se il dispositivo della vittima non è in grado di connettersi al server C2, il ransomware non cripterà il computer. Continuerà comunque a funzionare in background cercando di ottenere l'indirizzo IP per il server C&C e di connettersi ad esso. Una volta in grado di risolvere il dominio, si collegherà all'indirizzo IP del server C&C. Al momento non è noto quali dati vengano inviati e recuperati, ma è probabile che il server C&C invii la chiave pubblica da utilizzare per criptare i file.

Se il dispositivo della vittima non è in grado di connettersi al server C2, il ransomware non cripterà il computer. Continuerà comunque a funzionare in background cercando di ottenere l'indirizzo IP per il server C&C e di connettersi ad esso. Una volta in grado di risolvere il dominio, si collegherà all'indirizzo IP del server C&C. Al momento non è noto quali dati vengano inviati e recuperati, ma è probabile che il server C&C invii la chiave pubblica da utilizzare per criptare i file.

Durante questo processo, il ransomware si connetterà anche a http://ipv4bot.whatismyipaddress.com/ per determinare l'indirizzo IP pubblico della vittima.

Prima di criptare i file della vittima, il ransomware controllerà determinati processi e li interromperà. Ciò chiuderà tutti gli handle dei file aperti da questi processi in modo che possano essere criptati correttamente. L'elenco dei processi che terminati è il seguente:

msftesql.exe, sqlagent.exe, sqlbrowser.exe, sqlservr.exe, sqlwriter.exe, oracle.exe, ocssd.exe, dbsnmp.exe, synctime.exe, mydesktopqos.exe, agntsvc.exeisqlplussvc.exe, xfssvccon.exe, mydesktopservice.exe, ocautoupds.exe, agntsvc.exeagntsvc.exe, agntsvc.exeencsvc.exe, firefoxconfig.exe, tbirdconfig.exe, ocomm.exe, mysqld.exe, mysqld-nt.exe, mysqld-opt.exe, dbeng50.exe, sqbcoreservice.exe, excel.exe, infopath.exe, msaccess.exe, mspub.exe, onenote.exe, outlook.exe, powerpnt.exe, steam.exe, thebat.exe, thebat64.exe, thunderbird.exe, visio.exe, winword.exe, wordpad.exe

Una volta fatto ciò GandCrab inizierà a criptare i file della vittima e mirando solo a determinate estensioni di file (circa un centinaio di diversi tipi di file). L'analisi ha mostrato che, durante la criptazione dei file, GandCrab salterà tutti i file il cui percorso completo contiene le seguenti stringhe:

\ProgramData\, \Program Files\, \Tor Browser\, Ransomware, \All Users\, \Local Settings\, desktop.ini, autorun.inf, ntuser.dat, iconcache.db, bootsect.bak, boot.ini, ntuser.dat.log, thumbs.db, GDCB-DECRYPT.txt, .sql

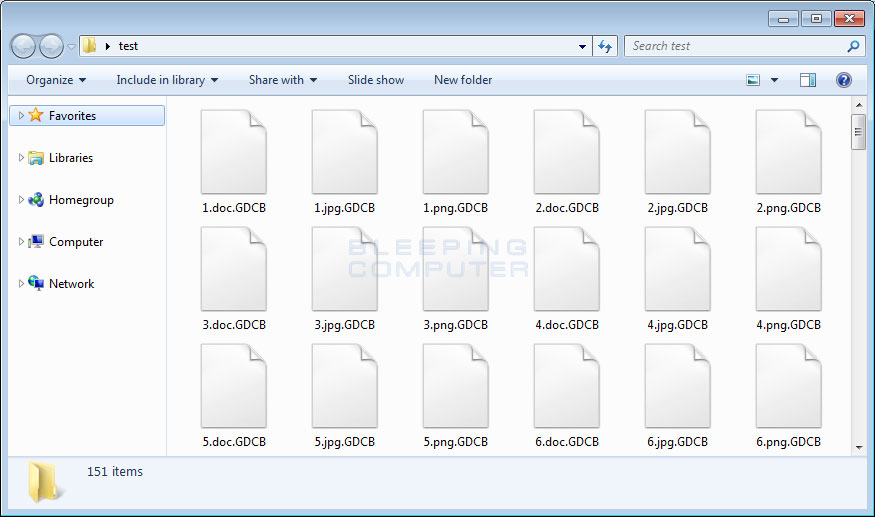

Durante la crittografia dei file, il ransomware aggiungerà l'estensione .GDCB al nome del file crittografato. Ad esempio, test.jpg verrebbe crittografato e rinominato test.jpg.GDCB.

|

| Fonte: bleepingcomputer.com |

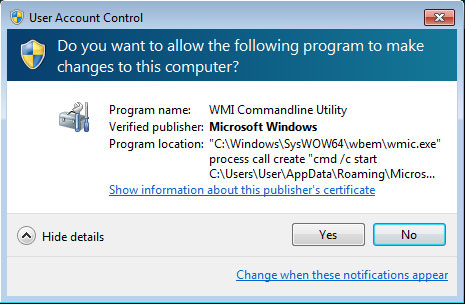

A un certo punto, il ransomware si riavvierà da solo utilizzando il comando

"C:\Windows\system32\wbem\wmic.exe" process call create "cmd /c start %Temp%\[launched_file_name].exe".

Se l'utente non risponde Sì al prompt sottostante, visualizzerà continuamente il prompt UAC.

"C:\Windows\system32\wbem\wmic.exe" process call create "cmd /c start %Temp%\[launched_file_name].exe".

Se l'utente non risponde Sì al prompt sottostante, visualizzerà continuamente il prompt UAC.

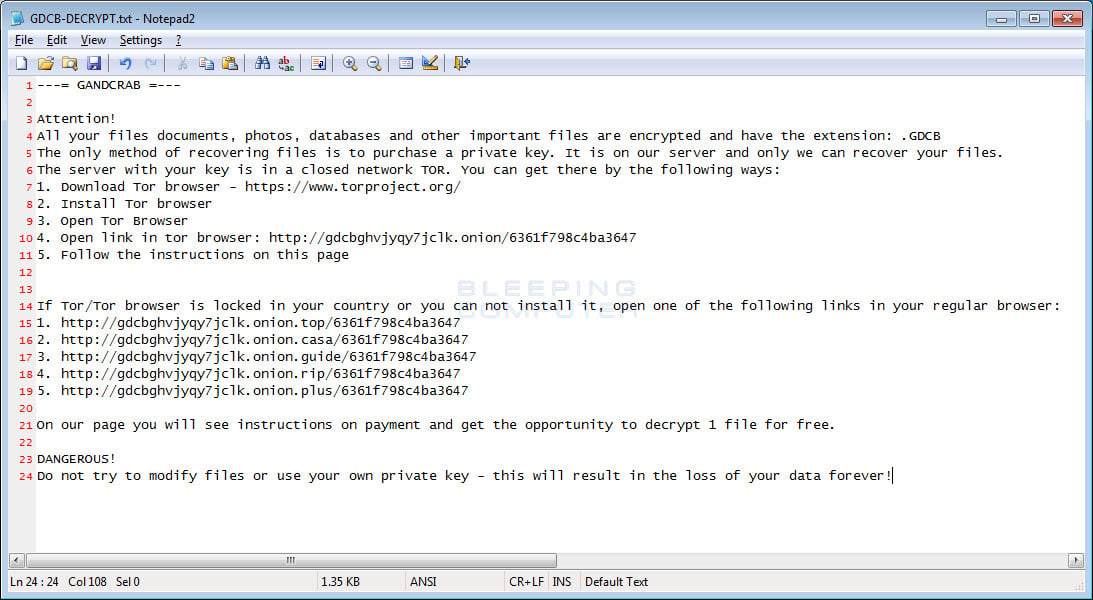

Quando il ransomware ha terminato di criptare il computer, la vittima troverà le note di riscatto posizionate in varie cartelle nel il computer. Questa richiesta di riscatto è denominata GDCB-DECRYPT.txt e contiene informazioni su ciò che è accaduto ai file della vittima e un elenco di gateway TOR che possono essere utilizzati per accedere al sito di pagamento.

|

| Fonte: bleepingcomputer.com |

Indicatori di Compromissione:

Comunicazione di rete:

92.53.66.11/curl.php?token=

ipv4bot.whatismyipaddress.com

http://gdcbghvjyqy7jclk.onion

http://gdcbghvjyqy7jclk.onion.top/

http://gdcbghvjyqy7jclk.onion.casa/

http://gdcbghvjyqy7jclk.onion.guide/

http://gdcbghvjyqy7jclk.onion.rip/

http://gdcbghvjyqy7jclk.onion.plus/

File:

GDCB-DECRYPT.txt

Nessun commento:

Posta un commento