L'autore di BrickerBot va in pensione e lo annuncia tramite una email a Bleeping Computer. Nel corso del progetto da lui chiamato "Internet Chemotherapy", iniziato nel Novembre 2016, ha infettato circa 10 milioni di dispositivi IoT.

Individuato per la prima volta soltanto nell'Aprile 2017, BrickerBot ( ne abbiamo già parlato qui) è un malware creato per infettare i dispositivi IoT facendoli diventare nodi di una botnet. Opera scansionando Internet per individuare eventuali dispositivi vulnerabili, quindi usa un codice exploit per guadagnare un punto di accesso nei dispositivi vulnerabili per sovrascrivere il flash storage dei dispositivi con dati random. I dispositivi infettati spesso devono essere reinstallati o in certi casi rimpiazzati perché il malware riscrive il loro firmware.

Perchè BrickerBot?

BrickerBot è stato creato appositamente per sabotare i dispositivi vulnerabili prima che questi fossero infettati da Mirai, un malware usato dall'autunno 2016 per creare l'omonima botnet usata per lanciare, tra i tanti, uno dei più grandi attacchi DDoS conosciuti fino ad ora. La nascita di BrickerBot, spiega il creatore stesso, aveva una finalità ben precisa: infettare quanti più dispositivi IoT vulnerabili possibile al fine di obbligare i proprietari ad aggiornare il firmware degli stessi, risolvendo la vulnerabilità che consente a Mirai di infettare i bot e allargare la sua rete. Mirai infatti è sempre stata una botnet ampia e pericolosa, ma la faccenda si complicò nel momento in cui l'autore di Mirai decise di pubblicare online il source code del malware, nel tentativo di consentire ad altri truffatori di usarlo e far perdere così le sue tracce. Da quel momento la botnet Mirai è diventata molto estesa ed è stata messa a disposizione, ovviamente sotto pagamento, nel dark Web come strumento affittabile per il lancio di attacchi DDoS.

Il perché del ritiro dalle scene

L' autore di BrickerBot, conosciuto/i come The Doctor o The Janit0r, nella mail spiega/no le motivazioni del ritiro.

"Penso che il progetto sia stato, dal punto di vista tecnico, un successo ma credo che abbia cominciato ad avere anche un effetto deleterio sulla percezione pubblica dei rischi riguardo i dispositivi IoT. I ricercatori continuano a diramare allarmi di alto profilo su nuove e pericolose botnet che, dopo qualche settimana o addirittura dopo qualche giorno, non esistono più. Prima o poi la gente inizierà a farsi domande sulla credibilità della ricerca e sulla serietà della situazione".

Cita quindi un paio di casi di Botnet di device IoT denunciati dai ricercatori come "il prossimo, futuro, grande rischio" e che poi, invece si sono rivelati dei fuochi di paglia. La sua paura più grande è di fatto che la gente non capisca la pericolosità della minaccia contro cui combatte.

Solleva il problema della scarsa attenzione dei vendor di dispositivi IoT alla sicurezza dei dispositivi stessi, problema assai grave e del quale abbiamo parlato diverse volte: i firmware spesso sono obsoleti, gli update sono rarissimi e non viene praticamente mai indicato agli utenti la necessità di modificare le password di default: scoprire una password vuole essenzialmente dire che si può assumere il controllo di milioni di dispositivi dello stesso vendor. Quindi ha ribadito che il suo lavoro ha sicuramente protetto molti dispositivi dall'infezione di Mirai, ma nei fatti ha reso tutti molto meno attenti rispetto al pericolo che il proprio dispositivo possa diventare parte di uno strumento di cyber-attacco dagli effetti potenzialmente catastrofici.

Il source code di BrickerBot è pericolosissimo

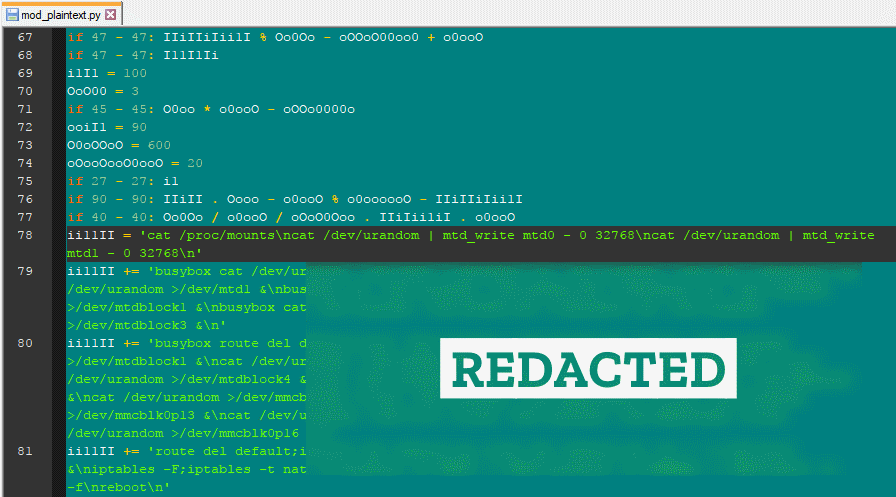

Janit0r ha inviato alla redazione di BleepingComputer anche pezzi del source code di BrickerBot e una lunga lista di dispositivi compromessi. Bleeping Computer ha deciso di non pubblicare il codice perché vi sono dei moduli utilizzabili per lanciare attacchi e una vulnerabilità 0-day che potrebbe essere sfruttata pure da altri. Janit0r stesso ha inviato comunque solo alcuni pezzi di codice: ha confermato di avere sviluppato una serie di efficacissimi meccanismi per spostarsi lateralmente entro reti IPS mal progettate partendo da un solo dispositivo.

Le raccomandazioni di Janit0r

Cita quindi un paio di casi di Botnet di device IoT denunciati dai ricercatori come "il prossimo, futuro, grande rischio" e che poi, invece si sono rivelati dei fuochi di paglia. La sua paura più grande è di fatto che la gente non capisca la pericolosità della minaccia contro cui combatte.

Solleva il problema della scarsa attenzione dei vendor di dispositivi IoT alla sicurezza dei dispositivi stessi, problema assai grave e del quale abbiamo parlato diverse volte: i firmware spesso sono obsoleti, gli update sono rarissimi e non viene praticamente mai indicato agli utenti la necessità di modificare le password di default: scoprire una password vuole essenzialmente dire che si può assumere il controllo di milioni di dispositivi dello stesso vendor. Quindi ha ribadito che il suo lavoro ha sicuramente protetto molti dispositivi dall'infezione di Mirai, ma nei fatti ha reso tutti molto meno attenti rispetto al pericolo che il proprio dispositivo possa diventare parte di uno strumento di cyber-attacco dagli effetti potenzialmente catastrofici.

Il source code di BrickerBot è pericolosissimo

Janit0r ha inviato alla redazione di BleepingComputer anche pezzi del source code di BrickerBot e una lunga lista di dispositivi compromessi. Bleeping Computer ha deciso di non pubblicare il codice perché vi sono dei moduli utilizzabili per lanciare attacchi e una vulnerabilità 0-day che potrebbe essere sfruttata pure da altri. Janit0r stesso ha inviato comunque solo alcuni pezzi di codice: ha confermato di avere sviluppato una serie di efficacissimi meccanismi per spostarsi lateralmente entro reti IPS mal progettate partendo da un solo dispositivo.

Le raccomandazioni di Janit0r

Janit0r ha dichiarato che, da quando il suo operato è diventato di dominio pubblico, i creatori di botnet di dispositivi IoT per attacchi DDoS hanno iniziato a prendere delle precauzioni contro BrickerBot, rendendo il suo lavoro sempre più difficile. Così Janit0r si rivolge direttamente agli utenti e ai vendor di dispositivi IoT, spiegando che il problema dalla scarsa sicurezza del mondo dell'Internet of Things richiede urgentemente maggiore attenzione e una soluzione celere.

Janitor ha rivelato alcuni attacchi particolari che lo hanno visto protagonista per ribadire la gravità della situazione: intere reti IPS infettate senza che i responsabili della loro sicurezza riuscissero a comprendere e risolvere il problema, attacchi riusciti contro IPS tedeschi, austriaci, canadesi o sudamericani...

Pertanto ci lascia qualche raccomandazione

- Raccomanda agli ISP di usare strumenti base come Shodan per controllare le proprie reti e isolare le porte e i servizi che non è necessaria siano esposti sul web.

- Avvisa gli utenti di segnalare i fornitori di IoT che non inviano updates di sicurezza periodicamente di modificare le impostazioni default (sopratutto di cambiare le password).

Nessun commento:

Posta un commento