1. La nota di riscatto

Il meccanismo di criptazione non ha subito modifiche. La nota di riscatto non è cambiata ed è ancora denominata _HELP_INSTRUCTION.TXT, ma sono state cambiate le email che le vittime devono contattare per ricevere le istruzioni di pagamento del riscatto. Ecco le nuove email:

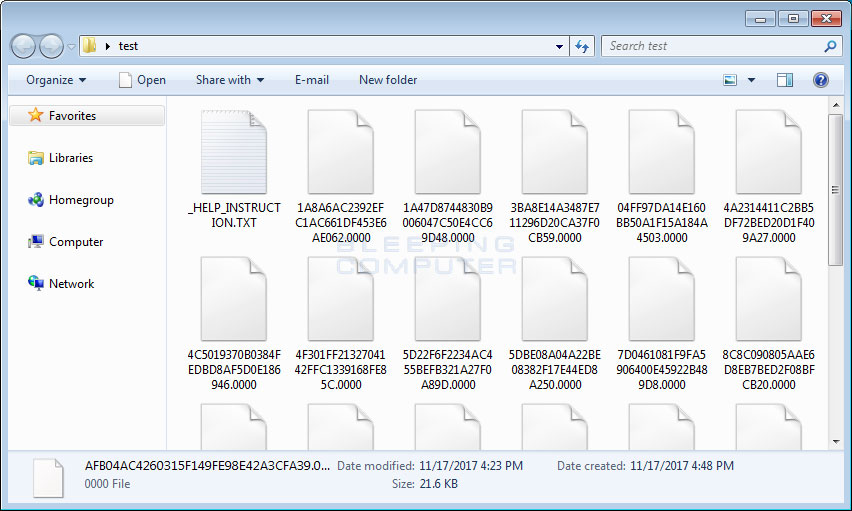

L'altra differenza di rilievo di questa variante è l'estensione aggiunta ai ai file criptati. Questa versione, quando un file viene criptato dal ransomware, modifica il nome del file e vi aggiunge l'estensione .0000. Ad esempio, un file test criptato da questa variante può cambiare nome in 0D0A516824060636C21EC8BC280FEA12.0000. Sotto sono visibili alcuni file criptati:

Anche questa variante contiene 11 chiavi di criptazione pubbliche RSA-2014, che saranno usate per criptare la chiave AES usata a sua volta per criptare i file della vittima. Ciò consente al ransomware di poter lavorare completamente offline senza necessità di comunicazione di rete. Queste 11 chiavi pubbliche sono le stesse della precedente versione del ransomware XZZX Cryptomix

Come difendersi?

Per proteggersi efficacemente dal ransomware Cryptomix (e da qualsiasi ransomware) è importante avere sempre a disposizione un backup affidabile e testato dei proprio dati da poter ripristinare in caso di emergenza, per esempio di fronte ad un attacco ransomware.

Ultimo, ma non certo per importanza, è necessario assicurarsi di seguire delle corrette abitudini per quanto riguarda la sicurezza online che, il più delle volte, costituiscono il passaggio più importante.

- Non aprire gli allegati se non si conosce chi li ha inviati.

- Non aprire gli allegati finché non si hanno conferme sull’identità della persona che li ha effettivamente inviati.

- Scansionare gli allegati con strumenti come VirusTotal.

- Assicurarsi di installare tutti gli aggiornamenti di Windows non appena vengono resi disponibili. Assicurarsi inoltre di aggiornare tutti i programmi, in particolare Java, Flash ed Adobe Reader. I programmi non aggiornati presentano maggiori vulnerabilità di sicurezza, che vengono comunemente sfruttate dai distributori di malware. Per queste ragione è importante tenersi sempre aggiornati.

- Assicurarsi di aver installato un adeguato software di sicurezza, possibilmente con un modulo anti ransomware e con una protezione multilivello.

- Utilizzare password complesse e soprattutto non utilizzare mai la stessa su più siti diversi.

Indicatori di compromissione

1. Mail di contatto

xzzx@tuta.io;

xzzx1@protonmail.com;

xzzx10@yandex.com;

xzzx101@yandex.com

2. Nota di riscatto

_HELP_INSTRUCTION.TXT

3. File eseguibile

C:\ProgramData\[random].exe

4.Comandi eseguiti

sc stop VVS

sc stop WinDefend

sc stop wuauserv

sc stop BITS

sc stop ERSvc

sc stop WerSvc

cmd.exe /C bcdedit /set {default} recoveryenabled No

cmd.exe /C bcdedit /set {default} bootstatuspolicy ignoreallfailures

C:\Windows\System32\cmd.exe" /C vssadmin.exe Delete Shadows /All /Quiet

Nessun commento:

Posta un commento