Negli ultimi 5 giorni è registrato un grosso incremento dell'attività di un ransomware praticamente sconosciuto, chiamato SynAck o Syn Ack. Questo particolare ceppo di ransomware è stato individuato la prima volta il 3 di Agosto e tutti gli esperti hanno concordato nell'affermare che siamo di fronte ad una famiglia completamente nuova di ransomware.

La campagna di SynAck è cresciuta dopo un mese

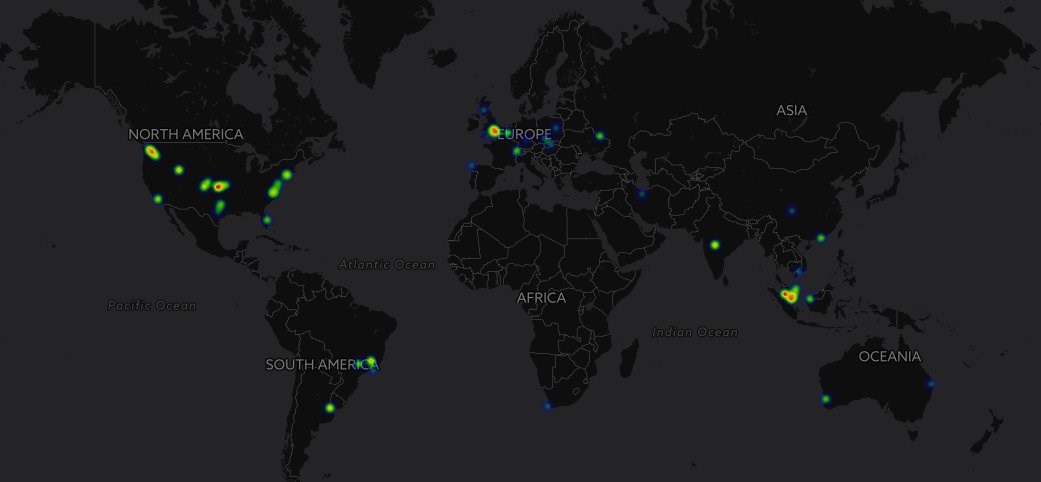

L'attività di SynAck non era mai stata a livelli allarmanti, anzi il ransomware risultava essenzialmente sconosciuto. Poi ha iniziato a "mietere" sempre più vittime, fino ad arrivare a mettere a segno svariate infezioni ogni giorno nell'ultimo mese. E' stato, infatti, individuato un grosso picco nell'attività di SynAck questa settimana, il cui bilancio si attesta attorno alle 100 vittime (dati del servizio Id-Ransomware).

|

| L'attività di SynAck la scorsa settimana. Fonte BleepingComputer |

Come si diffonde?

Gli esperti sono orientati a ritenere che il gruppo dietro SynAck diffonda il ransomware tramite attacchi di brute-force contro le porte RDP: mirano cioè a ottenere l'accesso remoto ai PC e quindi a scaricare e installare manualmente il ransomware. La maggior parte delle infezioni ha riguardato, per ora, Server e reti aziendali.

Come cripta i file?

SynAck non modifica il nome del file, ma aggiunge una estensione ad ogni file criptato di 10 caratteri casuali diversi per ogni file. Alcuni esempi:

SynAck non modifica il nome del file, ma aggiunge una estensione ad ogni file criptato di 10 caratteri casuali diversi per ogni file. Alcuni esempi:

La richiesta di riscatto

Le analisi condotte sui casi per ora segnalati hanno portato alla conclusione che vi siano in circolazione già 3 diverse versioni di questo ransomware, contraddistinte da 3 diverse note di riscatto.

Eccole

SynAck, a differenza di altri ransomware, non ha un portale di pagamento nel Dark Web, ma chiede alle vittime di contattare direttamente gli autori via email o BitMessage ID. Un'altra particolarità di questo ransomware è che non usa la classica immagine con la quale sostituire lo sfondo desktop con la richiesta di riscatto: le note vengono copiate sul desktop, col seguente format: RESTORE_INFO-[id].txt (dove per ID intentiamo l'identificativo dell'infezione: solitamente una stringa di 8 caratteri).

Le prime risposte via email

Una delle vittime del ransomware ha inviato ai redattori di BleepingComputer la risposta ricevuta dai cyber-criminali dietro SynAck. Nella risposta è stato indicato:

- il costo del tool di decriptazione: 2100 dollari

- è stato ribadito che vengono accettati solo pagamento in Bitcoin

- viene indicato un indirizzo per il trasferimento dei fondi

Il portafoglio Bitcoin indicato nella email registrava qualche giorno fa 98 Bitcoin (circa 425.000 dollari), ma ha entrate ed uscite: la cosa fa sospettare che ci si trovi di fronte ad un RaaS (Ransomware as a Service).

Indicatori di SynAck

Indirizzi email di contatto

Versione 1 --> synack@secmail.pro, synack@scryptmail.com, synack@countermail.com

synack@xmail.net, synack@cock.li

Versione 2--> tyughjvbn13@scryptmail.com

versione 3--> bubkjdws@scryptmail.com

BitMessage ID

Versione 1--> BM-2cTp9eosgjWs8SV14kYCDzPN3HJkwYk1LQ

Versione 2--> BM-2cStoatQC4mDNWDHAoo2C1nYZJXhDsjCLj

Versione 3--> BM-2cWsgWxq1X5M6qjDEBPvCdEbbPLn2zi43k

Nota di riscatto: RESTORE_INFO-[id].txt

Indicatori di SynAck

Indirizzi email di contatto

Versione 1 --> synack@secmail.pro, synack@scryptmail.com, synack@countermail.com

synack@xmail.net, synack@cock.li

Versione 2--> tyughjvbn13@scryptmail.com

versione 3--> bubkjdws@scryptmail.com

BitMessage ID

Versione 1--> BM-2cTp9eosgjWs8SV14kYCDzPN3HJkwYk1LQ

Versione 2--> BM-2cStoatQC4mDNWDHAoo2C1nYZJXhDsjCLj

Versione 3--> BM-2cWsgWxq1X5M6qjDEBPvCdEbbPLn2zi43k

Nota di riscatto: RESTORE_INFO-[id].txt

Nessun commento:

Posta un commento