Nel corso della settimana appena passata, vari ricercatori di sicurezza hanno individuato diverse campagne di spam che diffondono il ransomware Locky secondo diverse modalità di distribuzione.

Ne elenchiamo alcune, rinnovando l'invito a fare molta molta attenzione a ciò che si riceve via email, a tenere ben "affilati" i filtri antispam e a dotarsi di antivirus che eseguano scansione comportamentale dei file e verifica proattiva delle email e dei file contenuti.

1. Distribuzione attraverso macro di Word

La prima ondata di email di spam diffonde un documento Word contenente una macro. E' una modalità di distribuzione che non ha nulla di nuovo, anzi, è una delle più comuni metodologie di diffusione di malware. Messaggi ingannevoli tentano di indurre la vittima ad abilitare la macro contenuta nel documento Word, solitamente spacciandola come necessaria per visualizzare contenuti o abilitare nuove funzioni. L'attivazione della macro di solito innesca uno script dannoso integrato nel documento stesso: lo script quindi esegue il download e installa un malware.

La prima ondata di email di spam diffonde un documento Word contenente una macro. E' una modalità di distribuzione che non ha nulla di nuovo, anzi, è una delle più comuni metodologie di diffusione di malware. Messaggi ingannevoli tentano di indurre la vittima ad abilitare la macro contenuta nel documento Word, solitamente spacciandola come necessaria per visualizzare contenuti o abilitare nuove funzioni. L'attivazione della macro di solito innesca uno script dannoso integrato nel documento stesso: lo script quindi esegue il download e installa un malware.

La particolarità di questa campagna è che lo script non si esegue finché la vittima non chiude il documento Word. Questa modalità non comporta alcuna differenza per l'utente in sé, ma potrebbe ridurre l'efficacia di vari strumenti di sicurezza. Ad esempio l'uso delle sandbox qui sarebbe inutile: entro la sandbox infatti questo documento appare del tutto innocuo, ma infetta gli utenti appena chiudono il file, magari dopo essersi resi conto che in realtà non c'è nulla da vedere in quel documento Word.

2. Campagna fake di verifica degli account Dropbox

Una seconda campagna invece, usa finte richieste di verifica degli account Dropbox per diffondere Locky. Questa campagna diffonde l'ultima versione di Locky, che cripta i file e ne modifica l'estensione in .lukitus.

Una seconda campagna invece, usa finte richieste di verifica degli account Dropbox per diffondere Locky. Questa campagna diffonde l'ultima versione di Locky, che cripta i file e ne modifica l'estensione in .lukitus.

|

| Fonte: isc.sans.edu |

La mail si finge proveniente da Dropbox (ovviamente Dropbox è vittima al pari di chi viene infettato dal ransomware): no-reply@dropbox.com è l'indirizzo del mittente. L'oggetto è solitamente "Please verify your email address". Nel corpo email è contenuto un bottone che invita a fare click per verificare l'email. Il link conduce ad una pagina Dropbox fake. Con Edge o IE non accade nulla: il click invece sul "click here", se fatto tramite Chrome (ma anche con Opera accade lo stesso), mostra un falso avviso, come si può vedere sotto.

Si invita la vittima a scaricare l'estensione HoeflerText, necessaria a visualizzare il contenuto della pagina: si cerca di indurre cioè la vittima a scaricare un font necessario a leggere il contenuto della pagina.

| |

|

Il click su update comporta il download di un file JS rinominato Win.JSFontlib09.js: il file js fungerà quindi da donwloader del ransomware.

3. La campagna via allegati email

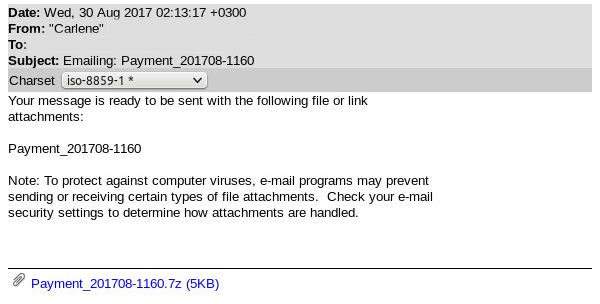

In ultimo, per tutta la settimana, il resto delle campagne sono state le classiche campagne di email di spam contenenti finte fatture, foto, ordini ecc.. Le email, recanti mittenti e oggetti diversi a seconda della tipologia, recano tutte un archivio .zip (o .rar o .7Z) contenente uno script VBS che installa Locky non appena l'utente fa il doppio click sul file.

In ultimo, per tutta la settimana, il resto delle campagne sono state le classiche campagne di email di spam contenenti finte fatture, foto, ordini ecc.. Le email, recanti mittenti e oggetti diversi a seconda della tipologia, recano tutte un archivio .zip (o .rar o .7Z) contenente uno script VBS che installa Locky non appena l'utente fa il doppio click sul file.

|

| Fonte: https://blog.barracuda.com |

Nessun commento:

Posta un commento