Quali malware girano nel panorama italiano? Quali campagne di attacco? Quali sono i malware che un team di sicurezza IT dovrebbe tenere d'occhio per aggiornare gli indici di compromissione dei sistemi di sicurezza così che possano bloccare un'infezione alla fonte?

A queste domande risponde settimanalmente il CERT-AgID con un apposito report che rende una fotografia delle cyber minacce individuate e analizzate dal team di esperti del Computer Emergency Response Team italiano.

I malware della settimana 20-26 Marzo

Questa settimana il CERT-AGiD ha riscontrato e individuato 32 campagne dannose: di queste, 2 sono state generiche ma veicolate anche in Italia, mentre 30 erano mirate precisamente contro obiettivi italiani. 335 sono stati gli indicatori di compromissione individuati e resi disponibili sul sito ufficiale.

6 sono state le famiglie di malware individuate e si notano molte novità:

- IceID è il malware più diffuso della settimana. Sono state individuate ben 7 diverse campagne di diffusione: tutte hanno visto l'uso di allegato in formato archivio .ZIP contenenti documenti .doc dannosi. E' tramite i .DOC che avviene il download dell'eseguibile di IceID da un repository remoto. I temi delle campagne sono state "Resend", "Sociale" e "Premi";

- LockTheSystem è invece un ransomware ed è stato veicolato in Italia nei giorni Lunedì 22 e Martedì 23. Questo ransomware è una variante del ransomware Thanos ed è stato analizzato approfonditamente dal CERT AGiD che ha emesso un apposito bollettino. Le 2 campagne di diffusione hanno visto l'uso di allegati .ZIP contenenti file .JS oppure allegati .DOC dannoso;

- JobCrypter è un altro ransomware veicolato in Italia mercoledì 24 con una campagna a tema "Pagamenti": ha visto l'uso di allegati .ZIP contenenti un file .JS come downloader;

- FormBook, Guloader e Dridex chiudono la panoramica delle campagne malware individuate: tutte le campagne di diffusione di questi malware sono stati a tema "Pagamenti".

IceID in breve:

è un trojan bancario dotato di molteplici tecniche di evasione dell'individuazione, compreso l'uso di allegato protetti da password, offuscamento delle parole chiave e uso di DLL che agiscono come downloader di 2-stage. E' dotato di molte funzionalità dannose: è uno spyware, ha funzionalità di furto credenziali e OTP.

JobCrypter in breve:

è anche questo un ransomware, tornato in diffusione con la campagna che ha colpito l'Italia la scorsa settimana. Individuato già nel 2017, ha mostrato un periodo di inattività piuttosto lungo poi è stato "rivisto e corretto". Il vettore di attacco sono email di phishing contenenti il collegato ad un URL dal quale viene scaricato un file .ZIP. L'archivio contiene un file JavaScript: è questo a creare e attivaere l'eseguibile del ransomware. Una volta terminata la criptazione dei file, la nota di riscatto viene mostrata come sfondo del desktop.

|

| Fonte: https://cert-agid.gov.it/ |

Le campagne di phishing della prima settimana 20-26 Marzo

Sono stati ben 10 i brand coinvolti nelle campagne di phishing analizzate dal CERT: di nuovo il tema più usato è quello bancario. Continuano a crescere le campagne di phishing veicolate tramite messaggi SMS o Instant Messaging, sopratutto Signal e Whatsapp. Come da tradizione i brand più sfruttati sono stati Intesa San Paolo, Poste e Unicredit:

- Intesa San Paolo è evidentemente il target preferito dei phisher. Questa settimana sono state rilevate ben 10 campagne di phishing, sia email che via SMS;

- BRT e Spedire hanno visto il proprio nome sfruttato in due e una campagna rispettivamente. Spedire è una piattaforma per la gestione delle spedizioni;

- Lidl, Coop e Esselunga hanno visto il brand sfruttato in campagne di phishing a tema Premi veicolate principalmente su Whatsapp o Signal;

|

| Fonte: https://cert-agid.gov.it/ |

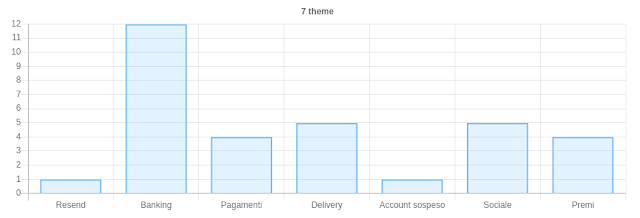

7 sono stati i tempi sfruttati per le campagne dannose sul territorio italiano. Spicca nuovamente il tema Banking, che vede ampliare i canali di diffusione via SMS, Signal e Whatsapp.

|

| Fonte: https://cert-agid.gov.it/ |

Tipologia di file di attacco

Per quanto riguarda i formati degli allegati vettore, spicca indubbiamente il formato archivio .ZIP, spinto sicuramente delle campagne di diffusione di IceID. Seguono gli allegati Office in formato .DOc contenenti macro dannose, chiudono quindi i formati .JS e .XLSM.

|

| Fonte: https://cert-agid.gov.it/ |

Nessun commento:

Posta un commento