Lo CSIRT ci aveva visto lungo, diramando un alert specifico su un malware non ancora in diffusione ma che mostrava tutte le caratteristiche necessarie per poter fare "il salto" dalla teoria alla pratica. Parliamo del malware MassLogger, individuato nei forum dell'underground hacking in vendita a prezzi più che accessibili: un malware specializzato nel furto dati.

Lo CSIRT aveva dedicato qualche giorno fa un approfondimento su questo malware, ritenendo molto alto il rischio di tentativi di diffusione anche in Italia. L'alert ha trovato, purtroppo, riscontro nella realtà. Qualche giorno fa è stato pubblicato un nuovo alert: è stata individuata una campagna di email di spam rivolta contro utenti italiani che distribuisce proprio il keylogger MassLogger.

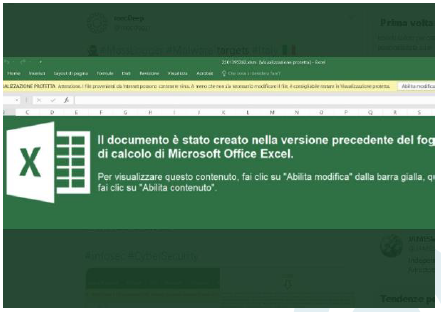

Stando ai dati dello CSIRT, le email di questa campagna contengono un allegato Microsoft Excel (.xls) contenenti una macro VBA dannosa. Il "gioco" è sempre lo stesso: sia il testo dell'email che il "messaggio di errore" che viene mostrato al momento dell'apertura del documento servono ad indurre l'utente ad abilitare la macro. Abilitare la macro avvia la catena d'infezione.

Qualche informazione aggiunta su MassLogger

MassLogger è un infostealer (malware specializzato nel furto dati) e keylogger: come keylogger registra i tasti che un utente preme sulla tastiera, così da poter intercettare credenziali di ogni genere (nomi utente e password di account social, di home banking...) ma anche dati in generale (conto corrente, dettagli della carta di credito ecc...).

Presenta anche un lungo elenco di applicazioni "bersaglio", verso le quali MassLogger è predisposto per esfiltrare tutte le credenziali di accesso e altre informazioni personali che vi sono salvate: ci sono browser come Chrome, Firefox, Edge, Vivaldi, Brave ecc.. client di posta come Outlook e Thunderbird... app di messaggistica come Discord, Pidgin, Telegram. Mira anche a client VPN come il popolare NordVPN e client FTP come FileZilla.

Le prime analisi mostrano come il malware invii varie richieste DNS verso vari domini: il server di comando e controllo può verificare così lo stato di attività della macchina infetta. Il processo dannoso che pare collegato al malware è second.exe.

Nessun commento:

Posta un commento