Un recente analisi sullo stato dei sistemi di storage di immagini sanitario / diagnostiche ha rivelato come almeno 600 server in 52 diversi paesi siano esposti pubblicamente sul web e alcuni perfino sprovvisti di una forma, anche minima, di protezione contro accessi non autorizzati. L'analisi viene da Greenbone Network, azienda tedesca che si occupa di analisi e gestione di vulnerabilità, e denuncia un problema che qualcuno non ha esitato a definire un "apocalisse privacy".

Oltre alla denuncia del problema, pubblichiamo qualche dettaglio contenuto nel report in questione, nella convinzione che il miglior metodo per sensibilizzare e finalmente indurre le aziende e le pubbliche amministrazioni a tutelare con serietà e attenzione i dati sensibili e privati degli utenti sia quello di concretizzare con eventi reali un problema che per molti è ancora fumoso o meramente teorico.

L'analisi ha riguardato 2.300 archivi del sistema PACS (Picture Archiving and Communication System, uno dei sistemi maggiormente usati in ambito sanitario) connessi ad Internet e ha individuato problematiche critiche che hanno esposto dati confidenziali. Il sistema PACS è tra i più usati nel settore medicale / ospedaliero per archiviare e utilizzare informazioni medio-sanitarie provenienti da radiografie, tomografie computerizzate e risonanze magnetiche. Nel sistema è in uso (anzi, dovrebbe essere in uso N.d.R) lo standard DICOM (Digital Imaging and Communications in Medicine) per trasmettere, salvare, stampare, processare e mostrare immagini mediche.

L'analisi ha riguardato 2.300 archivi del sistema PACS (Picture Archiving and Communication System, uno dei sistemi maggiormente usati in ambito sanitario) connessi ad Internet e ha individuato problematiche critiche che hanno esposto dati confidenziali. Il sistema PACS è tra i più usati nel settore medicale / ospedaliero per archiviare e utilizzare informazioni medio-sanitarie provenienti da radiografie, tomografie computerizzate e risonanze magnetiche. Nel sistema è in uso (anzi, dovrebbe essere in uso N.d.R) lo standard DICOM (Digital Imaging and Communications in Medicine) per trasmettere, salvare, stampare, processare e mostrare immagini mediche.

Greenbone Networks, soltanto tra la metà di Giugno e i primi giorni di Settembre, ha individuato usando comuni motori di ricerca come Google, quasi 600 server PACS che possono essere raggiunti da chiunque nel web: i server visibili contengono oltre 733 milioni di immagini, di cui 400 milioni visualizzabili e persino scaricabili. Parliamo dei dati sensibili riguardanti 24.3 milioni di persone. Un vero e proprio tesoretto anche per i cyber attaccanti: una tale mole di dati è una vera e propria fortuna per affinare tecniche di ingegneria sociale, attacchi di phishing ecc..

Tra questi dati:

Tra questi dati:

- nome e cognome

- data di nascita

- data dell'esame diagnostico

- scopo dell'esame diagnostico

- tipo di procedura per immagini

- medico curante

- istituto / clinica

- numero di immagini generate

La dislocazione geografica dei sistemi affetti

Greenbone Network ha pubblicato anche la dislocazione geografica dei sistemi affetti da tale problemi: in Europa l'Italia è maglia nera, presentando il numero maggiore di sistemi infetti (10) ed è anche il paese europeo col più alto numero di immagini medicali "sfuggite".

|

| Fonte: https://www.greenbone.net |

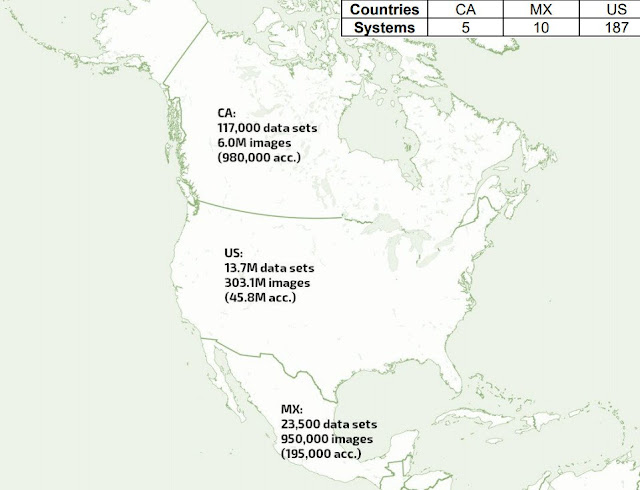

A livello mondiale, la maggior concentrazione di sistemi PACS non protetti è stata individuata in Nord America, negli Stati Uniti in dettaglio. Gli U.S.A sono anche il paese col più alto numero di data set esposti, 13.7 milioni, per oltre 300 milioni di immagini e 187 sistemi esposti.

|

| Fonte: https://www.greenbone.net |

Più di 10000 vulnerabilità individuate

Il report rivela inoltre che i sistemi analizzati presentano oltre 10.000 vulnerabilità, delle quali il 20% circa sono segnalato classificate come critiche. 500 di queste presentano tutte le condizioni per l'etichettamento col più alto livello di criticità del Common Vulnerability Scoring System (CVSS): 10 su 10. Non bastasse, moltissime delle vulnerabilità individuate sono state identificate già da molti anni: qui tuttavia il report si ferma, per non fornire strumenti di attacco a eventuali cyber attaccanti.

| |

|

I protocolli di (in)sicurezza...

Infine, ultimo dato allarmante, l'audit ha scoperto che dei sistemi 45 sistemi forniscono dati tramite protocolli non sicuri come HTTP o FTP, anzichè tramite il protocollo DICOM di cui abbiamo parlato sopra.

Nessun commento:

Posta un commento