Il CERT-PA ha pubblicato nella giornata di ieri l'ennesimo alert riguardante una nuova campagna di diffusione del trojan bancario Ursnif.

Per approfondire > Ursnif, il malware che minaccia l'Italia: vediamolo da vicino

Il dropper di Ursnif è in diffusione in questi giorni tramite una campagna di email di spam riguardanti finte fatture da pagare. Le email sono scritte in italiano e i mittenti sono piuttosto credibili. Sono state usate, per i mittenti, classiche tecniche di spoofing, ovvero di falsificazione dell'identità: questo e l'uso di una banale tecnica di ingegneria sociale (il sollecito del pagamento di una fattura scoperta) rendono piuttosto alto il potenziale di successo della truffa.

|

| Fonte: https://www.cert-pa.it/ |

L'email ha come allegato un documento dannoso, denominato "Allegato Documento 420 FATT. PAGANO.xls", che altro non è che un foglio di calcolo Excel che richiede l'abilitazione di una macro, secondo lo schema classico di infezione di Ursnif. L'esecuzione della macro avvia la catena di infezione, che richiede più step e più payload per arrivare al download ed esecuzione finale del malware Ursnif.

Vi sono due particolarità, che il CERT-PA sottolinea rispetto a questa campagna:

- la macro, che altro non è che uno script VBA, infetta la macchina bersaglio solo se il mese corrente contiene due volte la lettera "L". Questa campagna è quindi pensata per il solo mese di Luglio;

- rispetto a versioni precedenti di Ursnif, il file scaricato dal dropper viene decriptato con un algoritmo più complesso;

Il payload finale è sempre una libreria DLL contenente Ursnif e tutti i parametri utili al suo funzionamento: il CERT-PA consiglia la visualizzazione di questa analisi automatica del malware.

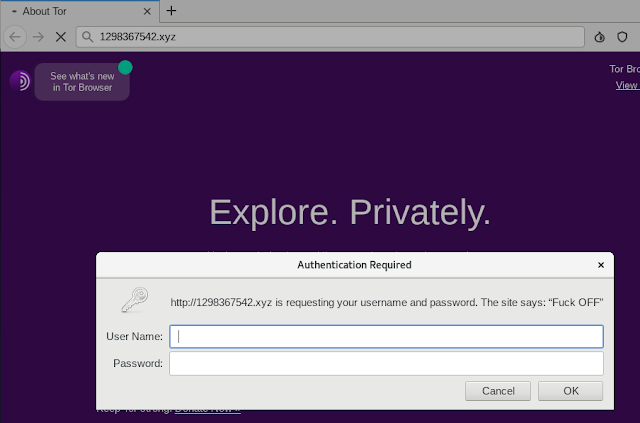

I Server di C&C di Ursnif "offendono" i ricercatori

Il CERT-PA fa sapere che gli autori del malware hanno approntato un piccolo messaggio di benvenuto che accoglie chi tenti di accedere ai server di comando e controllo di Ursnif. Il form di autenticazione contiene un esplicito "FUCK OFF":

|

| Fonte: https://www.cert-pa.it/ |

"Il 'messaggio di benvenuto' che i cyber attaccanti hanno riservato ai ricercatori può, in apparenza, sembrare solo una nota di colore.. quello che chiameremo un joke, uno scherzo. In realtà è un dato che ci segnala qualcosa di ben più importante: i cyber criminali si sono fatti più furbi e, rispetto alle precedenti campagne cicliche di distribuzione di Ursnif in Italia, potrebbero aver aumentato le difese dei propri server di comando e controllo" commenta Alessandro Papini, esperto di sicurezza IT "Uno scenario verosimile, dato che negli scorsi mesi sono stati molteplici i tentativi "esterni" da parte di ricercatori e anche di autorità di Polizia Postale di bucare i server e "mettere offline" Urnsif rendendolo inoffensivo".

Indicatori di compromissione

Indicatori di compromissione

URL

https://outlowupdt.info/gallery[.]php

Domini

http://1298367542[.]xyz

https://outlowupdt[.]info

Tutti gli IoC sono disponibili qui

Nessun commento:

Posta un commento