Nei giorni scorsi i ricercatori di Yoroi hanno analizzato una nuova campagna in corso in Italia. L'hanno ribattezzata "Operation Pistacchietto", dallo username di un account Github utilizzato per fornire alcune parti del malware. L'origine tutta italiana della campagna è confermata da varie prove tra le quali in rinvenimento di parole come "pistacchietto" appunto e "bonifico" nei nomi file e negli script della campagna, ma anche dalla localizzazione geografica della maggior parte dei server di comando e controllo.

|

| Location dei server. Fonte: Yoroi Blog |

Analisi tecnica

La campagna, dopo attenta analisi, si è rivelata essere piuttosto complessa, composta da diversi malware con compiti specifici, creati per colpire piattaforme diverse sia desktop che mobile.

I malware per Windows

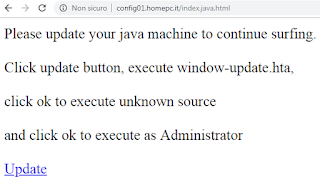

La campagna si avvia tramite una pagina Java fake minimale, che invita gli utenti ad aggiornare la propria versione Java facendo clic su un link.

Nonostante la pagina riporti come nome file "windows-update.hta", il clic su update scarica un file .bat. Questo file registra un bassissimo livello di individuazione da parte dei più diffusi motori antivirus. Stando ai riscontri di Virustotal, soltanto 11 motori antivirus su 57 in esame individuato il file.

Analizzando il codice del file win.bat si ha l'impressione che sia una prima bozza, dato che è letteralmente infarcito di commenti e, la prima parte, è un vero e proprio copia e incolla di una porzione di codice recuperata dalle repository pubbliche di Github. Lo script si compone di due parti: una prima che serve a richiedere i privilegi di amministrazione per l'utente, la seconda invece serve sia a scaricare altri componenti sia ad ottenere la persistenza sul sistema, sfruttando il Windows Task Scheduler (schtasks).

La seconda parte esegue una verifica dell'architettura della macchina bersaglio e, in base ai risultati ottenuti, scarica i componenti adatti da config01.homepc.it, tra i quali:

- un file di testo contenente nuove azioni da eseguire,

- l'utility per Windows NETCAT,

- l'utility per Windows WGET,

- una lunga altra serie di file dannosi (get.vsb, sys.xml, syskill.xml, woffice.exe, init.vbs ecc...)

|

| Una parte del codice del file bat. Fonte: Yoroi Blog |

Nel codice i ricercatori notano una serie di URL commentati, che poi sono stati modificati e aggiornati diverse volte proprio durante i giorni di analisi: fatto che indica come questo malware sia, attualmente, una bozza in manutenzione.

Lo script batch, dopo aver seguito il download di tutti i componenti, ne salva la maggior parte nella cartella %windir%, mentre il core del malware viene "stoccato" in C:\Program Files\Windows Defender. A questo punto lo script imposta una serie di task automatiche tramite il Windows Task Scheduler così da avviare periodicamente i file dannosi.

In dettaglio: alcuni dei file dannosi

Come detto i file dannosi che compongono questa campagna sono molteplici, così i ricercatori di Yoroi ne hanno riportati soltanto alcuni. In breve:

1. office_get.xml

è un file xml contenente la configurazione di una nuova task programmata. L'unico scopo è di questa task è l'avvio, in maniera periodica, di uno script VisualBasic contenuto in C:\WINDOWS\get.vbs

2. get.vbs

Questo script scarica un file da Google Drive, contenente una lista di URL.

Durante il check-in il malware raccoglie ed estrae alcune informazioni sul PC (nome del computer, indirizzo MAC ecc...) e li invia al server C&C: il server risponde quindi con un messaggio criptato che indica le nuove azioni che il malware deve eseguire. Eseguiti questi compiti, lo script apre la connessione al server usando il tool Netcat scaricato in precedenza: in questa maniera l'attaccante ottiene l'accesso alla shell della vittima. Detto in breve, l'attaccante ottiene così una backdoor (in Python) sul sistema della vittima.

I file woffice.exe, woffice.exe2 ecc... hanno comportamento simile a quanto analizzato sopra, ma usa un differente server di comando e controllo: in questo modo l'attaccante crea rdifferenti copie della stessa backdoor e le imposta affinchè vengano eseguite in contemporanea probabilmente come tecnica di resilienza. Questi file altro non sono che la versione compilata di "woffice.py", il file in Pyhton contenuto nella repository Pistacchietto.

I malware per Linux, OSX e Android

I tecnici di Yoroi spiegano che l'arsenale di questo attaccante è pensato e preparato per aprire funzionare su differenti architetture: oltre a Windows, vi sono tutti i campioni necessari perchè l'attacco funzioni anche su dispositivi Linux, Mac e Android. Il comportamento è lo stesso analizzato precedentemente: lo scopo è impostare l'esecuzione automatica della backdoor Python.

Nel caso dei dispositivi Android, si aggiunge un ulteriore componente dannosa, un RAT (remote access trojan): parliamo di AhMyth Android Rat, in una versione rimodificata dall'attaccante per includere gli indirizzi IP dei propri server di comando e controllo.

Le conclusioni dei ricercatori

I ricercatori di Yoroi spiegano di essersi trovati di fronte ad una campagna ben più complessa di quanto avessero inizialmente pensato: nonostante la mancanza di infrastrutture professionali e, anzi, nonostante l'uso della tecnica del "nascondiglio in bella vista" e tutte le possibili speculazioni sulla natura amatoriale di tale campagna, quello che emerge dall'analisi è una operazione di spionaggio di lunga durata, attiva già da anni e tra le pochissime adattate alle principali piattaforme in uso, in grado di infettare host Windows, sistemi Mac, server Linux, dispositivi mobile Android. La backdoor Pistacchietto infatti è attiva fin dal 2016. Difficile dire quali siano gli scopi di tale campagna, anche se probabilmente è da escludere lo spionaggio internazionale (non sembra affatto una campagna "state-sponsored". Da Yoroi si limitano soltanto a ricordare che operazioni di spionaggio fai da te di questo tipo hanno già riguardato l'Italia, come la campagna di spionaggio Occhionero del 2017 che colpì amministrazioni, imprenditori e perfino l'ex Primo Ministro Italiano.

Fonte: https://blog.yoroi.company/research/op-pistacchietto-an-italian-job/

Fonte: https://blog.yoroi.company/research/op-pistacchietto-an-italian-job/

Nessun commento:

Posta un commento