Shamoon è tornato alla carica poco meno di un mese fa e lo ha fatto in grande stile: attualmente è in diffusione in the wild una nuova versione di questo malware wiper, la cui unica funzione è quella di cancellare (wiping) i dati contenuti nelle macchine bersaglio. La prima segnalazione di infezione è arrivata proprio dall'Italia: il 10 Dicembre 2018 è stata caricato il nuovo esemplare su VirusTotal.

E c'è già una vittima illustre: la compagnia petrolifera italiana Saipem (vedi più avanti). Dopo 3 giorni sono seguite svariate altre segnalazioni provenienti dai Paesi Bassi. Era qualche anno che non si avevano notizie di questo wiper, che debuttò nel 2012 contro la Saudi Aramco, azienda petrolifera che subì la cancellazione dei dati su oltre 35.000 computer.

Analisi tecnica

I tentativi di passare inosservato

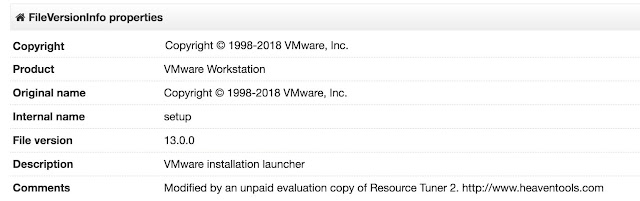

Shamoon usa UPX (Ultimate Packer per eXecutable), col quale il malware è stato "impacchettato": questa operazione comporta ovviamente la modifica della firma del malware stesso. Probabilmente siamo di fronte ad un tentativo di elusione dei meccanismi di rilevamento tramite firma. Inoltre, nella propria descrizione file, Shamoon mostra "VMWare Workstation", anche qui, probabilmente, nel tentativo di passare inosservato ai controllo spacciandoci come l'eseguibile di setup di VMWare.

La sostituzione dei dati

La versione 2012 di Shamoon aveva un set di "resource files" usati per sostituire i file distrutti. Al contrario, nella versione attualmente in diffusione, la sezione binaria contenente solitamente le risorse risulta vuota. In altri casi invece si è notato che questa sezione contiene 3 file immagine, chiamati "GNL", "PICNIC" e "UNM). Qui spunta un indizio: i file sembrano avere proprietà del linguaggio Arabo Yemenita.

L'attacco a Saipem

Stando al comunicato diramato da Saipem, l'attacco si è verificato il 10 Dicembre 2018 e ha causato la cancellazione dei dati in alcune infrastrutture IT aziendali. 35.000 computer, 300 server colpiti nelle sedi in Medio Oriente, Scozia, India e Italia. Inutile far notare che sono molteplici i motivi per i quali Saipem può essere finita nel mirino di attaccanti, molto probabilmente sponsorizzati (da Stati o da altri gruppi di potere): primo tra tutti il legame con Aramco, anch'essa colpita nel 2012 dalla prima versione di Shamoon. Aramco non solo è cliente di Saipem, ma Saipem stessa sta per aggiudicarsi alcune commesse in collaborazione proprio con Aramco.

Saipem fa comunque sapere di avere implementato un meccanismo di backup che ha permesso il recupero dei dati dei computer e server interessati, quindi confermano l'impossibilità di perdita di dati a causa dell'attacco informatico.

Una particolarità: la data di attivazione inserita nel codice del malware è impostata per una data passata piuttosto lontana, 7 Dicembre 2017, h.23.51. Difficile capirne il motivo, probabilmente chi ha copiato il codice del malware ha voluto impostare il timer su una data già trascorsa per fare si che il malware potesse attivarsi subito.

Nessun commento:

Posta un commento