Probabilmente è "figlio" di qualche gruppo sponsorizzato da governi: la professionalità richiesta per sviluppare un malware complesso come InvisiMole difficilmente è rintracciabile in gruppi di cyber criminali "comuni". InvisiMole, che tradotto significa "la talpa invisibile", è un malware spia che detiene il record di anonimato: ci sono voluti ben 5 anni per individuarlo. E' diffuso infatti dal 2013, ma è stato individuato da alcuni ricercatori di sicurezza solo qualche giorno fa. In ogni caso il 2013 è una data "dedotta": chi ha sviluppato il malware si è preoccupato perfino di modificare i timestamp entro il codice, per non fornire alcun indizio neppure in questo senso.

Come ha fatto Invisimole a restare invisibile per anni?

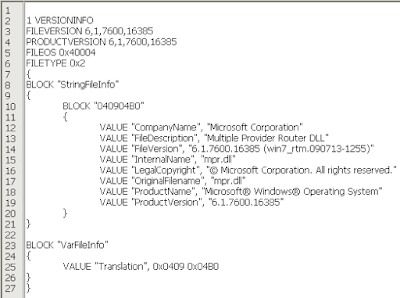

Una prima spiegazione è piuttosto semplice: la sua diffusione è stata così mirata e così ben centellinata da non aver destato scandalo. Si parla di qualche decina di computer in Russia e in Ucraina, prevalentemente. In generale però l'analisi del codice ha reso ben chiaro un punto: tutta la struttura del malware è stata accuratamente progettata per garantire il massimo livello di offuscamento possibile. Ad esempio, il componente principale del malware è "camuffato" in maniera tale da sembrare una libreria, mpr.dll (Multiple Provider Router), con tanto di versione corretta riportata nelle proprietà. Le altre funzionalità sono inserite in due diversi moduli (RC2FM e RC2CL) ben protetti da criptazione: sono criptati anche i file di configurazione, le risorse usate dal malware e perfino i dati raccolti dalla vittime, inviati appunto in forma criptata al server C&C tramite il quale viene gestito il malware.

|

| Il file .dll cerca di "passare per legittimo" sia tramite il nome che tramite le informazioni sulla versione. |

Le funzionalità di InvisiMole

Come detto, il malware ha due moduli che vengono caricati nel processo explorer.exe (altra tecnica utile a nascondere il malware): RC2FM e RC2CL. Il primo ha una sola funzione: è una classica backdoor che mette a disposizione degli attaccanti circa 15 diversi comandi per modificare le impostazioni del sistema e rubare una serie di informazioni sensibili dal computer infetto. C'è perfino una funzione che permettere di usare il microfono del computer infetto per registrare intercettazioni ambientali memorizzati in formato .mp3 e inviati al server C&C.

Il secondo modulo invece, RC2CL, praticamente offre quasi totale libertà di azione al suo controllore sulla macchina infetta: ha ben 84 comandi al suo interno, tutti finalizzati a garantire all'attaccante la massima efficacia nello spiare l'attività della vittima. Il malware può, ad esempio, analizzare il sistema operativo della macchina infetta individuando tutti i programmi installati, quelli più utilizzati e ovviamente esfiltrare qualsiasi file presente nel computer. Potrà inoltre installare ulteriori malware e disabilitare i sistemi di protezione (come, per fare un esempio, lo User Account Control di Windows). Ha inoltre la capacità di catturare screenshot e attivare webcam e microfono per intercettazioni ambientali.

Resta invece del tutto un mistero il metodo di diffusione di InvisiMole.

Nessun commento:

Posta un commento