E' in corso una nuova ondata di exploit per la diffusione di malware per il mining di criptovaluta che colpisce i server nel web e usa una molteplicità di exploit per aumentare le proprie possibilità di ottenere l'accesso a sistemi vulnerabili e non aggiornati: installa così un miner di Monero.

La campagna, ribattezzata dai ricercatori di AlienVault MassMiner, usa exploit contro tre diverse vulnerabilità: la CVE-2017-10271 (Oracle WebLogic), la CVE-2017-0143 (SMB Windows) e la CVE-2017-5638 (Apache Struts).

Exploit VIP

1. La CVE-2017-10271 (patch al link) è una vulnerabilità duramente bersagliata lo scorso anno. Ha concesso ad una delle crew che la sfruttava di racimolare oltre 226.000 dollari da operazioni segrete di mining. Questa vulnerabilità è ancora largamente presente nei web server, infatti risulta, a tutt'oggi, una delle falle più sotto attacco.

2. La CVE-2017-0143 (patch al link) è famosissima, forse però meglio conosciuta col nome di EternalBlue: stiamo parlando dell'exploit sviluppato dall'Agenzia di Sicurezza Nazionale (NSA) degli Stati Uniti e sottratta al loro controllo dal gruppo The Shadow Brokers (ne abbiamo parlato abbondantemente qui e qui). E' stata usata per la diffusione di una quantità notevole di malware, ma è passata alla storia per le operazioni riguardanti il ransomware WannaCry e il disk wiper NotPetya. Per l'attacco Mass Miner, AlienVault afferma che gli attaccanti usano EternalBlue per installare sull'host vulnerabile la backdoor DoublePulsar.

3. Last, but not least, la CVE-2017-5638, anche questa divenuta famosa per un attacco "di un certo calibro": il data breach di epocali dimensioni di Equifax, una delle più grandi agenzie di valutazione del credito al mondo.

Inoltre gli attaccanti stanno sfruttando anche SQLck, un tool per eseguire attacchi di brute force contro i database Microsoft SQL: database i quali, se compromessi, sono usati dagli attaccanti come punto intermedio di lancio di script SQL e per installare un miner di criptovaluta in locale.

La catena d'infezione

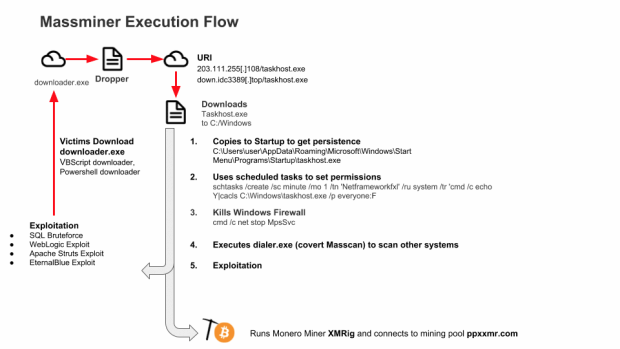

L'intera catena di infezione è stata descritta dal ricercatore Chris Doman, che ha fornito una illustrazione grafica della stessa.

|

| Fonte: AlienVault |

Si suppone, così hanno affermato molti ricercatori, che la campagna MassMiner possa essere collegata a Smominru, una botnet che ha infettato oltre 560.000 macchine Windows allo scopo specifico di eseguire mining di criptovaluta nascosto: calcoli approssimativi indicano che Smominru abbia fruttato ai suoi creatori oltre 2,3 milioni di dollari.

MassMiner non è da sola...

MassMiner non è infatti né la prima (né l'ultima) campagna di diffusione di miner di criptovaluta che inizia con una combinazione di exploit per aumentare le possibilità di avere successo e infettare il numero maggiore possibile di utenti, grazie al fatto che, se anche non funzionasse un exploit (magari perchè la vittima ha applicato la patch) ha comunque altre chance a disposizione. Un'altra famosa campagna di questo tipo è stata la ReddisWannaMine che colpiva Redis, Apache Solr e Windows Server.

PyroMine invece è stata individuata solo la scorsa settimana e usa ben due exploit sottratti all'NSA, EternalBlue e EternalRomance, per infettare server Windows vulnerabili.

Nessun commento:

Posta un commento