La botnet Necurs (qui qualche dettaglio in più) sta inviando in questi giorni migliaia di email di spam al giorno: mail vettori dell'arcinoto ransomware Locky e del malware bancario TrickBot.

Le email di spam: Le email in distribuzione hanno come oggetto la dicitura Emailing: ScanXXXX (dove xxxx indica una serie casuale di 4 numeri), proveniente da mail con diversi domini, ma stesso nome sales@xxxxx.xx. Gli indirizzi email usati e gli oggetti delle mail stesse sono evidentemente finalizzati a spaventare, allertare, preoccupare chi riceve le email, secondo le più classiche linee guida dell'ingegneria sociale. La mail reca con sé un file .zip, rinominato come fosse un documento

scannerizzato: l'archivio contiene un file .vbs responsabile dell'infezione.TrickBot o Locky?C'è una novità nei file VBS distribuiti in questa campagna, rispetto ad altri di campagne simili: oltre ai classici 3 URL contenuti direttamente nel codice, ci sono altri 3 URL addizionali, con un file diverso in download e un check per il paese nel quale va in distribuzione la mail di spam. Questa campagna di spam infatti distribuisce il trojan bancario Trickbot per i residenti in Regno Unito, Australia, Belgio, Lussemburgo e Irlanda mentre a tutti gli altri distribuisce il ransomware Locky.

C'è anche un meccanismo di verifica degli IP delle vittime, attraverso vari servizi online di analisi degli IP.

Ogni giorno, a partire dal 27 settembre, data di inizio della campagna di spam, si sono viste spesso 5-6 location di download, fino ad un massimo di 150 location in un solo giorno. Talvolta si mette in distribuzione la stessa versione dei malware, talvolta versioni diverse. Locky ad esempio si aggiorna ad intervalli frequenti durante il giorno, a volte addirittura ogni ora: il risultato è che sono in distribuzione molteplici varianti dello stesso ransomware.

Qualche consiglio:

questa campagna di spam, a parte alcuni tecnicismi, è un classico. Le mail in diffusione fingono di provenire da istituti bancari, enti governativi ecc.. e portano con sé documenti spacciati per fatture, note di trasporto, documenti importanti ecc.. Non aprire questi allegati è fondamentale: chi ha dubbi, contatti il rispettivo ente/banca/azienda da numeri di telefono o email di contatto reperiti dai siti ufficiali. Non usare mai mail e numeri di contatto contenuti in email sospette.

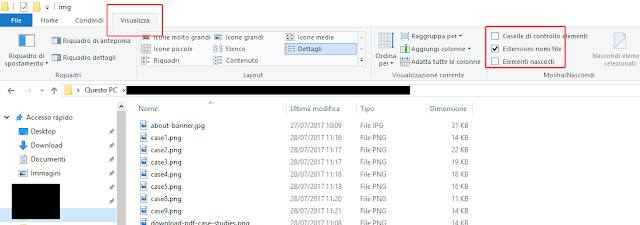

Un altro aiuto può essere l'estensione stessa dei file: se, all'apertura dell'archivio .zip, i file all'interno recano estensioni come .JS, .EXE, .HTA, .vbs, .JAR, .JSE non apriteli, perché potrebbero infettare il vostro computer e non solo. Per essere sicuri di visualizzare per intero le estensioni dei file, consigliamo di abilitare la visualizzazione delle estensioni (di solito nascosta). La procedura varia a seconda della versione di Windows: per Windows 10 basterà avviare "Esplora risorse" (ovvero bastaerà aprire una qualsiasi cartella), cliccare su Visualizzazione, quindi spuntare la casella "Estensioni nomi file".

Un altro aiuto può essere l'estensione stessa dei file: se, all'apertura dell'archivio .zip, i file all'interno recano estensioni come .JS, .EXE, .HTA, .vbs, .JAR, .JSE non apriteli, perché potrebbero infettare il vostro computer e non solo. Per essere sicuri di visualizzare per intero le estensioni dei file, consigliamo di abilitare la visualizzazione delle estensioni (di solito nascosta). La procedura varia a seconda della versione di Windows: per Windows 10 basterà avviare "Esplora risorse" (ovvero bastaerà aprire una qualsiasi cartella), cliccare su Visualizzazione, quindi spuntare la casella "Estensioni nomi file".

Fonte:

https://myonlinesecurity.co.uk/necurs-botnet-spam-now-distributing-locky-and-trickbot-via-same-vbs-file-using-geo-location-techniques/

Nessun commento:

Posta un commento