Dopo un 2017 del tutto in sordina (come abbiamo raccontato qui), Locky torna a cavalcare le scene. E' attualmente in diffusione con una vera e propria ondata di mail di spam, contenenti allegati dannosi. Non abbiamo idea di cosa abbia determinato lo stallo per più di 4 mesi: quel che sappiamo è che se Locky torna ad essere diffuso in maniera capillare come accaduto nell'arco del 2016, potrebbe tornare molto velocemente nella "Top 10" dei ransomware più pericolosi.

Come viene diffuso?

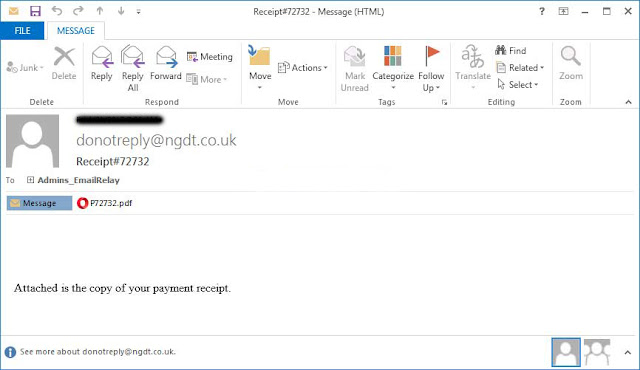

L'attuale ondata di Spam prevede l'invio di email contenenti false fatture: l'oggetto di queste email è invece piuttosto variabile. Alcune email hanno come oggetto il testo "Receipt 435", "Payment Receipt 2724", "Payment-2677", "Payment Receipt_739" e "Payment#299" e così via. Talvolta i numeri cambiano. Queste email contengono un allegato PDF il cui nome è, suppergiù (nel senso che la forma è ricorrente, talvolta cambiano i caratteri) "P72732.pdf".

|

| Esempio di email di spam |

Quando il PDF viene aperto, l'utente vedrà aprirsi un prompt che chiede l'apertura di un file .doc collegato al PDF stesso.

Se l'utente apre il documento Word, vedrà comparire il classico avviso di Blocco o Sblocco delle Macro. Infatti si aprirà una schermata che avvisa che il documento è protetto e che, per sbloccarlo e poterlo visualizzare correttamente, occorre abilitare la macro contenuta.

Quando la macro viene abilitata attiva il download del codice binario (in forma criptata) di Locky dal sito http://uwdesign.com.br/9yg65, decripterà il file stesso, lo salverà nella cartella %Temp% (%Temp%\redchip2.exe) quindi eseguirà il file avviando il processo di criptazione.

Ad oggi il file Redchip2.exe viene individuato da pochissimi anivirus.

Come cripta i file?

La versione in diffusione è la versione che cripta i file modificandone l'estensione in .OSIRIS. Esattamente come le precedenti versioni di Locky, Osiris cancella anche le Shadow Volume Copies usando il comando

7C:\Windows\system32\vssadmin.exe

Delete Shadows /Quiet /All

per impedire la possibilità di recuperare i file tramite ripristino.

Mentre cripta i file, Locky invia anche costantemente aggiornamenti sullo stato dell'infezione ai propri server Command e Control, locati rispettivamente su 188.120.239.230/checkupdate e 80.85.158.212/checkupdate.

La richiesta di riscatto.

Al termine della criptazione verrà mostrata all'utente la richiesta di riscatto. Ancora non c'è una soluzione per questo ransomware.

Nessun commento:

Posta un commento